Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Seguimiento de los cambios en la configuración de cifrado de X-Ray con AWS Config

AWS X-Ray se integra AWS Config para registrar los cambios de configuración realizados en sus recursos de cifrado de X-Ray. Puede utilizarlos AWS Config para inventariar los recursos de cifrado de X-Ray, auditar el historial de configuración de X-Ray y enviar notificaciones en función de los cambios en los recursos.

AWS Config admite el registro de los siguientes cambios en los recursos de cifrado de X-Ray como eventos:

-

Cambios de configuración: cambiar o añadir una clave de cifrado o volver a la configuración de cifrado de X-Ray predeterminada.

Use las siguientes instrucciones para aprender a crear una conexión básica entre X-Ray y AWS Config.

Creación de un disparador de función de Lambda

Debe tener el ARN de una AWS Lambda función personalizada antes de poder generar una regla personalizada AWS Config . Siga estas instrucciones para crear una función básica con Node.js que devuelve un valor conforme o no conforme de vuelta a AWS Config

en función del estado del recurso XrayEncryptionConfig.

Para crear una función Lambda con un AWS::Xray EncryptionConfig activador de cambios

-

Abra la consola de Lambda

. Seleccione Crear función. -

Elija Blueprints y, a continuación, filtre la biblioteca de blueprints para ver el blueprint. config-rule-change-triggered Haga clic en el nombre del proyecto o bien elija Configure (Configurar) para continuar.

-

Defina los siguientes campos para configurar el proyecto:

-

En Name (Nombre), escriba un nombre.

-

Para Role (Rol), elija Create new role from template(s) (Crear un rol nuevo a partir de las plantillas).

-

Para Role name (Nombre del rol), escriba un nombre.

-

Para Policy templates (Plantillas de política), elija AWS Config Rules permissions (Permisos de reglas de &CC;).

-

-

Seleccione Crear función para crear y mostrar la función en la consola. AWS Lambda

-

Edite el código de la función para reemplazar

AWS::EC2::InstanceporAWS::XrayEncryptionConfig. También puede actualizar el campo de descripción para reflejar este cambio.Código predeterminado

if (configurationItem.resourceType !== 'AWS::EC2::Instance') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT';Código actualizado

if (configurationItem.resourceType !=='AWS::XRay::EncryptionConfig') { return 'NOT_APPLICABLE'; } else if (ruleParameters.desiredInstanceType === configurationItem.configuration.instanceType) { return 'COMPLIANT'; } return 'NON_COMPLIANT'; -

Añada lo siguiente a su rol de ejecución en IAM para acceso a X-Ray. Estos permisos permiten acceso de solo lectura a sus recursos de X-Ray. Si no se proporciona acceso a los recursos adecuados, aparecerá un mensaje fuera del alcance AWS Config cuando se evalúe la función Lambda asociada a la regla.

{ "Sid": "Stmt1529350291539", "Action": [ "xray:GetEncryptionConfig" ], "Effect": "Allow", "Resource": "*" }

Crear una AWS Config regla personalizada para x-ray

Cuando se cree la función Lambda, anote el ARN de la función y vaya a la AWS Config consola para crear la regla personalizada.

Para crear una AWS Config regla para X-Ray

-

Abra la página Reglas de la consola de AWS Config

. -

Elija Add rule (Añadir una regla) y, a continuación, elija Add custom rule (Añadir una regla personalizada).

-

En ARN de la función de AWS Lambda , inserte el ARN asociado a la función de Lambda que desea utilizar.

-

Elija el tipo de disparador que desea establecer:

-

Cambios de configuración: AWS Config activa la evaluación cuando algún recurso que coincida con el alcance de la regla cambia de configuración. La evaluación se ejecuta después de AWS Config enviar una notificación de cambio de elemento de configuración.

-

Periódico: AWS Config ejecuta las evaluaciones de la regla con la frecuencia que usted elija (por ejemplo, cada 24 horas).

-

-

Para Resource type (Tipo de recurso), seleccione EncryptionConfigen la sección de X-Ray.

-

Seleccione Guardar.

La AWS Config consola comienza a evaluar el cumplimiento de la regla inmediatamente. La evaluación puede tardar varios minutos en completarse.

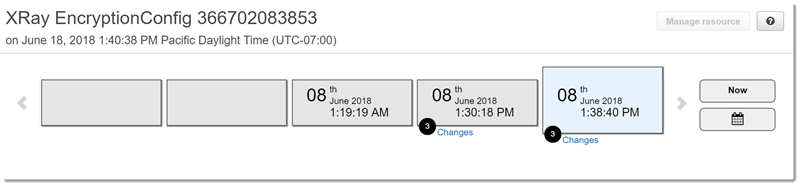

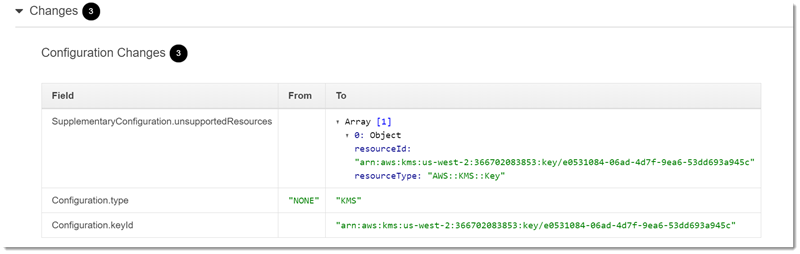

Ahora que esta regla es compatible, AWS Config puede empezar a compilar un historial de auditoría. AWS Config registra los cambios en los recursos en forma de cronograma. Para cada cambio en la cronología de los eventos, AWS Config genera una tabla en formato desde/hasta para mostrar los cambios en la representación JSON de la clave de cifrado. Los dos cambios de campo asociados EncryptionConfig son Configuration.type y. Configuration.keyID

Resultados de ejemplo

El siguiente es un ejemplo de una AWS Config línea de tiempo que muestra los cambios realizados en fechas y horas específicas.

A continuación se muestra un ejemplo de una entrada de AWS Config cambio. El formato de/a ilustra lo que ha cambiado. En este ejemplo se muestra que la configuración de cifrado de X-Ray predeterminada se cambió a una clave de cifrado definida.

Notificaciones de Amazon SNS

Para recibir notificaciones de los cambios de configuración, AWS Config configúrelo para publicar las notificaciones de Amazon SNS. Para obtener más información, consulte Supervisión de los cambios en los AWS Config recursos por correo electrónico.