Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connectez-vous à votre instance Linux

Il existe de nombreuses façons de vous connecter à une instance Linux. Certaines varient en fonction du système d’exploitation de l’ordinateur local à partir duquel vous vous connectez. D’autres, comme EC2 Instance Connect ou le Gestionnaire de session AWS Systems Manager , ne varient pas. Dans cette section, vous découvrirez comment vous connecter à votre instance Linux et transférer des fichiers entre votre ordinateur local et votre instance. Pour plus d’informations sur la connexion à une instance Windows, consultez Connectez-vous à votre instance Windows dans le Guide de l’utilisateur Amazon EC2 pour les instances Windows.

Avant de vous connecter à votre instance Linux, remplissez les prérequis suivants.

Choisissez ensuite l’une des options suivantes pour vous connecter à votre instance Linux.

Options de connexion en fonction de votre système d’exploitation local

Options de connexion depuis n’importe quel système d’exploitation local

Note

Pour obtenir des conseils de résolution des problèmes de connexion aux instances, veuillez consulter la rubrique Résoudre les problèmes de connexion à votre instance.

Pour résoudre les problèmes de démarrage, de configuration réseau et d’autres problèmes liés aux instances basées sur AWS Nitro System

Obtenez des informations sur votre instance

Pour préparer la connexion à une instance, obtenez les informations suivantes à partir de la console Amazon EC2 ou en utilisant l’ AWS CLI.

-

Obtenez le nom du serveur DNS public de l’instance.

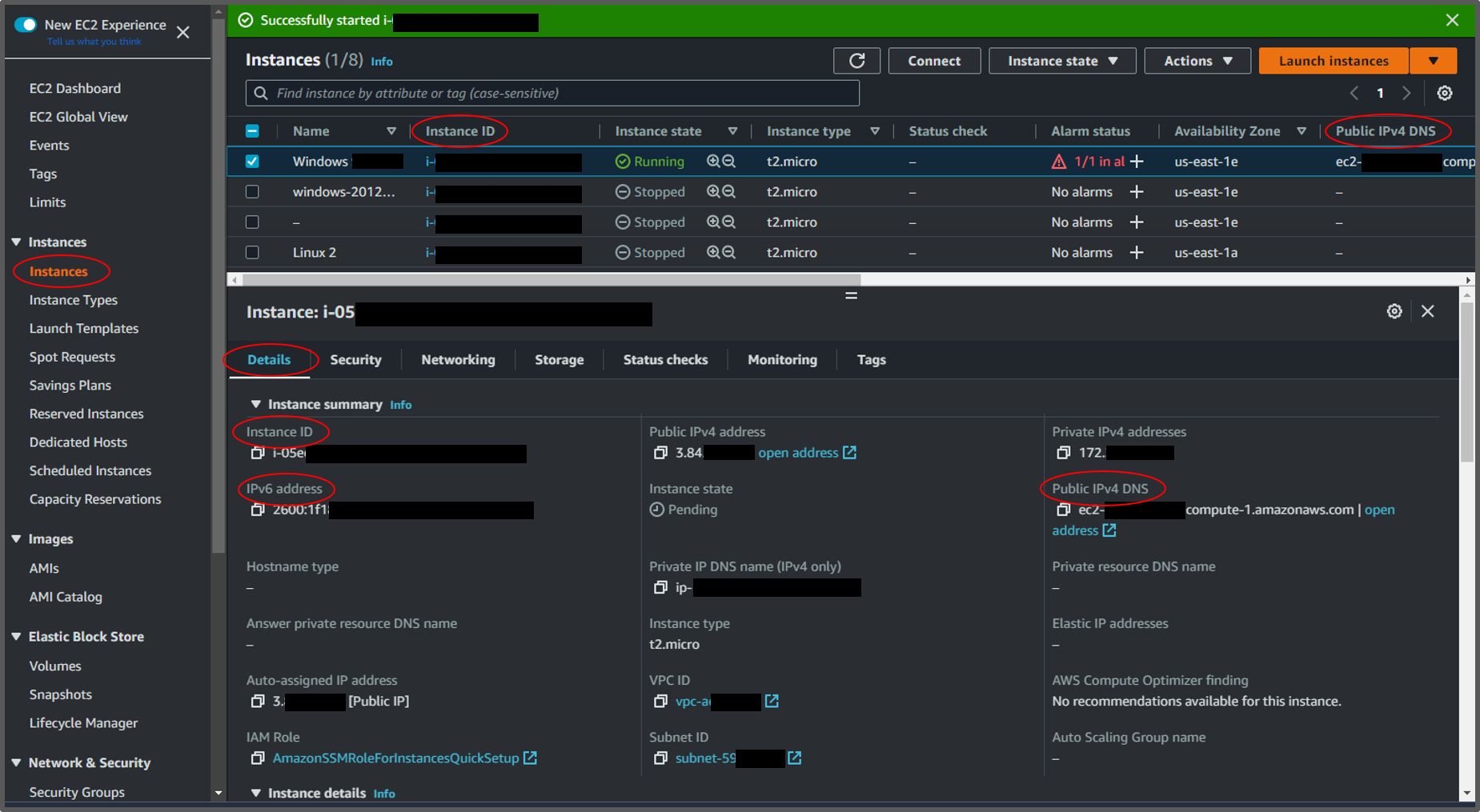

Vous pouvez obtenir l’adresse du serveur DNS public de votre instance à partir de la console Amazon EC2. Consultez la colonne DNS IPv4 public du volet Instances. Si la colonne est masquée, choisissez l’icône des paramètres (

) dans le coin supérieur droit de l’écran et sélectionnez DNS public (IPv4). Vous pouvez également trouver le DNS public dans la section Informations sur l’instance du volet Instances. Lorsque vous sélectionnez l’instance dans le volet Instances de la console Amazon EC2, les informations relatives à cette instance apparaissent dans la partie inférieure de la page. Dans l’onglet Détails, recherchez le DNS IPv4 public.

) dans le coin supérieur droit de l’écran et sélectionnez DNS public (IPv4). Vous pouvez également trouver le DNS public dans la section Informations sur l’instance du volet Instances. Lorsque vous sélectionnez l’instance dans le volet Instances de la console Amazon EC2, les informations relatives à cette instance apparaissent dans la partie inférieure de la page. Dans l’onglet Détails, recherchez le DNS IPv4 public.Si vous préférez, vous pouvez utiliser les commandes describe-instances (AWS CLI) ou Get-EC2Instance(AWS Tools for Windows PowerShell).

Si aucun DNS IPv4 public n’est affiché, vérifiez que l’état de l’instance est en cours d’exécution et que vous n’avez pas lancé l’instance dans un sous-réseau privé. Si vous avez lancé votre instance à l’aide de l’assistant de lancement d’instance, vous avez peut-être modifié le champ Attribuer automatiquement une adresse IP publique sous Paramètres réseau et changé la valeur sur Désactiver. Si vous désactivez l’option Attribuer automatiquement une adresse IP publique, aucune adresse IP publique n’est attribuée à l’instance lors de son lancement.

-

(IPv6 uniquement) Obtenez l’adresse IPv6 de l’instance.

Si vous avez attribué une adresse IPv6 à votre instance, vous pouvez éventuellement vous connecter à l’instance à l’aide de son adresse IPv6 au lieu d’une adresse IPv4 publique ou d’un nom d’hôte DNS IPv4 public. Votre ordinateur local doit avoir une adresse IPv6 et doit être configuré pour utiliser IPv6. Vous pouvez obtenir l’adresse IPv6 de votre instance à partir de la console Amazon EC2. Consultez la colonne Adresses IPv6 du volet Instances. Vous pouvez également trouver l’adresse IPv6 dans la section d’informations sur l’instance. Lorsque vous sélectionnez l’instance dans le volet Instances de la console Amazon EC2, les informations relatives à cette instance apparaissent dans la partie inférieure de la page. Dans l’onglet Détails, recherchez l’Adresse IPv6.

Si vous préférez, vous pouvez utiliser les commandes describe-instances (AWS CLI) ou Get-EC2Instance(AWS Tools for Windows PowerShell). Pour plus d’informations sur IPv6, consultez Adresses IPv6.

Obtenez le nom d’utilisateur de votre instance.

Vous pouvez vous connecter à votre instance en utilisant le nom d’utilisateur de votre compte utilisateur ou le nom d’utilisateur par défaut de l’AMI que vous avez utilisée pour lancer votre instance.

-

Obtenez le nom d’utilisateur de votre compte utilisateur.

Pour plus d’informations sur la création d’un compte utilisateur, consultez Gérer les utilisateurs de votre instance Linux.

-

Obtenir le nom d’utilisateur par défaut pour l’AMI que vous avez utilisée pour lancer votre instance :

AMI utilisée pour lancer l’instance Nom d’utilisateur par défaut AL2023

Amazon Linux 2

Amazon Linux

ec2-userCentOS centosouec2-userDebian adminFedora fedoraouec2-userRHEL ec2-userourootSUSE ec2-userourootUbuntu ubuntuOracle ec2-userBitnami bitnamiRocky Linux rockyAutre Vérifiez auprès du fournisseur de l’AMI

-

Localisation de la clé privée et définition des autorisations

Vous devez connaître l’emplacement de votre fichier de clé privée pour vous connecter à votre instance. Pour les connexions SSH, vous devez définir les autorisations afin que vous soyez le seul à pouvoir lire le fichier.

Pour plus d’informations sur le fonctionnement des paires de clés lors de l’utilisation d’Amazon EC2, consultez Paires de clés Amazon EC2 et instances Amazon EC2.

Localiser la clé privée

Vous aurez besoin du chemin d’accès qualifié complet à l’emplacement sur votre ordinateur du fichier

.pempour la paire de clés que vous avez spécifiée lorsque vous avez lancé l’instance. Pour plus d’informations, consultez Identifier la clé publique spécifiée au lancement. Si vous ne trouvez pas votre fichier de clé privée, consultez J’ai perdu ma clé privée. Comment puis-je me connecter à mon instance Linux ?Si vous vous connectez à votre instance à l’aide de Putty et que vous devez convertir le fichier

.pemau format.ppk, consultez Convertir votre clé privée avec PuTTYgen dans la rubrique Connexion à votre instance Linux à partir de Windows à l’aide de PuTTY de cette section.-

Définissez les autorisations de votre clé privée de manière à ce que vous soyez le seul à pouvoir la lire

Connexion à partir de macOS ou Linux

Si vous prévoyez d’utiliser un client SSH sur un ordinateur macOS ou Linux pour vous connecter à votre instance Linux, utilisez la commande suivante pour définir les autorisations de votre fichier de clé privée afin d’être la seule personne autorisée à le lire.

chmod 400key-pair-name.pemSi vous ne définissez pas ces autorisations, vous ne pouvez pas vous connecter à votre instance à l’aide de cette paire de clés. Pour plus d’informations, consultez Erreur : fichier de clé privée non protégé.

Connexion à partir de Windows

Ouvrez l’Explorateur de fichiers et cliquez avec le bouton droit sur le fichier

.pem. Sélectionnez Propriétés > l’onglet Sécurité et choisissez Avancé. Choisissez Désactiver l’héritage. Supprimez l’accès à tous les utilisateurs à l’exception de l’utilisateur actuel.

(Facultatif) Obtenez l’empreinte digitale de l’instance

Pour vous protéger des man-in-the-middle attaques, vous pouvez vérifier l'authenticité de l'instance à laquelle vous êtes sur le point de vous connecter en vérifiant l'empreinte digitale affichée. La vérification de l'empreinte digitale est utile si vous avez lancé votre instance à partir d'une AMI publique fournie par un tiers.

Présentation de la tâche

Tout d'abord, récupérez l'empreinte digitale de l'instance. Ensuite, lorsque vous vous connectez à l'instance et que vous êtes invité à vérifier l'empreinte digitale, comparez l'empreinte que vous avez obtenue au cours de cette procédure avec l'empreinte digitale affichée. Si les empreintes digitales ne correspondent pas, quelqu'un est peut-être en train de tenter une man-in-the-middle attaque. Si elles correspondent, vous pouvez vous connecter à votre instance en toute confiance.

Conditions préalables pour obtenir l’empreinte digitale de l’instance

-

L’instance ne doit pas être dans l’état

pending. L’empreinte digitale n’est disponible qu’une fois le premier démarrage de l’instance terminé. -

Vous devez être le propriétaire de l’instance pour obtenir la sortie de la console.

-

Il existe différentes manières d'obtenir l'empreinte digitale de l'instance. Si vous souhaitez utiliser le AWS CLI, il doit être installé sur votre ordinateur local. Pour plus d'informations sur l'installation du AWS CLI, reportez-vous à la section Installation du AWS Command Line Interface dans le guide de AWS Command Line Interface l'utilisateur.

Pour obtenir l’empreinte digitale de l’instance

À l'étape 1, vous obtenez la sortie de la console, qui inclut l'empreinte digitale de l'instance. À l'étape 2, vous trouverez l'empreinte de l'instance dans la sortie de la console.

-

Obtenez le résultat de la console à l'aide de l'une des méthodes suivantes.

-

Dans la sortie de la console, recherchez l'empreinte digitale de l'instance (hôte), qui se trouve en dessous

BEGIN SSH HOST KEY FINGERPRINTS. Il peut y avoir plusieurs exemples d'empreintes digitales. Lorsque vous vous connectez à votre instance, celle-ci n'affiche qu'une seule des empreintes digitales.La sortie exacte peut varier selon le système d’exploitation, la version AMI et si AWS a créé la clé. Voici un exemple de sortie.

ec2:############################################################# ec2: -----BEGIN SSH HOST KEY FINGERPRINTS----- ec2: 256 SHA256:l4UB/neBad9tvkgJf1QZWxheQmR59WgrgzEimCG6kZY no comment (ECDSA) ec2: 256 SHA256:kpEa+rw/Uq3zxaYZN8KT501iBtJOIdHG52dFi66EEfQ no comment (ED25519) ec2: 2048 SHA256:L8l6pepcA7iqW/jBecQjVZClUrKY+o2cHLI0iHerbVc no comment (RSA) ec2: -----END SSH HOST KEY FINGERPRINTS----- ec2: #############################################################Note

Vous ferez référence à cette empreinte lorsque vous vous connecterez à l'instance.