Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Paires de EC2 clés Amazon et EC2 instances Amazon

Une paire de clés, composée d'une clé publique et d'une clé privée, est un ensemble d'informations d'identification de sécurité que vous utilisez pour prouver votre identité lorsque vous vous connectez à une EC2 instance Amazon. Pour des instances Linux, la clé privée vous permet de vous connecter en toute sécurité en utilisant le protocole SSH à votre instance. Pour les instances Windows, la clé privée est nécessaire pour déchiffrer le mot de passe de l'administrateur, que vous utilisez ensuite pour vous connecter à votre instance.

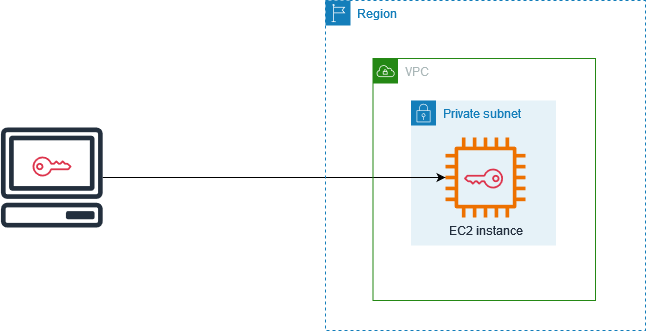

Amazon EC2 stocke la clé publique sur votre instance, et vous stockez la clé privée, comme indiqué dans le schéma suivant. Il est important que vous stockiez votre clé privée en lieu sûr, car toute personne détentrice de votre clé privée peut se connecter à vos instances qui utilisent la paire de clés.

Lorsque vous lancez une instance, vous pouvez spécifier une paire de clés afin de pouvoir vous connecter à votre instance à l’aide d’une méthode qui nécessite une paire de clés. Selon la façon dont vous gérez votre sécurité, vous pouvez spécifier la même paire de clés pour toutes vos instances ou vous pouvez spécifier différentes paires de clés.

Pour les instances Linux, lorsque votre instance démarre pour la première fois, la clé publique que vous avez spécifiée lors du lancement est placée sur votre instance Linux dans une entrée de ~/.ssh/authorized_keys. Lorsque vous vous connectez à votre instance Linux en utilisant le protocole SSH, vous devez spécifier la clé privée correspondant à la clé publique.

Pour plus d'informations sur la connexion à votre EC2 instance, consultezConnect à votre EC2 instance.

Important

Amazon EC2 ne conservant pas de copie de votre clé privée, il est impossible de la récupérer si vous la perdez. Cependant, il peut toujours y avoir un moyen de vous connecter aux instances pour lesquelles vous avez perdu la clé privée. Pour de plus amples informations, consultez J’ai perdu ma clé privée. Comment puis-je me connecter à mon instance ?.

Comme alternative aux paires de clés, vous pouvez vous connecter AWS Systems Manager Session Managerà votre instance à l'aide d'un shell interactif basé sur un navigateur en un clic ou du AWS Command Line Interface ().AWS CLI