Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Plusieurs interfaces réseau pour vos EC2 instances Amazon

Attacher plusieurs interfaces réseau à une instance est utile lorsque vous avez besoin des éléments suivants :

Réseau de gestion

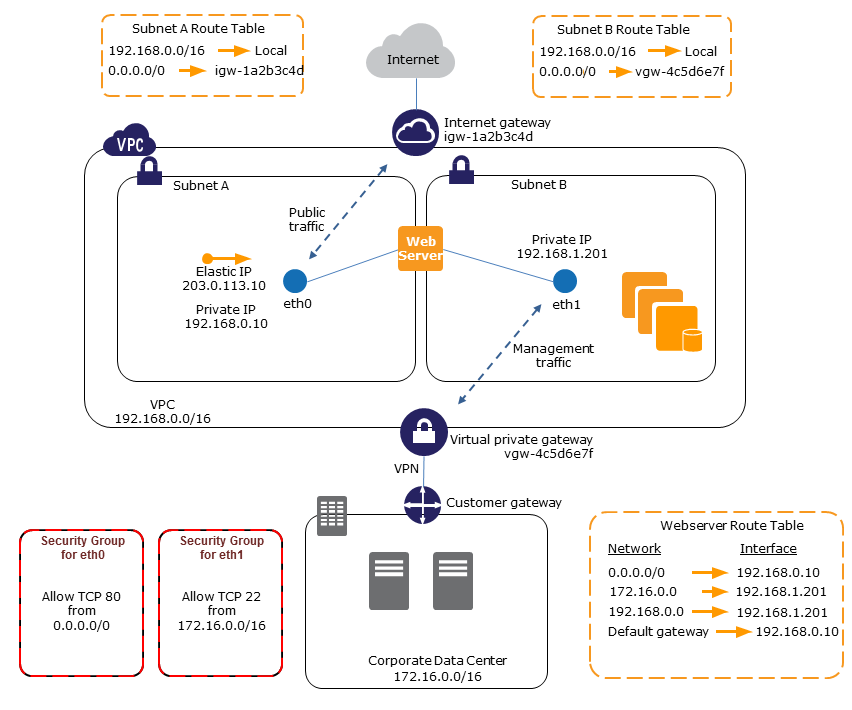

La présentation suivante décrit un réseau de gestion créé à l'aide de plusieurs interfaces réseau.

Critères

-

L'interface réseau principale de l'instance (par exemple, eth0) gère le trafic public.

-

L’interface réseau secondaire sur l’instance (par exemple, eth1) gère le trafic de gestion du backend. Elle est connectée à un sous-réseau distinct qui dispose de contrôles d’accès plus restrictifs et se trouve dans la même zone de disponibilité que l’interface réseau principale.

Paramètres

-

L’interface réseau principale, qui peut ou non se trouver derrière un équilibreur de charge, a un groupe de sécurité associé qui autorise l’accès au serveur à partir d’Internet. Par exemple, autoriser les ports TCP 80 et 443 depuis 0.0.0.0/0 ou depuis l’équilibreur de charge.

-

L’interface réseau secondaire a un groupe de sécurité associé qui autorise uniquement l’accès SSH, initié à partir de l’un des emplacements suivants :

-

Une plage autorisée d’adresses IP, soit au sein du VPC, soit depuis Internet.

-

Sous-réseau privé au sein de la même zone de disponibilité que l’interface réseau principale.

-

Passerelle privée virtuelle.

-

Note

Pour garantir les fonctionnalités de basculement, envisagez d'utiliser un serveur privé secondaire IPv4 pour le trafic entrant sur une interface réseau. En cas de défaillance d'une instance, vous pouvez déplacer l' IPv4 adresse privée and/or secondaire de l'interface vers une instance de secours.

Appareils de réseau et de sécurité

Certains composants de réseau et de sécurité tiers, tels que des équilibreurs de charge, des serveurs NAT (Network Address Translation, traduction d’adresses réseau) et des serveurs proxy, doivent, de préférence, être configurés avec plusieurs Network Interfaces. Vous pouvez créer et attacher des interfaces réseau secondaires à des instances qui exécutent ces types d’applications, et configurer les interfaces supplémentaires avec leurs propres adresses IP publiques et privées, groupes de sécurité et vérification origine/destination.

Instances à double hébergement avec des charges de travail dans des sous-réseaux différents

Vous pouvez placer une interface réseau sur chacun de vos serveurs web qui se connecte à un réseau de niveau intermédiaire où réside un serveur d’applications. Le serveur d’applications peut également avoir deux interfaces réseau sur le réseau backend (sous-réseau) où réside le serveur de base de données. Au lieu d’acheminer des paquets réseau via les instances à deux interfaces réseau, chaque instance à deux interfaces réseau reçoit et traite les demandes sur le serveur frontal, établit une connexion au serveur backend, puis envoie les demandes aux serveurs se trouvant sur le réseau backend.

Instances à double hébergement avec des charges de travail différentes VPCs dans le même compte

Vous pouvez lancer une EC2 instance dans un VPC et associer une ENI secondaire à partir d'un autre VPC, à condition que l'interface réseau se trouve dans la même zone de disponibilité que l'instance. Cela vous permet de créer des instances multihébergées VPCs avec différentes configurations réseau et de sécurité. Vous ne pouvez pas créer d'instances multihébergées sur différents VPCs comptes. AWS

Vous pouvez utiliser des instances à double hébergement VPCs dans les cas d'utilisation suivants :

-

Surmontez les chevauchements d'adresses CIDR entre deux VPCs plages impossibles à comparer : vous pouvez utiliser un CIDR secondaire dans un VPC et permettre à une instance de communiquer entre deux plages d'adresses IP qui ne se chevauchent pas.

Connectez plusieurs personnes VPCs au sein d'un même compte : activez la communication entre des ressources individuelles qui seraient normalement séparées par des limites VPC.

Solution haute disponibilité à faible coût

Si l’une de vos instances remplissant une fonction particulière subit une défaillance, son Network Interface peut être attachée à une instance de remplacement ou de hot standby préconfigurée pour le même rôle afin de récupérer rapidement le service. Par exemple, vous pouvez utiliser une interface réseau comme interface réseau principale ou secondaire d’un service critique tel qu’une instance de base de données ou une instance NAT. Si une instance subit une défaillance, vous (ou, plus probablement, le code s’exécutant pour votre compte) pouvez attacher l’interface réseau à une instance de secours à chaud. Comme l’interface conserve ses adresses IP privées, ses adresses IP Elastic et son adresse MAC, le trafic réseau commence à passer vers l’instance de secours dès que vous attachez l’interface réseau à l’instance de remplacement. Les utilisateurs rencontreront une brève perte de connectivité entre le moment où l’instance subit la défaillance et celui où l’interface réseau est attachée à l’instance de secours, mais aucune modification de la table de routage ou de votre serveur DNS n’est requise.