Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Bonnes pratiques pour connecter Amazon ECS aux AWS services depuis votre VPC

Pour qu'Amazon ECS fonctionne correctement, l'agent de ECS conteneur Amazon qui s'exécute sur chaque hôte doit communiquer avec le plan ECS de contrôle Amazon. Si vous stockez vos images de conteneur sur AmazonECR, les EC2 hôtes Amazon doivent communiquer avec le point de terminaison du ECR service Amazon et avec Amazon S3, où les couches d'images sont stockées. Si vous utilisez d'autres AWS services pour votre application conteneurisée, tels que les données persistantes stockées dans DynamoDB, vérifiez que ces services disposent également de la prise en charge réseau nécessaire.

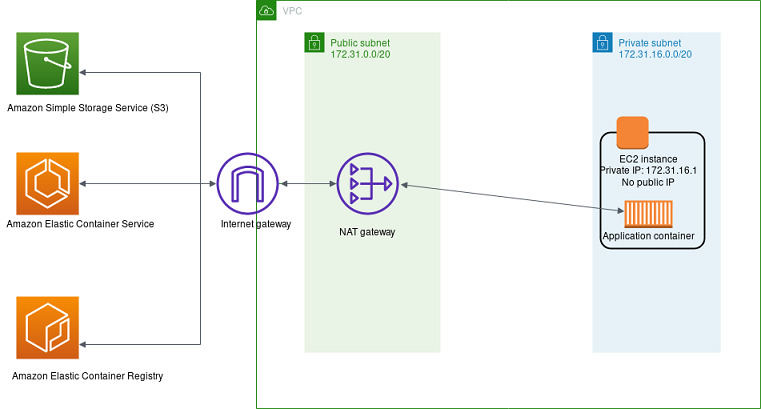

NATpasserelle

L'utilisation d'une NAT passerelle est le moyen le plus simple de garantir que vos ECS tâches Amazon peuvent accéder à d'autres AWS services. Pour plus d'informations sur cette approche, consultezSous-réseau et NAT passerelle privés.

Les inconvénients de cette approche sont les suivants :

-

Vous ne pouvez pas limiter les destinations avec NAT lesquelles la passerelle peut communiquer. Vous ne pouvez pas non plus limiter les destinations vers lesquelles votre niveau de backend peut communiquer sans perturber toutes les communications sortantes en provenance de votre. VPC

-

NATles passerelles facturent chaque Go de données qui les transite. Si vous utilisez la NAT passerelle pour l'une des opérations suivantes, chaque Go de bande passante vous est facturé :

-

Téléchargement de fichiers volumineux depuis Amazon S3

-

Exécution d'un volume élevé de requêtes de base de données vers DynamoDB

-

Extraire des images depuis Amazon ECR

De plus, les NAT passerelles prennent en charge une bande passante de 5 Gbit/s et s'adaptent automatiquement à 45 Gbit/s. Si vous effectuez un routage via une NAT passerelle unique, les applications qui nécessitent des connexions à très haut débit peuvent se heurter à des contraintes réseau. Pour contourner le problème, vous pouvez répartir votre charge de travail sur plusieurs sous-réseaux et attribuer à chaque sous-réseau sa propre passerelle. NAT

-

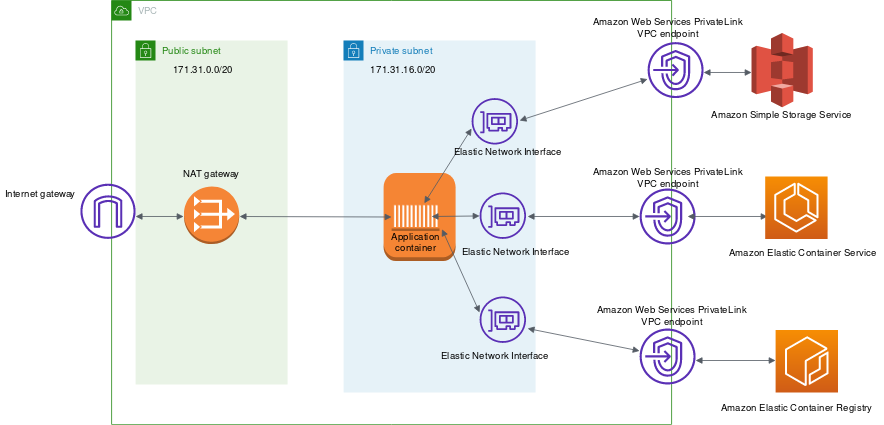

AWS PrivateLink

AWS PrivateLink fournit une connectivité privée entre VPCs les AWS services et vos réseaux locaux sans exposer votre trafic à l'Internet public.

Un VPC point de terminaison permet des connexions privées entre vous VPC et les AWS services et services de point de VPC terminaison pris en charge. Le trafic entre votre service VPC et l'autre ne quitte pas le réseau Amazon. Un VPC point de terminaison n'a pas besoin de passerelle Internet, de passerelle privée virtuelle, d'NATappareil, de VPN connexion ou de AWS Direct Connect connexion. EC2Les instances Amazon de votre VPC navigateur n'ont pas besoin d'adresses IP publiques pour communiquer avec les ressources du service.

Le schéma suivant montre comment fonctionne la communication avec les AWS services lorsque vous utilisez des VPC points de terminaison au lieu d'une passerelle Internet. AWS PrivateLink fournit des interfaces réseau élastiques (ENIs) à l'intérieur du sous-réseau, et les règles de VPC routage sont utilisées pour envoyer toute communication au nom d'hôte du service via leENI, directement vers le service de destination AWS . Ce trafic n'a plus besoin d'utiliser la NAT passerelle ou la passerelle Internet.

Voici quelques-uns des VPC points de terminaison courants utilisés avec le ECS service Amazon.

De nombreux autres AWS services prennent en charge les VPC terminaux. Si vous utilisez intensivement un AWS service, vous devez consulter la documentation spécifique à ce service et savoir comment créer un VPC point de terminaison pour ce trafic.