Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Connect les applications Amazon ECS à Internet

La plupart des applications conteneurisées comportent au moins certains composants qui nécessitent un accès sortant à Internet. Par exemple, le backend d'une application mobile nécessite un accès sortant aux notifications push.

Amazon Virtual Private Cloud propose deux méthodes principales pour faciliter la communication entre votre VPC et Internet.

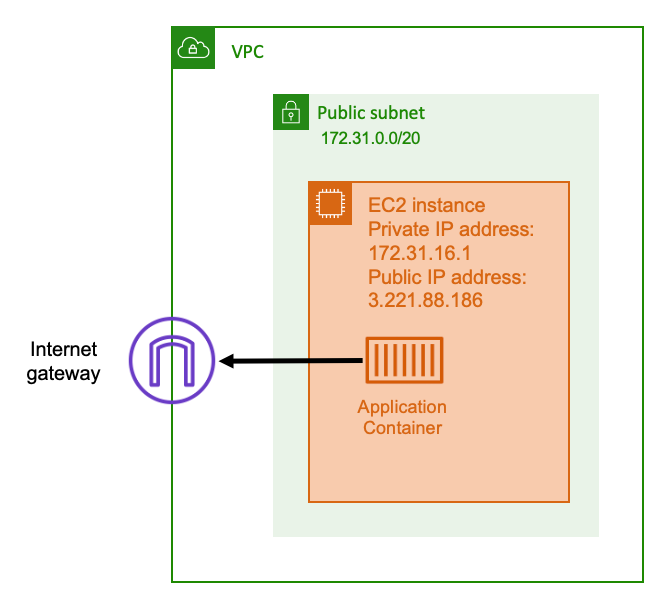

Sous-réseau public et passerelle Internet

Lorsque vous utilisez un sous-réseau public doté d'une route vers une passerelle Internet, votre application conteneurisée peut s'exécuter sur un hôte au sein d'un VPC situé sur un sous-réseau public. Une adresse IP publique est attribuée à l'hôte qui gère votre conteneur. Cette adresse IP publique est routable depuis Internet. Pour plus d’informations, consultez Passerelles Internet dans le Guide de l’utilisateur Amazon VPC.

Cette architecture réseau facilite la communication directe entre l'hôte qui exécute votre application et les autres hôtes sur Internet. La communication est bidirectionnelle. Cela signifie que non seulement vous pouvez établir une connexion sortante avec n'importe quel autre hôte sur Internet, mais que d'autres hôtes sur Internet peuvent également tenter de se connecter à votre hôte. Par conséquent, vous devez porter une attention particulière à votre groupe de sécurité et à vos règles de pare-feu. Cela garantit que les autres hôtes sur Internet ne peuvent pas ouvrir de connexions que vous ne souhaitez pas voir ouvertes.

Par exemple, si votre application s'exécute sur Amazon EC2, assurez-vous que le port 22 pour l'accès SSH n'est pas ouvert. Dans le cas contraire, votre instance pourrait recevoir des tentatives de connexion SSH constantes de la part de robots malveillants sur Internet. Ces robots parcourent les adresses IP publiques. Une fois qu'ils ont trouvé un port SSH ouvert, ils tentent d'utiliser des mots de passe par force brute pour essayer d'accéder à votre instance. De ce fait, de nombreuses entreprises limitent l'utilisation des sous-réseaux publics et préfèrent que la plupart, sinon la totalité, de leurs ressources se trouvent dans des sous-réseaux privés.

L'utilisation de sous-réseaux publics pour la mise en réseau convient aux applications publiques qui nécessitent de grandes quantités de bande passante ou une latence minimale. Les cas d'utilisation applicables incluent le streaming vidéo et les services de jeux.

Cette approche réseau est prise en charge à la fois lorsque vous utilisez Amazon ECS sur Amazon EC2 et lorsque vous l'utilisez sur AWS Fargate.

-

Amazon EC2 — Vous pouvez lancer EC2 des instances sur un sous-réseau public. Amazon ECS utilise ces EC2 instances comme capacité de cluster, et tous les conteneurs exécutés sur les instances peuvent utiliser l'adresse IP publique sous-jacente de l'hôte pour le réseau sortant. Cela s'applique à la fois au mode

bridgeréseauhostet au mode réseau. Cependant, le modeawsvpcréseau ne fournit pas d'adresses IP publiques ENIs à la tâche. Ils ne peuvent donc pas utiliser directement une passerelle Internet. -

Fargate — Lorsque vous créez votre service Amazon ECS, spécifiez des sous-réseaux publics pour la configuration réseau de votre service et utilisez l'option Attribuer une adresse IP publique. Chaque tâche Fargate est mise en réseau dans le sous-réseau public et possède sa propre adresse IP publique pour une communication directe avec Internet.

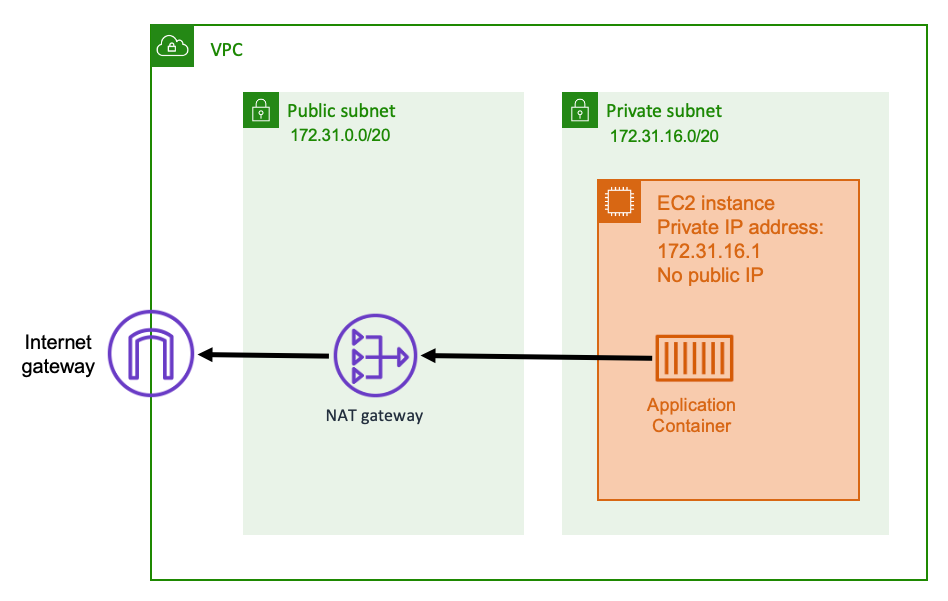

Sous-réseau privé et passerelle NAT

Lorsque vous utilisez un sous-réseau privé et une passerelle NAT, vous pouvez exécuter votre application conteneurisée sur un hôte situé dans un sous-réseau privé. Ainsi, cet hôte possède une adresse IP privée qui est routable au sein de votre VPC, mais qui n'est pas routable depuis Internet. Cela signifie que les autres hôtes du VPC peuvent se connecter à l'hôte à l'aide de son adresse IP privée, mais que les autres hôtes sur Internet ne peuvent pas établir de communications entrantes avec l'hôte.

Avec un sous-réseau privé, vous pouvez utiliser une passerelle de traduction d'adresses réseau (NAT) pour permettre à un hôte au sein d'un sous-réseau privé de se connecter à Internet. Les hôtes sur Internet reçoivent une connexion entrante qui semble provenir de l'adresse IP publique de la passerelle NAT située dans un sous-réseau public. La passerelle NAT est chargée de servir de pont entre Internet et le sous-réseau privé. Cette configuration est souvent préférée pour des raisons de sécurité, car elle signifie que votre VPC est protégé contre tout accès direct par des attaquants sur Internet. Pour plus d'informations, veuillez consulter NAT Gateways (Passerelles NAT) dans le Guide de l'utilisateur Amazon VPC.

Cette approche de réseau privé convient aux scénarios dans lesquels vous souhaitez protéger vos conteneurs d'un accès externe direct. Les scénarios applicables incluent les systèmes de traitement des paiements ou les conteneurs stockant les données utilisateur et les mots de passe. La création et l'utilisation d'une passerelle NAT vous sont facturées dans votre compte. L'utilisation horaire de la passerelle NAT et les taux de traitement des données s'appliquent également. Pour des raisons de redondance, vous devez disposer d'une passerelle NAT dans chaque zone de disponibilité. Ainsi, la perte de disponibilité d'une seule zone de disponibilité ne compromet pas votre connectivité sortante. De ce fait, si votre charge de travail est faible, il peut être plus rentable d'utiliser des sous-réseaux privés et des passerelles NAT.

Cette approche réseau est prise en charge à la fois lors de l'utilisation d'Amazon ECS sur Amazon EC2 et lors de son utilisation sur AWS Fargate.

-

Amazon EC2 — Vous pouvez lancer EC2 des instances sur un sous-réseau privé. Les conteneurs qui s'exécutent sur ces EC2 hôtes utilisent le réseau des hôtes sous-jacents, et les demandes sortantes passent par la passerelle NAT.

-

Fargate — Lorsque vous créez votre service Amazon ECS, spécifiez des sous-réseaux privés pour la configuration réseau de votre service et n'utilisez pas l'option Attribuer une adresse IP publique. Chaque tâche Fargate est hébergée dans un sous-réseau privé. Son trafic sortant est acheminé via n'importe quelle passerelle NAT que vous avez associée à ce sous-réseau privé.