Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étape 4 : Autoriser l'accès au cluster

Cette section part du principe que vous savez lancer des instances Amazon EC2 et établir des connexions à ces instances. Pour plus d'informations, consultez le Guide de démarrage Amazon EC2.

Tous les ElastiCache clusters sont conçus pour être accessibles depuis une instance Amazon EC2. Le scénario le plus courant consiste à accéder à un ElastiCache cluster depuis une instance Amazon EC2 dans le même Amazon Virtual Private Cloud (Amazon VPC), ce qui sera le cas pour cet exercice.

Par défaut, l'accès réseau à votre cluster est limité au compte qui a été utilisé pour le créer. Avant de vous connecter à un cluster à partir d'une instance EC2, vous devez autoriser l'instance EC2 à accéder au cluster. Les étapes requises varient selon que vous avez lancé votre cluster dans EC2-VPC ou EC2-Classic.

Le cas d'utilisation le plus courant concerne une application déployée sur une instance EC2 qui doit se connecter à un cluster du même VPC. La solution la plus simple pour gérer l'accès entre les instances EC2 et les clusters du même VPC consiste à agir ainsi :

-

Créez un groupe de sécurité VPC pour votre cluster. Ce groupe de sécurité peut être utilisé pour restreindre l'accès aux instances de cluster. Par exemple, vous pouvez créer une règle personnalisée pour ce groupe de sécurité, qui autorise l'accès TCP à l'aide du port que vous avez attribué au cluster lorsque vous l'avez créé et une adresse IP que vous utiliserez pour accéder au cluster.

Le port par défaut pour les clusters Redis OSS et les groupes de réplication est

6379.Important

Les groupes ElastiCache de sécurité Amazon ne s'appliquent qu'aux clusters qui ne s'exécutent pas dans un environnement Amazon Virtual Private Cloud (VPC). Si vous exécutez un Amazon Virtual Private Cloud, les groupes de sécurité ne sont pas disponibles dans le panneau de navigation de la console.

Si vous exécutez vos ElastiCache nœuds dans un Amazon VPC, vous contrôlez l'accès à vos clusters à l'aide des groupes de sécurité Amazon VPC, qui sont différents des groupes de sécurité. ElastiCache Pour plus d'informations sur l'utilisation ElastiCache dans un Amazon VPC, consultez Sécurité des VPC Amazon et ElastiCache

-

Créez un groupe de sécurité VPC pour vos instances EC2 (serveurs web et d'application). Ce groupe de sécurité peut, si nécessaire, autoriser l'accès à l'instance EC2 à partir d'Internet via la table de routage du VPC. Par exemple, vous pouvez définir des règles sur ce groupe de sécurité pour autoriser l'accès TCP à l'instance EC2 sur le port 22.

-

Créez des règles personnalisées dans le groupe de sécurité pour votre cluster qui autorisent les connexions depuis le groupe de sécurité que vous avez créé pour vos instances EC2. N'importe quel membre du groupe de sécurité peut ainsi accéder aux clusters.

Note

Si vous envisagez d'utiliser Local Zones, vérifiez que vous les avez activées. Lorsque vous créez un groupe de sous-réseaux dans cette zone locale, votre VPC est étendu à cette zone locale et votre VPC traitera le sous-réseau comme n'importe quel sous-réseau dans n'importe quelle autre zone de disponibilité. Toutes les passerelles et les tables de routage pertinentes seront automatiquement ajustées.

Pour créer une règle dans un groupe de sécurité VPC qui autorise les connexions à partir d'un autre groupe de sécurité

-

Dans le panneau de navigation, choisissez Groupes de sécurité.

-

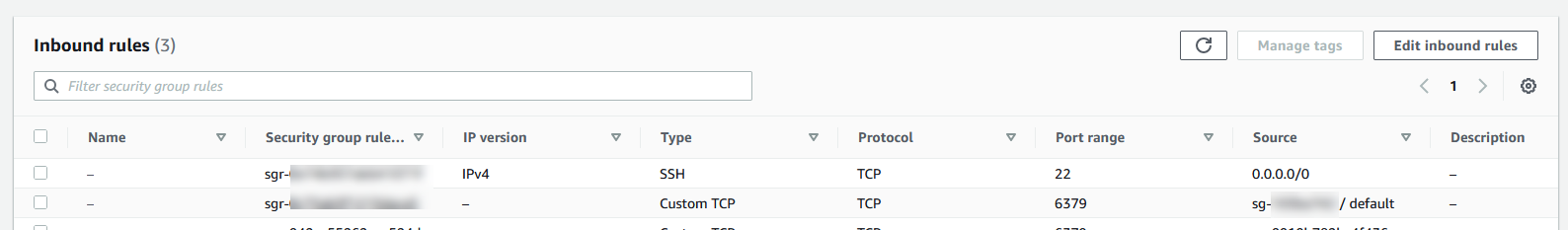

Sélectionnez ou créez un groupe de sécurité que vous utiliserez pour vos instances cluster. Sous Règles entrantes, sélectionnez Modifier les règles entrantes, puis Ajouter une règle. Ce groupe de sécurité autorisera l'accès aux membres d'un autre groupe de sécurité.

-

Dans Type, choisissez Règle TCP personnalisée.

-

Pour Plage de ports, spécifiez le port utilisé lors de la création de votre cluster.

Le port par défaut pour les clusters Redis OSS et les groupes de réplication est

6379. -

Dans le champ Source, saisissez l'ID de votre groupe de sécurité. Dans la liste, sélectionnez le groupe de sécurité que vous utiliserez pour vos instances Amazon EC2.

-

-

Choisissez Enregistrer lorsque vous avez terminé.

Une fois que vous avez activé l'accès, vous êtes maintenant prêt à vous connecter au nœud, comme indiqué dans la section suivante.

Pour plus d'informations sur l'accès à votre ElastiCache cluster à partir d'un autre Amazon VPC, d'une autre AWS région ou même de votre réseau d'entreprise, consultez ce qui suit :