Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de Amazon RDS pour héberger des outils et des logiciels tiers pour Oracle

Vous pouvez utiliser Amazon RDS pour héberger une instance de base de données Oracle qui prend en charge des logiciels et des composants tels que les éléments suivants :

Gestion des relations client Siebel (CRM)

Oracle Fusion Middleware Metadata, installé par le Repository Creation Utility (RCU)

Les procédures suivantes vous permettent de créer une instance de base de données Oracle sur Amazon RDS que vous pouvez utiliser pour héberger des logiciels et des composants supplémentaires pour Oracle.

Rubriques

Création d'une instance &VPC à utiliser avec une base de données Oracle

Au cours de la procédure suivante, vous créez un Virtual Private Cloud (VPC) basé sur le service Amazon VPC, un sous-réseau privé et un groupe de sécurité. Votre instance de base de données Amazon RDS doit être disponible seulement pour vos composants intermédiaires et non pour l'internet public. Par conséquent, votre instance de base de données Amazon RDS est hébergée dans un sous-réseau privé, offrant une sécurité supérieure.

Pour créer un VPC basé sur Amazon VPC

Connectez-vous à la AWS Management Console et ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de la AWS Management Console, choisissez la région AWS pour votre VPC. Cet exemple utilise la région USA Ouest (Oregon).

Dans le coin supérieur gauche, choisissez VPC Dashboard (Tableau de bord VPC), puis Start VPC Wizard (Démarrer l'assistant VPC).

Sur la page Step 1: Select a VPC Configuration (Étape 1 : Sélectionner une configuration de VPC), choisissez VPC with Public and Private Subnets (VPC avec sous-réseaux publics et privés), puis Select (Sélectionner).

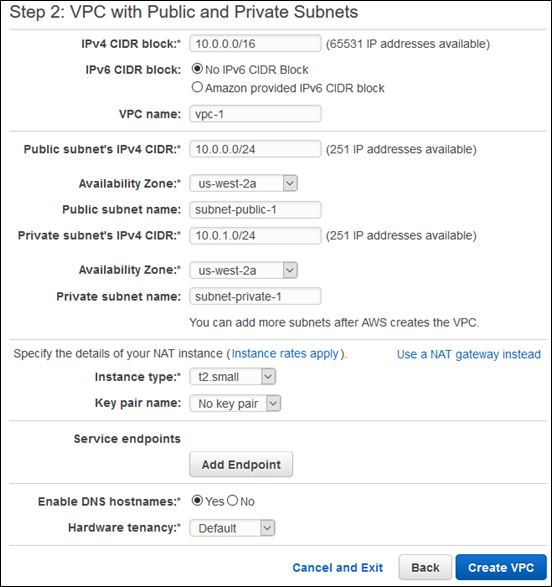

Sur la page Step 2: VPC with Public and Private Subnets (Étape 2 : VPC avec sous-réseaux publics et privés), illustrée ci-après, définissez les valeurs suivantes :

Option Valeur Bloc d'adresse CIDR IPv4 10.0.0.0/16Pour plus d'informations sur la sélection de blocs d'adresses CIDR pour votre VPC, consultez la page Dimensionnement VPC.

Bloc d'adresse CIDR IPv6 Pas de bloc d'adresse CIDR IPv6

VPC name Le nom de votre VPC, par exemple

vpc-1.CIDR de sous-réseau public IPv4 10.0.0.0/24Pour plus d'informations sur le dimensionnement de sous-réseau, consultez la page Dimensionnement de sous-réseau.

Zone de disponibilité Zone de disponibilité pour votre région AWS. Nom de sous-réseau public Nom de votre sous-réseau public, par exemple

subnet-public-1.CIDR de sous-réseau privé IPv4 10.0.1.0/24Pour plus d'informations sur le dimensionnement de sous-réseau, consultez la page Dimensionnement de sous-réseau.

Zone de disponibilité Zone de disponibilité pour votre région AWS.

Nom de sous-réseau privé Nom de votre sous-réseau privé, par exemple

subnet-private-1.Type d'instance Type d'instance pour votre instance NAT, par exemple

t2.small.Note

Si la zone Type d'instance n'apparaît pas dans la console, choisissez Use a NAT instance instead (Utiliser plutôt une instance NAT).

Nom de la paire de clés No key pairPoints de terminaison de service NoneEnable DNS hostnames YesHardware tenancy Default

Sélectionnez Create VPC (Créer un VPC).

Une instance de base de données Amazon RDS dans un VPC nécessite au moins deux sous-réseaux privés ou au moins deux sous-réseaux publics, pour prendre en charge le déploiement Multi-AZ. Pour plus d'informations sur l'utilisation de plusieurs zones de disponibilité, consultez Régions, zones de disponibilité et zones locales. Étant donné que votre base de données est privée, ajoutez un second sous-réseau privé à votre VPC.

Pour créer un sous-réseau supplémentaire

Connectez-vous à la AWS Management Console et ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de la AWS Management Console, confirmez que vous êtes dans la région AWS correcte pour votre VPC.

Dans le coin supérieur gauche, sélectionnez VPC Dashboard (Tableau de bord VPC), choisissez Sous-réseaux, puis Créer sous-réseau.

Sur la page Create Subnet (Créer le sous-réseau), définissez les valeurs suivantes.

Option Valeur Name tag Nom de votre deuxième sous-réseau privé, par exemple

subnet-private-2.VPC Votre VPC, par exemple

vpc-1.Zone de disponibilité Zone de disponibilité pour votre région AWS.

Note

Choisissez une zone de disponibilité différente de celle que vous avez choisie pour le premier sous-réseau privé.

CIDR block 10.0.2.0/24Choisissez Yes, Create.

Les deux sous-réseaux privés doivent utiliser la même table de routage. Dans la procédure suivante, vérifiez que les tables de routage correspondent, et si non, vous modifiez l'une d'entre elles.

Pour s'assurer que les sous-réseaux utilisent la même table de routage.

Connectez-vous à la AWS Management Console et ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de la AWS Management Console, confirmez que vous êtes dans la région AWS correcte pour votre VPC.

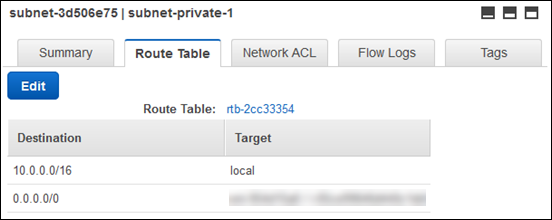

Dans le coin supérieur gauche, sélectionnez VPC Dashboard (Tableau de bord VPC), choisissez Sous-réseaux, puis choisissez votre premier sous-réseau privé, par exemple

subnet-private-1.Au bas de la console, sélectionnez l'onglet Route Table (Tableau de routage), illustré ci-dessous.

Prenez note de la table de routage, par exemple

rtb-0d9fc668.Dans la liste des sous-réseaux, sélectionnez le second sous-réseau privé, par exemple

subnet-private-2.En bas de la console, sélectionnez l'onglet Route Table (Tableau de routage).

Si la table de routage du second sous-réseau n'est pas la même que la table de routage du premier sous-réseau, modifiez-la pour qu'elle corresponde :

Choisissez Edit.

Pour Change to (Remplacer par), sélectionnez la table de routage qui correspond à votre premier sous-réseau.

Choisissez Enregistrer.

Un groupe de sécurité agit en tant que pare-feu virtuel pour votre instance de base de données afin de contrôler le trafic entrant et sortant. Dans la procédure suivante, vous créez un groupe de sécurité pour votre instance de base de données. Pour plus d'informations sur les groupes de sécurité, consultez la page Groupes de sécurité pour votre VPC.

Pour créer un groupe de sécurité VPC pour une instance de base de données Amazon RDS privée

Connectez-vous à la AWS Management Console et ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de la AWS Management Console, confirmez que vous êtes dans la région AWS correcte pour votre VPC.

Dans le coin supérieur gauche, choisissez successivement VPC Dashboard (Tableau de bord VPC), Security Groups (Groupes de sécurité) et Create Security Group (Créer groupe de sécurité).

Sur la page Create Security Group (Créer un groupe de sécurité), définissez les valeurs suivantes.

Option Valeur Name tag Nom de votre groupe de sécurité, par exemple

sgdb-1.Nom du groupe Nom de votre groupe de sécurité, par exemple

sgdb-1.Description Description de votre groupe de sécurité.

VPC Votre VPC, par exemple

vpc-1.Choisissez Yes, Create.

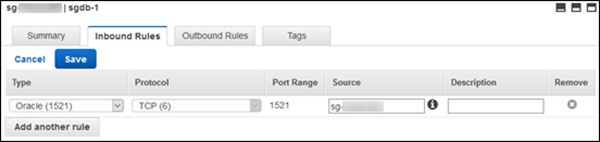

Dans la procédure suivante, vous ajoutez des règles à votre groupe de sécurité pour contrôler le trafic entrant vers votre instance de base de données. Pour plus d'informations sur la modification de règles entrantes, consultez Règles des groupes de sécurité.

Pour ajouter des règles entrantes au groupe de sécurité

Connectez-vous à la AWS Management Console et ouvrez la console Amazon VPC à l'adresse https://console.aws.amazon.com/vpc/

. Dans le coin supérieur droit de la AWS Management Console, confirmez que vous êtes dans la région AWS correcte pour votre VPC.

Dans le coin supérieur gauche, sélectionnez VPC Dashboard (Tableau de bord VPC), choisissez Security Groups (Groupes de sécurité), puis choisissez votre groupe de sécurité, par exemple

sgdb-1.En bas de la console, sélectionnez l'onglet Inbound Rules (Règles entrantes), puis Modifier.

Définissez ces valeurs, comme illustré ci-après.

Option Valeur Type Oracle (1521)Protocole TCP (6)Plage de ports 1521

Source Identifiant de votre groupe de sécurité. Lorsque vous choisissez la zone, vous voyez le nom de votre groupe de sécurité, par exemple

sgdb-1.

Choisissez Enregistrer.

Création d'une instance de base de données Oracle

Vous pouvez utiliser Amazon RDS pour héberger une instance de base de données Oracle. Lorsque vous créez la nouvelle instance de base de données, spécifiez le VPC et le groupe de sécurité que vous avez crées précédemment à l’aides des instructions dans Création d'une instance &VPC à utiliser avec une base de données Oracle. Choisissez également Non pour Accessible publiquement.

Pour de plus amples informations sur la création d'une instance de base de données, veuillez consulter Création d'une instance de base de données Amazon RDS.

Interfaces Amazon RDS supplémentaires

Dans les procédures précédentes, vous utilisez la AWS Management Console pour effectuer des tâches. Amazon Web Services fournit également l'AWS Command Line Interface (AWS CLI) et une interface de programmation d'application (API). Vous pouvez utiliser l'AWS CLI ou l'API pour automatiser un grand nombre de tâches de gestion d'Amazon RDS, y compris des tâches permettant de gérer une instance de base de données Oracle avec Amazon RDS.

Pour plus d'informations, consultez la Référence AWS Command Line Interface pour Amazon RDS et la Référence d'API Amazon RDS.