Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Consultez Contrôle de la propriété des objets et désactivation des listes ACL pour votre compartiment

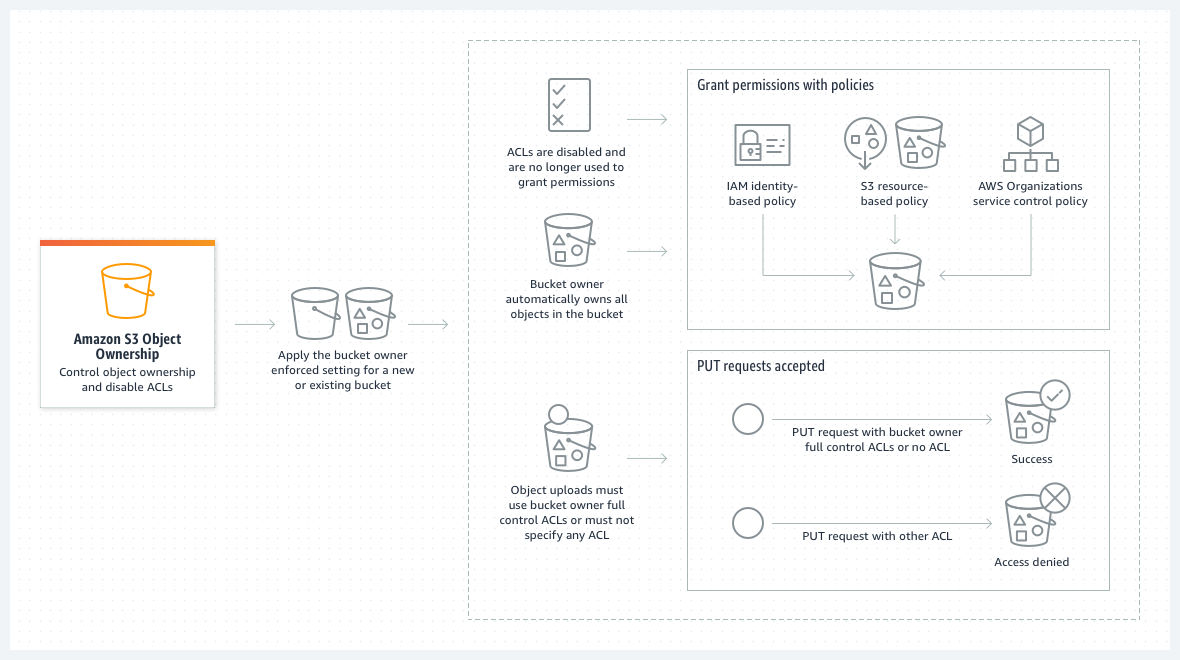

La propriété d'objets S3 est un paramètre Amazon S3 au niveau des compartiments que vous pouvez utiliser pour contrôler la propriété des objets qui sont chargés dans votre compartiment, ainsi que pour désactiver ou activer les listes de contrôle d'accès (ACL). Par défaut, la propriété d'objets est définie sur le paramètre Propriétaire du compartiment appliqué, et toutes les listes ACL sont désactivées. Lorsque les listes ACL sont désactivées, le propriétaire du compartiment détient tous les objets présents dans le compartiment et gère l'accès aux données exclusivement à l'aide de politiques de gestion des accès.

La majorité des cas d'utilisation modernes dans Amazon S3 ne nécessitent plus l'utilisation des listes ACL ; nous vous recommandons de maintenir les listes ACL désactivées, sauf dans des circonstances inhabituelles où vous devez contrôler l'accès pour chaque objet individuellement. Lorsque les listes ACL sont désactivées, vous pouvez utiliser des politiques pour contrôler plus facilement l'accès à tous les objets de votre compartiment, quelle que soit la personne qui les a chargés dans votre compartiment.

Object Ownership (Propriété de l'objet) dispose de trois paramètres que vous pouvez utiliser pour contrôler la propriété des objets téléchargés dans votre compartiment pour désactiver ou activer les listes ACL :

Listes ACL désactivées

-

Propriétaire du compartiment appliqué (par défaut) : les listes ACL sont désactivées et le propriétaire du compartiment détient automatiquement chaque objet présent dans le compartiment et en a le contrôle total. Les listes ACL n'affectent plus les autorisations sur les données du compartiment S3. Le compartiment utilise des stratégies pour définir le contrôle des accès.

Listes ACL activées

-

Bucket owner preferred (Préféré par le propriétaire du compartiment) – Le propriétaire du compartiment possède les nouveaux objets que d'autres comptes écrivent dans le compartiment avec la liste ACL

bucket-owner-full-controlprête à l'emploi, et en a le contrôle total. -

Object writer (Rédacteur d'objets) – Le Compte AWS qui télécharge un objet est propriétaire de l'objet, a un contrôle total sur celui-ci et peut en accorder l'accès à d'autres utilisateurs via des listes ACL.

Pour la majorité des cas d'utilisation modernes dans S3, nous vous recommandons de maintenir les listes ACL désactivées en appliquant le paramètre Propriétaire du compartiment appliqué et en utilisant votre politique de compartiment pour partager des données avec des utilisateurs extérieurs à votre compte, selon les besoins. Cette approche simplifie la gestion des autorisations. Vous pouvez désactiver les listes de contrôle d'accès sur les compartiments nouvellement créés et déjà existants. Pour les compartiments nouvellement créés, les listes ACL sont désactivées par défaut. Dans le cas d'un compartiment existant qui contient déjà des objets, une fois que vous avez désactivé les ACL, les listes ACL d'objet et de compartiment ne font plus partie d'une évaluation d'accès et l'accès est accordé ou refusé sur la base de stratégies. Pour les compartiments existants, vous pouvez réactiver les ACL à tout moment après les avoir désactivées, et vos listes ACL de compartiment et d'objets préexistantes sont restaurées.

Avant de désactiver les listes ACL, nous vous recommandons de revoir votre stratégie de compartiment pour vous assurer qu'elle couvre toutes les façons dont vous avez l'intention d'accorder l'accès à votre compartiment hors de votre compte. Une fois que vous avez désactivé les listes ACL, votre compartiment accepte uniquement les requêtes PUT qui ne spécifient pas de requête ACL ou PUT avec des listes ACL de contrôle total du propriétaire du compartiment, telles que la liste ACL bucket-owner-full-control prédéfinie ou des formes équivalentes de cette ACL exprimées en XML. Les applications existantes qui prennent en charge les ACL de contrôle total du propriétaire du bucket n'ont aucun impact. PUTles demandes contenant d'autres ACL (par exemple, des autorisations personnalisées accordées à certaines Comptes AWS) échouent et renvoient une 400 erreur avec le code AccessControlListNotSupported d'erreur.

Au contraire, un compartiment avec le paramètre Propriétaire du compartiment préféré continue d'accepter et d'honorer les listes ACL de compartiment et d'objet. Avec ce paramètre, de nouveaux objets écrits avec la liste ACL bucket-owner-full-control prédéfinie sont automatiquement détenus par le propriétaire du compartiment plutôt que par l'auteur d'objets. Tous les autres comportements ACL restent en place. Pour exiger que toutes les opérations PUT Amazon S3 incluent la liste ACL bucket-owner-full-control prédéfinie, vous pouvez ajouter une politique de compartiment qui n'autorise que les chargements d'objets à l'aide de cette ACL.

Pour voir quels paramètres de propriété d'objets sont appliqués à vos compartiments, vous pouvez utiliser les métriques Amazon S3 Storage Lens. S3 Storage Lens est une fonction d'analyse du stockage dans le cloud que vous pouvez utiliser pour obtenir une visibilité à l'échelle de l'organisation sur l'utilisation et l'activité du stockage d'objets. Pour plus d'informations, consultez Using S3 Storage Lens to find Object Ownership settings (Utilisation de S3 Storage Lens pour trouver les paramètres de propriété des objets).

Note

Pour plus d’informations sur l’utilisation de la classe de stockage Amazon S3 Express One Zone avec des compartiments de répertoires, consultez Qu’est-ce que S3 Express One Zone ? et Compartiments de répertoire.

Paramètres de la propriété de l'objet

Ce tableau montre l'impact de chaque paramètre de la propriété d'objet sur les listes ACL, les objets, la propriété des objets et les téléchargements d'objets.

| Paramètre | S’applique à | Effet sur la propriété de l'objet | Effet sur les listes ACL | Chargements acceptés |

|---|---|---|---|---|

| Propriétaire du compartiment appliqué (par défaut) | Tous les objets existants et nouveaux | Le propriétaire du compartiment est propriétaire de chaque objet. |

Les listes ACL sont désactivées et n'affectent plus les autorisations d'accès à votre compartiment. Les demandes de définition ou de mise à jour des listes ACL échouent. Cependant, les demandes de lecture de listes ACL sont prises en charge. Le propriétaire du compartiment possède la propriété et le contrôle complets. Le rédacteur d'objets n'a plus la propriété et le contrôle complets. |

Chargements avec des listes ACL de contrôle total du propriétaire du compartiment ou des téléchargements qui ne spécifient pas de liste ACL |

| Propriétaire du compartiment préféré | Nouveaux objets | Si le chargement d'un objet inclut la liste ACL bucket-owner-full-control prédéfinie, le propriétaire du compartiment est propriétaire de l'objet. Les objets téléchargés avec d'autres listes ACL appartiennent au compte d'écriture. |

Les listes ACL peuvent être mises à jour et peuvent accorder des autorisations. Si le chargement d'un objet inclut la liste ACL |

Tous les chargements |

| Créateur d'objets | Nouveaux objets | Le rédacteur d'objet possède l'objet. |

Les listes ACL peuvent être mises à jour et peuvent accorder des autorisations. Le rédacteur d'objet dispose d'un accès complet. |

Tous les chargements |

Les changements introduits par la désactivation des listes ACL

Lorsque vous appliquez le paramètre Propriétaire du compartiment appliqué pour Propriété d'objets, les listes ACL sont désactivées et vous possédez automatiquement tous les objets du compartiment et en prenez le contrôle total sans effectuer d'actions supplémentaires. Propriétaire du compartiment appliqué est le paramètre par défaut pour tous les compartiments nouvellement créés. Après l'application du paramètre Propriétaire du compartiment appliqué, trois changements sont notables :

-

Toutes les listes ACL de compartiment et les listes ACL d'objets sont désactivées, ce qui vous donne un accès complet, en tant que propriétaire du compartiment. Lorsque vous exécutez une demande ACL en lecture sur votre compartiment ou votre objet, vous verrez que l'accès complet n'est accordé qu'au propriétaire du compartiment.

-

Avec ce paramètre, en tant que propriétaire du compartiment, vous possédez automatiquement tous les objets de votre compartiment.

-

Les listes ACL n'affectent plus les autorisations d'accès à votre compartiment. Par conséquent, le contrôle d'accès à vos données est basé sur des stratégies, telles que les stratégies IAM, les stratégies de compartiment S3, les stratégies de point de terminaison d'un VPC et les politiques de contrôle des services (SCP) des organisations.

Si vous utilisez la gestion des versions S3, le propriétaire du compartiment possède et contrôle total sur toutes les versions d'objets de votre compartiment. L'application du paramètre Propriétaire du compartiment appliqué n'ajoute pas de nouvelle version d'un objet.

Les nouveaux objets peuvent être chargés dans votre compartiment uniquement s'ils utilisent des listes ACL de contrôle total du propriétaire du compartiment ou ne spécifient pas de liste ACL. Les téléchargements d'objets échouent s'ils spécifient une autre liste ACL. Pour plus d’informations, consultez Résolution des problèmes.

Étant donné que l'exemple suivant de l'opération PutObject utilise à l'aide de l' AWS Command Line Interface

(AWS CLI) inclut la liste ACL bucket-owner-full-controlprédéfinie, l'objet peut être chargé dans un compartiment avec des listes ACL désactivées.

aws s3api put-object --bucketDOC-EXAMPLE-BUCKET--keykey-name--bodypath-to-file--acl bucket-owner-full-control

Étant donné que l'opération PutObject suivante ne spécifie pas une liste ACL, elle réussit également pour un compartiment avec des listes ACL désactivées.

aws s3api put-object --bucketDOC-EXAMPLE-BUCKET--keykey-name--bodypath-to-file

Note

Si d'autres utilisateurs Comptes AWS ont besoin d'accéder aux objets après le téléchargement, vous devez accorder des autorisations supplémentaires à ces comptes par le biais de politiques relatives aux compartiments. Pour plus d’informations, consultez Exemples de procédures : Gestion de l'accès à vos ressources Amazon S3.

Réactivation des listes ACL

Vous pouvez réactiver les listes ACL en passant du paramètre Propriétaire du compartiment appliqué à un autre paramètre de propriété d'objets à tout moment. Si vous avez utilisé des listes ACL d'objet pour la gestion des autorisations avant d'appliquer le paramètre Propriétaire du compartiment appliqué et que vous n'avez pas migré ces autorisations ACL d'objet vers votre politique de compartiment, après avoir réactivé les listes ACL, ces autorisations sont restaurées. De plus, les objets écrits dans le compartiment pendant que le paramètre Propriétaire du compartiment appliqué était appliqué appartiennent toujours au propriétaire du compartiment.

Par exemple, si du paramètre Propriétaire du compartiment appliqué vous revenez au paramètre Créateur d'objets, en tant que propriétaire du compartiment, vous ne possédez plus les objets qui appartenaient auparavant à d'autres Comptes AWS, et n'en avez plus le contrôle total. Au lieu de cela, les comptes de chargement sont à nouveau propriétaires de ces objets. Les objets appartenant à d'autres comptes utilisent des listes ACL pour les autorisations. Vous ne pouvez donc pas utiliser de stratégies pour accorder des autorisations à ces objets. Toutefois, en tant que propriétaire du compartiment, vous possédez toujours les objets qui ont été écrits dans le compartiment quand le paramètre Propriétaire du compartiment appliqué était appliqué. Ces objets ne sont pas détenus par le rédacteur d'objet, même si vous réactivez les listes ACL.

Pour obtenir des instructions sur l'activation et la gestion des ACL à l'aide de l' AWS Management Console interface de ligne de commande AWS Command Line Interface (CLI), de l'API REST ou AWS des SDK, consultez. Configuration des listes ACL

Conditions préalables à la désactivation des listes ACL

Avant de désactiver les listes ACL pour un compartiment existant, remplissez les prérequis suivants.

Examinez les listes ACL de compartiment et d'objet et migrez les autorisations ACL

Lorsque vous désactivez les listes ACL, les autorisations accordées par les listes ACL de compartiment et d'objets n'affectent plus l'accès. Avant de désactiver les listes ACL, vérifiez les listes ACL de votre compartiment et de vos objets.

Si vos listes ACL de compartiment accordent des autorisations de lecture ou d'écriture à d'autres personnes hors de votre compte, vous devez migrer ces autorisations vers votre politique de compartiment avant de pouvoir appliquer le paramètre Propriétaire du compartiment appliqué. Si vous ne migrez pas les listes ACL de compartiment qui accordent un accès en lecture ou en écriture hors de votre compte, votre demande d'application du paramètre Propriétaire du compartiment appliqué échoue et renvoie le code d'erreur InvalidBucketAclWithObjectOwnership.

Par exemple, si vous souhaitez désactiver les listes ACL pour un compartiment qui reçoit les journaux d'accès au serveur, vous devez migrer les autorisations ACL du compartiment pour le groupe de mise à disposition des journaux S3 vers le principal du service de journalisation dans une stratégie de compartiment. Pour plus d’informations, consultez Octroi de l’accès au groupe de livraison des journaux S3 pour la journalisation des accès au serveur.

Si vous souhaitez que le rédacteur d'objets conserve le contrôle total de l'objet qu'il télécharge, le rédacteur d'objets est le meilleur paramètre de propriété d'objets pour votre cas d'utilisation. Si vous souhaitez contrôler l'accès au niveau de l'objet individuel, le propriétaire du compartiment préféré est le meilleur choix. Ces cas d'utilisation sont rares.

Pour consulter les listes ACL et migrer les autorisations ACL vers des stratégies de compartiment, consultez la section Conditions préalables à la désactivation des listes ACL.

Identifier toutes les demandes qui ont nécessité une liste ACL pour l'autorisation

Pour identifier les demandes Amazon S3 qui ont nécessité des listes ACL pour l'autorisation, vous pouvez utiliser la valeur aclRequired dans les journaux d'accès du serveur Amazon S3 ou AWS CloudTrail. Si la demande a nécessité une liste ACL pour l'autorisation ou si vous avez des demandes PUT qui spécifient une liste ACL, la chaîne est Yes. Si aucune ACL n'est requise, ou si vous définissez une ACL bucket-owner-full-control prédéfinie, ou si les demandes sont autorisées par votre politique de compartiment, la chaîne de aclRequired valeur est « - » dans les journaux d'accès au serveur Amazon S3 et est absente dans CloudTrail. Pour plus d'informations sur les valeurs aclRequired attendues, consultez Valeurs aclRequired pour les demandes Amazon S3 courantes.

Si vous avez des demandes PutBucketAcl et PutObjectAcl contenant des en-têtes qui accordent des autorisations basées sur des listes ACL, à l'exception de la liste ACL bucket-owner-full-control prédéfinie, vous devez supprimer ces en-têtes avant de pouvoir désactiver les listes ACL. Dans le cas contraire, vos demandes échoueront.

Pour toutes les autres demandes nécessitant une liste ACL pour l'autorisation, migrez ces autorisations de liste ACL vers des politiques de compartiment. Supprimez ensuite toutes les listes ACL du compartiment avant d'activer le paramètre appliqué par le propriétaire du compartiment.

Note

Ne supprimez pas les listes ACL d'objet. Sinon, les applications qui s'appuient sur des listes ACL d'objet pour les autorisations perdent l'accès.

Si vous constatez qu'aucune demande ne nécessite une liste ACL pour l'autorisation, vous pouvez procéder à la désactivation des listes ACL. Pour plus d'informations sur l'identification des demandes, consultez Utilisation des journaux d’accès au serveur Amazon S3 pour identifier des demandes et Identification des demandes Amazon S3 à l'aide de CloudTrail.

Vérifiez et mettez à jour les stratégies de compartiment qui utilisent des clés de condition associées à ACL

Une fois que vous avez appliqué le paramètre Propriétaire du compartiment appliqué pour désactiver les listes ACL, les nouveaux objets peuvent être téléchargés dans votre compartiment uniquement si la demande utilise des listes ACL de contrôle total du propriétaire du compartiment ou ne spécifie pas de liste ACL. Avant de désactiver les listes ACL, consultez votre stratégie de compartiment pour les clés de condition associées à la liste ACL.

Si votre stratégie de compartiment utilise une clé de condition associée à la liste ACL pour exiger la liste ACL bucket-owner-full-control prédéfinie (par exemple, s3:x-amz-acl), vous n'avez pas besoin de mettre à jour votre stratégie de compartiment. La stratégie de compartiment suivante utilise la s3:x-amz-acl pour exiger la liste ACL bucket-owner-full-control prédéfinie pour les demandes PutObject S3. Cette politique demande encore au rédacteur d'objets qu'il spécifie la liste ACL bucket-owner-full-control prédéfinie. Toutefois, les compartiments dont les listes ACL sont désactivées acceptent toujours cette liste ACL, de sorte que les demandes continuent d'aboutir sans modification côté client requise.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Only allow writes to my bucket with bucket owner full control", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::111122223333:user/ExampleUser" ] }, "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::DOC-EXAMPLE-BUCKET/*", "Condition": { "StringEquals": { "s3:x-amz-acl": "bucket-owner-full-control" } } } ] }

Cependant, si votre stratégie de compartiment utilise une clé de condition associée à la liste ACL qui nécessite une liste ACL différente, vous devez supprimer cette clé de condition. Cet exemple de stratégie de compartiment nécessite la liste ACL public-read pour les demandes S3 PutObject et doit donc être mis à jour avant de désactiver les listes ACL.

{ "Version": "2012-10-17", "Statement": [ { "Sid": "Only allow writes to my bucket with public read access", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:iam::111122223333:user/ExampleUser" ] }, "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::DOC-EXAMPLE-BUCKET/*", "Condition": { "StringEquals": { "s3:x-amz-acl": "public-read" } } } ] }

Autorisations de propriété d'objet

Pour appliquer, mettre à jour ou supprimer un paramètre de propriété d'objet pour un compartiment, vous devez utiliser l'autorisation s3:PutBucketOwnershipControls. Pour renvoyer le paramètre propriété de l'objet d'un compartiment, vous devez utiliser l'autorisation s3:GetBucketOwnershipControls. Pour plus d’informations, consultez Définition de la propriété d'objet lors de la création d'un compartiment et Affichage du paramètre de propriété d'objet pour un compartiment S3.

Désactivation des listes ACL pour tous les nouveaux compartiments

Par défaut, tous les nouveaux compartiments sont créés en appliquant le paramètre Propriétaire du compartiment appliqué, et les listes ACL sont désactivées. Nous vous recommandons de maintenir les listes ACL désactivées. En règle générale, nous recommandons d'utiliser des politiques basées sur les ressources S3 (politiques de compartiment et politiques de point d'accès) ou des politiques IAM pour le contrôle d'accès au lieu des ACL. Les politiques constituent une option de contrôle d'accès simplifiée et plus flexible. Les politiques de compartiment et de point d'accès vous permettent de définir des règles s'appliquant de manière générale à toutes les demandes adressées à vos ressources Amazon S3.

Réplication et propriété d'objet

Lorsque vous utilisez la réplication S3 et que les compartiments source et de destination appartiennent à des propriétaires différents Comptes AWS, vous pouvez désactiver les ACL (le paramètre propriétaire du compartiment étant imposé pour la propriété de l'objet) afin de remplacer la propriété de la réplique par Compte AWS celle du propriétaire du compartiment de destination. Ce paramètre imite le comportement de remplacement du propriétaire existant sans avoir besoin d'une autorisation s3:ObjectOwnerOverrideToBucketOwner. Tous les objets répliqués dans le compartiment de destination avec le paramètre Propriétaire du compartiment appliqué appartiennent au propriétaire du compartiment de destination. Pour plus d'informations sur l'option de remplacement du propriétaire pour les configurations de réplication, consultez Modification du propriétaire d'un réplica.

Définition de la propriété de l'objet

Vous pouvez appliquer un paramètre de propriété d'objet à l'aide de la console Amazon S3 AWS CLI, AWS des SDK, de l'API REST Amazon S3 ou AWS CloudFormation. L'API et les AWS CLI commandes REST suivantes prennent en charge la propriété des objets :

| API REST | AWS CLI | Description |

|---|---|---|

| PutBucketOwnershipControls | put-bucket-ownership-controls |

Crée ou modifie le paramètre de propriété d'objet pour un compartiment S3 existant. |

| CreateBucket | create-bucket |

Crée un compartiment à l'aide de l'en-tête de demande x-amz-object-ownership pour spécifier le paramètre de Propriété d'objet. |

| GetBucketOwnershipControls | get-bucket-ownership-controls |

Extrait le paramètre de propriété d'objet pour un compartiment Amazon S3. |

| DeleteBucketOwnershipControls | delete-bucket-ownership-controls |

Supprime le paramètre de propriété d'objet pour un compartiment Amazon S3. |

Pour plus d'informations sur l'application et l'utilisation des paramètres de propriété d'objet, consultez les rubriques suivantes.

Rubriques

- Conditions préalables à la désactivation des listes ACL

- Définition de la propriété d'objet lors de la création d'un compartiment

- Définition de la propriété d'un objet sur un compartiment existant

- Affichage du paramètre de propriété d'objet pour un compartiment S3

- Désactivation des listes ACL pour tous les nouveaux compartiments et application de la propriété des objets

- Résolution des problèmes