Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Affichage des dernières informations consultées pour Organizations

Vous pouvez consulter les informations du dernier accès au service à AWS Organizations l'aide de la console IAM ou de AWS l'API. AWS CLI Pour connaître les informations importantes sur les données, les autorisations requises, la résolution de problèmes et les régions prises en charge, veuillez consulter Affiner les autorisations en AWS utilisant les dernières informations consultées.

Lorsque vous vous connectez à la console IAM à l'aide AWS Organizations des informations d'identification du compte de gestion, vous pouvez consulter les informations relatives à n'importe quelle entité de votre organisation. Les entités Organizations comprennent la racine de l'organisation, les unités d'organisation (OU) et les comptes. Vous pouvez également utiliser la console IAM pour afficher des informations relatives aux politiques de contrôle des services (SCP) de votre organisation. IAM affiche une liste des services qui sont autorisés par chacune des SCP qui s'appliquent à l'entité. Pour chaque service, vous pouvez afficher les informations d'activité du compte les plus récentes pour l'entité Organizations choisie ou les enfants de l'entité.

Lorsque vous utilisez l' AWS API AWS CLI or avec les informations d'identification du compte de gestion, vous pouvez générer un rapport pour toutes les entités ou politiques de votre organisation. Un rapport de données par programmation pour une entité comprend une liste des services qui sont autorisés par les stratégies de contrôle de service qui s'appliquent à l'entité. Pour chaque service, le rapport inclut l'activité la plus récente pour les comptes de l'entité Organizations spécifiée ou de la sous-arborescence de l'entité.

Lorsque vous générez un rapport d'informations par programmation pour une politique, vous devez spécifier une entité . Ce rapport inclut une liste des services qui sont autorisés par la stratégie de contrôle de service spécifiée. Pour chaque service, il inclut la dernière activité du compte dans l'entité ou dans les enfants de l'entité qui sont autorisés par cette politique. Pour plus d'informations, consultez aws iam generate-organizations-access-report or GenerateOrganizationsAccessReport.

Avant d'afficher le rapport, assurez-vous de comprendre les exigences et les informations du compte de gestion, la période couverte par le rapport, les entités concernées par le rapport, ainsi que les types de politiques évaluées. Pour en savoir plus, consultez Choses à savoir sur les dernières informations consultées.

Comprendre le chemin d'entité AWS Organizations

Lorsque vous utilisez l' AWS API AWS CLI or pour générer un rapport d' AWS Organizations accès, vous devez spécifier un chemin d'entité. Un chemin est une représentation textuelle de la structure d'une entité Organizations.

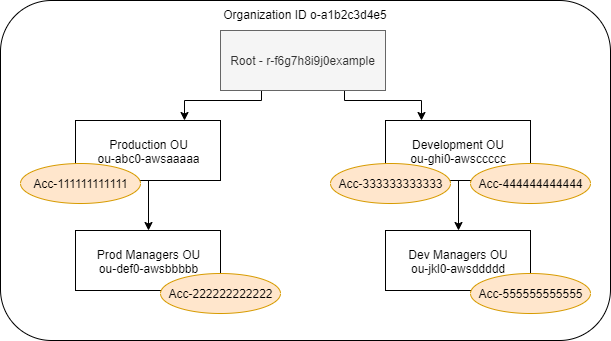

Vous pouvez créer un chemin d'entité à l'aide de la structure connue de votre organisation. Supposons, par exemple, que vous disposiez de la structure organisationnelle suivante dans AWS Organizations.

Le chemin de l'unité d'organisation Dev Managers est créé à l'aide des ID de l'organisation, de la racine et de toutes les unités d'organisation du chemin jusqu'à l'unité d'organisation incluse.

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-ghi0-awsccccc/ou-jkl0-awsddddd/

Le chemin du compte dans l'unité d'organisation Production est généré à l'aide des ID de l'organisation, de la racine, de l'unité d'organisation et du numéro de compte.

o-a1b2c3d4e5/r-f6g7h8i9j0example/ou-abc0-awsaaaaa/111111111111/

Note

Les ID d'organisation sont globalement uniques, mais les ID d'unité d'organisation et les ID racine ne sont uniques qu'au sein d'une organisation. Cela signifie qu'aucune organisation ne partage le même ID d'organisation. Toutefois, une autre organisation peut avoir le même ID d'unité d'organisation ou ID racine que vous. Nous vous recommandons de toujours inclure l'ID d'organisation lorsque vous spécifiez une unité d'organisation ou une racine.

Affichage des informations pour Organizations (console)

Vous pouvez utiliser la console IAM pour afficher les informations relatives aux derniers services consultés pour votre compte racine, une unité organisationnelle ou une politique.

Pour afficher les informations relatives à la racine (console)

-

Connectez-vous à l' AWS Management Console aide des informations d'identification du compte de gestion Organizations et ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation situé sous la section Access reports (Rapports d'accès), choisissez Organization activity (Activité de l'organisation).

-

Dans la page Organization activity (Activité de l'organisation), choisissez Root (Racine).

-

Sur l'onglet Details and activity (Détails et activité), affichez la section Service access report (Rapport d'accès aux services). Les informations comprennent une liste des services autorisés par les politiques qui sont attachées directement à la racine. Les informations vous indiquent également le compte à partir duquel le service a été consulté pour la dernière fois et le moment auquel cette consultation a eu lieu. Pour de plus amples informations sur le principal ayant consulté le service, connectez-vous en tant qu'administrateur à ce compte et affichez les dernières informations consultées relatives au service IAM.

-

Sélectionnez l'onglet Attached SCPs (SCP attachés) pour afficher la liste des politiques de contrôle des services (SCP) qui sont attachées à la racine. IAM vous indique le nombre d'entités cibles auxquelles chaque politique est attachée. Vous pouvez utiliser ces informations pour déterminer la stratégie de contrôle de service à passer en revue.

-

Choisissez le nom d'une politique de contrôle de service pour afficher tous les services qu'elle autorise. Pour chaque service, affichez le compte à partir duquel le service a été consulté pour la dernière fois et le moment auquel cette consultation a eu lieu.

-

Sélectionnez Edit in AWS Organizations (Modifier dans AO) pour afficher des détails supplémentaires et modifier la stratégie de contrôle de service dans la console Organizations. Pour plus d'information, consultez la section relative aux mises à jour Over-the-Air dans le AWS Organizations User Guide.

Pour afficher les informations d'une unité d'organisation ou d'un compte (console)

-

Connectez-vous à l' AWS Management Console aide des informations d'identification du compte de gestion Organizations et ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation situé sous la section Access reports (Rapports d'accès), choisissez Organization activity (Activité de l'organisation).

-

Sur la page Organization activity (Activité de l'organisation), développez la structure de votre organisation. Ensuite, choisissez le nom de l'unité organisationnelle ou du compte que vous souhaitez afficher (à l'exception du compte de gestion).

-

Sur l'onglet Details and activity (Détails et activité), affichez la section Service access report (Rapport d'accès aux services). Les informations comprennent une liste des services qui sont autorisés par les stratégies de contrôle de service attachées à l'unité organisationnelle ou au compte et à tous ses parents. Les informations vous indiquent également le compte à partir duquel le service a été consulté pour la dernière fois et le moment auquel cette consultation a eu lieu. Pour de plus amples informations sur le principal ayant consulté le service, connectez-vous en tant qu'administrateur à ce compte et affichez les dernières informations consultées relatives au service IAM.

-

Sélectionnez l'onglet Attached SCPs (SCP attachés) pour afficher la liste des politiques de contrôle des services (SCP) qui sont attachées directement à l'UO ou au compte. IAM vous indique le nombre d'entités cibles auxquelles chaque politique est attachée. Vous pouvez utiliser ces informations pour déterminer la stratégie de contrôle de service à passer en revue.

-

Choisissez le nom d'une politique de contrôle de service pour afficher tous les services qu'elle autorise. Pour chaque service, affichez le compte à partir duquel le service a été consulté pour la dernière fois et le moment auquel cette consultation a eu lieu.

-

Sélectionnez Edit in AWS Organizations (Modifier dans AO) pour afficher des détails supplémentaires et modifier la stratégie de contrôle de service dans la console Organizations. Pour plus d'information, consultez la section relative aux mises à jour Over-the-Air dans le AWS Organizations User Guide.

Pour afficher les informations du compte de gestion (console)

-

Connectez-vous à l' AWS Management Console aide des informations d'identification du compte de gestion Organizations et ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation situé sous la section Access reports (Rapports d'accès), choisissez Organization activity (Activité de l'organisation).

-

Sur la page Organization activity (Activité de l'organisation), développez la structure de votre organisation et choisissez le nom de votre compte de gestion.

-

Sur l'onglet Details and activity (Détails et activité), affichez la section Service access report (Rapport d'accès aux services). Les informations incluent une liste de tous les services AWS . Le compte de gestion n'est pas limité par les SCP. Les informations vous indiquent si le compte a consulté le service dernièrement et le moment auquel cette consultation s'est produite. Pour de plus amples informations sur le principal ayant consulté le service, connectez-vous en tant qu'administrateur à ce compte et affichez les dernières informations consultées relatives au service IAM.

-

Sélectionnez l'onglet Attached SCPs (Stratégies de contrôle des services attachées) pour vérifier qu'il n'y a pas de stratégies de contrôle de service attachées, car le compte est le compte de gestion.

Pour afficher les informations d'une politique (console)

-

Connectez-vous à l' AWS Management Console aide des informations d'identification du compte de gestion Organizations et ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation situé sous la section Access reports (Rapports d'accès), choisissez Service control policies (SCPs) (Politiques de contrôle des services (SCP)).

-

Dans la page Service control policies (SCPs) (Politiques de contrôle de service (SCP)), affichez la liste des politiques de votre organisation. Vous pouvez consulter le nombre d'entités cibles auxquelles chaque politique est attachée.

-

Choisissez le nom d'une politique de contrôle de service pour afficher tous les services qu'elle autorise. Pour chaque service, affichez le compte à partir duquel le service a été consulté pour la dernière fois et le moment auquel cette consultation a eu lieu.

-

Sélectionnez Edit in AWS Organizations (Modifier dans AO) pour afficher des détails supplémentaires et modifier la stratégie de contrôle de service dans la console Organizations. Pour plus d'information, consultez la section relative aux mises à jour Over-the-Air dans le AWS Organizations User Guide.

Affichage des informations pour Organizations (AWS CLI)

Vous pouvez utiliser le AWS CLI pour récupérer les dernières informations auxquelles vous avez accédé au service pour la racine, l'unité d'organisation, le compte ou la politique de votre organisation.

Pour afficher les dernières informations consultées relatives au service Organizations (AWS CLI)

-

Utilisez vos informations d'identification de compte de gestion Organizations avec les autorisations IAM et Organizations requises, puis vérifiez que les stratégies de contrôle de service sont activées pour votre racine. Pour plus d’informations, veuillez consulter Choses à savoir sur les dernières informations consultées.

-

Générez un rapport. La demande doit inclure le chemin d'accès de l'entité Organizations (racine, unité organisationnelle ou compte) pour laquelle vous voulez un rapport. Si vous le souhaitez, vous pouvez inclure un paramètre

organization-policy-idpour afficher un rapport pour une politique spécifique. Cette commande renvoie un élémentjob-idque vous pouvez ensuite utiliser dans la commandeget-organizations-access-reportpour surveiller l'élémentjob-statusjusqu'à ce que la tâche soit terminée. -

Récupérez les informations sur le rapport à l'aide du paramètre

job-idde l'étape précédente.Cette commande renvoie une liste des services auxquels les membres de l'entité peuvent accéder. Pour chaque service, la commande renvoie la date et l'heure de la dernière tentative d'un membre du compte et le chemin d'entité du compte. Elle renvoie également le nombre total de services qui sont disponibles en accès et le nombre de services qui n'ont pas été consultés. Si vous avez spécifié le paramètre facultatif

organizations-policy-id, les services qui sont disponibles en accès sont ceux qui sont autorisés par la politique spécifiée.

Affichage des informations pour les Organizations (AWS API)

Vous pouvez utiliser l' AWS API pour récupérer les dernières informations de service auxquelles vous avez accédé pour la racine, l'unité d'organisation, le compte ou la politique de votre organisation.

Pour consulter les dernières informations consultées par le service Organizations (AWS API)

-

Utilisez vos informations d'identification de compte de gestion Organizations avec les autorisations IAM et Organizations requises, puis vérifiez que les stratégies de contrôle de service sont activées pour votre racine. Pour plus d’informations, veuillez consulter Choses à savoir sur les dernières informations consultées.

-

Générez un rapport. La demande doit inclure le chemin d'accès de l'entité Organizations (racine, unité organisationnelle ou compte) pour laquelle vous voulez un rapport. Si vous le souhaitez, vous pouvez inclure un paramètre

OrganizationsPolicyIdpour afficher un rapport pour une politique spécifique. Cette opération renvoie un élémentJobIdque vous pouvez ensuite utiliser dans l'opérationGetOrganizationsAccessReportpour surveiller l'étatJobStatusjusqu'à ce que la tâche soit terminée. -

Récupérez les informations sur le rapport à l'aide du paramètre

JobIdde l'étape précédente.Cette opération renvoie une liste des services auxquels les membres de l'entité peuvent accéder. Pour chaque service, l'opération renvoie la date et l'heure de la dernière tentative d'un membre du compte et le chemin d'entité du compte. Elle renvoie également le nombre total de services qui sont disponibles en accès et le nombre de services qui n'ont pas été consultés. Si vous avez spécifié le paramètre facultatif

OrganizationsPolicyId, les services qui sont disponibles en accès sont ceux qui sont autorisés par la politique spécifiée.