Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Resynchronisation des dispositifs MFA virtuels et matériels

Vous pouvez l'utiliser AWS pour resynchroniser vos appareils d'authentification multifactorielle (MFA) virtuels et matériels. Si votre dispositif n'est pas synchronisé lorsque vous essayez de l'utiliser, la tentative de connexion échoue et IAM vous invite à resynchroniser le dispositif.

Note

Les clés de sécurité FIDO ne se désynchronisent pas. Si une clé de sécurité FIDO est perdue ou endommagée, vous pouvez la désactiver. Pour plus d'informations sur la désactivation de tout type de dispositif MFA, consultez Pour désactiver un MFA appareil pour un autre IAM utilisateur (console).

En tant qu' AWS administrateur, vous pouvez resynchroniser les appareils MFA virtuels et matériels de vos utilisateurs IAM s'ils ne sont pas synchronisés.

Si votre appareil Utilisateur racine d'un compte AWS MFA ne fonctionne pas, vous pouvez le resynchroniser à l'aide de la console IAM avec ou sans terminer le processus de connexion. Si vous ne parvenez pas à resynchroniser votre appareil, vous devrez peut-être le désassocier et le réassocier. Pour en savoir plus à ce sujet, veuillez consulter les rubriques Désactiver un appareil MFA et AWS Authentification multifactorielle dans IAM.

Rubriques

Autorisations nécessaires

Pour resynchroniser des dispositifs MFA virtuels ou matériels pour votre propre utilisateur IAM, vous devez disposer des autorisations de la politique suivante. Cette politique ne vous permet pas de créer ou de désactiver un dispositif.

Resynchronisation des dispositifs MFA matériels et virtuels (console IAM)

Vous pouvez utiliser la console IAM pour resynchroniser les dispositifs virtuels du matériel MFA.

Pour resynchroniser un dispositif MFA matériel ou virtuel pour votre propre utilisateur IAM (console)

-

Utilisez votre AWS identifiant ou alias de compte, votre nom d'utilisateur IAM et votre mot de passe pour vous connecter à la console IAM

. Note

Pour votre commodité, la page de AWS connexion utilise un cookie de navigateur pour mémoriser votre nom d'utilisateur IAM et les informations de votre compte. Si vous vous êtes déjà connecté en tant qu'utilisateur différent, sélectionnez Sign in to a different account (Se connecter à un compte différent) en bas de la page pour revenir à la page de connexion principale. À partir de là, vous pouvez saisir votre identifiant de AWS compte ou votre alias de compte pour être redirigé vers la page de connexion utilisateur IAM de votre compte.

Pour obtenir votre Compte AWS identifiant, contactez votre administrateur.

-

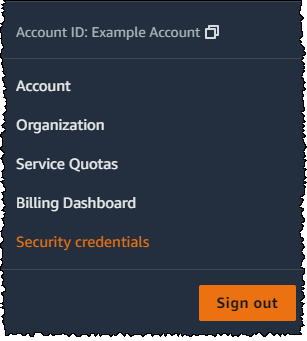

Dans la barre de navigation, en haut à droite, choisissez votre nom d'utilisateur, puis Security credentials (Informations d'identification de sécurité).

-

Dans l'onglet Informations d'identification AWS IAM, sous la section Authentification multifactorielle (MFA), cliquez sur le bouton radio situé en regard du dispositif MFA et sélectionnez Resynchroniser.

-

Entrez les deux prochains codes générés séquentiellement à partir du périphérique dans les champs MFA code 1 et MFA code 2. Puis choisissez Resync (Resynchroniser).

Important

Envoyez votre demande immédiatement après avoir généré les codes. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, cette dernière semble fonctionner mais l'appareil reste désynchronisé. En effet, les TOTP (Time-based One-Time Passwords ou mots de passe à usage unique à durée limitée) expirent après une courte période.

Pour resynchroniser un dispositif MFA matériel ou virtuel pour un autre utilisateur IAM (console)

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. -

Dans le panneau de navigation, choisissez Utilisateurs, puis sélectionnez le nom de l'utilisateur dont le dispositif MFA doit être resynchronisé.

-

Choisissez l’onglet Informations d’identification de sécurité. Dans la section Authentification multifactorielle (MFA), cliquez sur le bouton radio situé en regard du dispositif MFA et sélectionnez Resynchroniser.

-

Entrez les deux prochains codes générés séquentiellement à partir du périphérique dans les champs MFA code 1 et MFA code 2. Puis choisissez Resync (Resynchroniser).

Important

Envoyez votre demande immédiatement après avoir généré les codes. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, cette dernière semble fonctionner mais l'appareil reste désynchronisé. En effet, les TOTP (Time-based One-Time Passwords ou mots de passe à usage unique à durée limitée) expirent après une courte période.

Pour resynchroniser votre dispositif MFA d'utilisateur racine avant la connexion (console)

-

Sur la page Amazon Web Services Sign In With Authentication Device (connexion à Amazon Web Services à l'aide de MFA), choisissez Having problems with your authentication device? (des problèmes avec votre dispositif d'authentification ?) Click here (Cliquez ici).

Note

Il se peut que vous remarquiez des textes différents, tels que se connecter à l'aide de MFA et dépanner votre dispositif d'authentification. Toutefois, les mêmes fonctions sont fournies.

-

Dans la section Re-Sync With Our Servers (Resynchroniser avec nos serveurs), entrez les deux prochains codes générés séquentiellement à partir du périphérique dans les champs MFA code 1 et MFA code 2. Ensuite, choisissez Re-sync authentication device (Resynchroniser l'appareil d'authentification).

-

Si besoin, saisissez à nouveau votre mot de passe et choisissez Sign in (Connexion). Ensuite, procédez à la connexion à l'aide de votre dispositif MFA.

Pour resynchroniser votre dispositif MFA d'utilisateur racine après la connexion (console)

-

Connectez-vous à la console IAM

en tant que propriétaire du compte en choisissant Utilisateur root et en saisissant votre adresse Compte AWS e-mail. Sur la page suivante, saisissez votre mot de passe. Note

En tant qu'utilisateur root, vous ne pouvez pas vous connecter à la page Se connecter en tant qu'utilisateur IAM. Si la page Se connecter en tant qu'utilisateur IAM s'affiche, choisissez Se connecter à l'aide de l'adresse e-mail de l'utilisateur root en bas de la page. Pour obtenir de l'aide pour vous connecter en tant qu'utilisateur root, consultez la section Connexion en AWS Management Console tant qu'utilisateur root dans le Guide de Connexion à AWS l'utilisateur.

-

À droite de la barre de navigation, sélectionnez le nom de votre compte, puis Security Credentials (Informations d'identification de sécurité). Au besoin, choisissez Continue to Security credentials (Passer aux informations d'identification de sécurité).

-

Sur la page, développez la section Multi-factor authentication (MFA) (authentification multi-facteur (MFA)).

-

Cliquez sur le bouton radio en regard du dispositif et choisissez Resync (Resynchroniser).

-

Dans la boîte de dialogue Resync MFA device (Resynchroniser le dispositif MFA), entrez les deux prochains codes générés séquentiellement à partir du dispositif dans les champs MFA code 1 et MFA code 2. Puis choisissez Resync (Resynchroniser).

Important

Envoyez votre demande immédiatement après avoir généré les codes. Si vous générez les codes, puis attendez trop longtemps avant d'envoyer la demande, le dispositif MFA s'associe avec succès à l'utilisateur mais est désynchronisé. En effet, les TOTP (Time-based One-Time Passwords ou mots de passe à usage unique à durée limitée) expirent après une courte période.

Resynchronisation de dispositifs MFA virtuels et matériels (AWS CLI)

Vous pouvez resynchroniser les dispositifs MFA virtuels et matériels à partir de l’interface AWS CLI.

Pour resynchroniser un dispositif MFA virtuel ou matériel pour un utilisateur IAM (AWS CLI)

À l'invite de commande, lancez la resync-mfa-device commande aws iam :

-

Dispositif MFA virtuel : spécifiez l'Amazon Resource Name (ARN) du périphérique en tant que numéro de série.

aws iam resync-mfa-device --user-nameRichard--serial-number arn:aws:iam::123456789012:mfa/RichardsMFA--authentication-code1123456--authentication-code2987654 -

Dispositif MFA matériel : spécifiez le numéro de série du périphérique matériel en tant que numéro de série. Le format est spécifique au fournisseur. Par exemple, vous pouvez acheter un jeton gemalto auprès d'Amazon. Son numéro de série est généralement composé de quatre lettres suivies de quatre chiffres.

aws iam resync-mfa-device --user-nameRichard--serial-numberABCD12345678--authentication-code1123456--authentication-code2987654

Important

Envoyez votre demande immédiatement après avoir généré les codes. Si vous générez les codes puis attendez trop longtemps avant d'envoyer la demande, cette dernière échoue car les codes expirent après une courte période.

Resynchronisation des périphériques MFA virtuels et matériels (API)AWS

IAM dispose d'un appel d'API qui effectue la synchronisation. Dans ce cas, nous vous recommandons d'accorder à vos utilisateurs de dispositifs MFA virtuels et matériels l'autorisation d'accès à cet appel d'API. Créez ensuite un outil basé sur cet appel d'API afin que vos utilisateurs puissent resynchroniser leurs périphériques chaque fois que cela est nécessaire.

Pour resynchroniser un périphérique MFA virtuel ou matériel pour un utilisateur IAM (API)AWS

-

Envoyez la demande de resynchronisation. MFADevice