Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Comment les autorisations et les politiques assurent la gestion des accès

La partie de gestion des accès de AWS Identity and Access Management (IAM) vous aide à définir ce qu'une entité principale peut faire dans un compte. Une entité de principal est une personne ou une application qui est authentifiée à l’aide d’une entité IAM (utilisateur ou rôle IAM). La gestion des accès est souvent appelée autorisation. Vous gérez l'accès en AWS créant des politiques et en les associant à des identités ou à des ressources IAM (utilisateurs IAM, groupes IAM ou rôles IAM). AWS Une politique est un objet AWS qui, lorsqu'il est associé à une identité ou à une ressource, définit leurs autorisations. AWS évalue ces politiques lorsqu'un mandant utilise une entité IAM (utilisateur IAM ou rôle IAM) pour faire une demande. Les autorisations dans les politiques déterminent si la demande est autorisée ou refusée. La plupart des politiques sont stockées AWS sous forme de documents JSON. Pour plus d'informations sur les types de politiques et les utilisations, veuillez consulter Politiques et autorisations dans AWS Identity and Access Management.

Politiques et comptes

Si vous gérez un seul compte dans AWS, vous définissez les autorisations au sein de ce compte à l'aide de politiques. Si vous gérez des autorisations sur plusieurs comptes, la gestion des autorisations pour vos utilisateurs IAM est plus compliquée. Vous pouvez utiliser des rôles IAM, des politiques basées sur les ressources ou des listes de contrôle d'accès (ACLs) pour les autorisations entre comptes. Toutefois, si vous possédez plusieurs comptes, nous vous recommandons plutôt d'utiliser le AWS Organizations service pour vous aider à gérer ces autorisations. Pour plus d'informations, voir Qu'est-ce que c'est AWS Organizations ? dans le guide de AWS Organizations l'utilisateur.

Politiques et utilisateurs

Les utilisateurs IAM sont des identités dans Compte AWS. Lorsque vous créez un utilisateur IAM, il ne peut accéder à rien dans votre compte tant que vous ne lui en donnez pas l'autorisation. Vous accordez des autorisations à un utilisateur IAM en créant une politique basée sur l’identité, qui est attachée à l’utilisateur IAM ou à un groupe IAM auquel l’utilisateur IAM appartient. L’exemple suivant illustre une politique JSON qui autorise l’utilisateur IAM à exécuter toutes les actions Amazon DynamoDB (dynamodb:*) sur le tableau Books dans le compte 123456789012 de la région us-east-2.

Une fois cette politique attachée à votre utilisateur IAM, ce dernier est autorisé à exécuter toutes les actions du tableau Books de votre instance DynamoDB. La plupart des utilisateurs IAM ont plusieurs politiques qui se combinent pour représenter le total des autorisations qui leur ont été accordées.

Les actions ou ressources qui ne sont pas autorisées explicitement par une politique sont refusées par défaut. Par exemple, si la politique précédente est la seule politique attachée à un utilisateur, alors cet utilisateur peut effectuer des actions DynamoDB sur la table Books, mais ne peut pas effectuer d’actions sur d’autres tables. De même, l'utilisateur n'est pas autorisé à effectuer des actions dans Amazon EC2, Amazon S3 ou dans tout autre AWS service, car les autorisations d'utilisation de ces services ne sont pas incluses dans la politique.

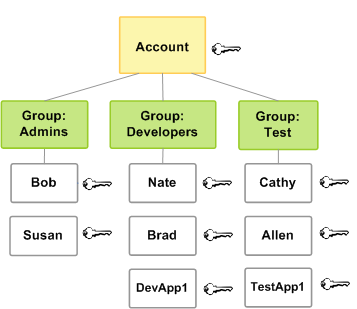

Politiques et groupes IAM

Vous pouvez organiser les utilisateurs IAM en groupes IAM et attacher une politique à un groupe IAM. Dans ce cas, les utilisateurs IAM disposent toujours de leurs propres informations d’identification, mais tous les utilisateurs IAM d’un groupe IAM détiennent les autorisations attachées à ce groupe IAM. Utilisez des groupes IAM pour faciliter la gestion des autorisations.

Plusieurs politiques accordant différentes autorisations peuvent être attachées à des utilisateurs IAM ou des groupes IAM. Dans ce cas, la combinaison des politiques détermine les autorisations effectives du principal. Si le principal n’a pas d’autorisation Allow explicite pour une action et une ressource, il ne dispose pas de ces autorisations.

sessions d’utilisateur fédéré et rôle

Les principaux fédérés n'ont pas d'identité permanente comme Compte AWS le font les utilisateurs IAM. Pour attribuer des autorisations à des principaux fédérés, vous pouvez créer une entité appelée rôle et définir des autorisations pour le rôle. Lorsqu'un principal fédéré SAMl ou OIDC se connecte à AWS, l'utilisateur est associé au rôle et reçoit les autorisations définies dans le rôle. Pour de plus amples informations, veuillez consulter Créer un rôle pour un fournisseur d’identité tiers .

Politiques basées sur les ressources et politiques basées sur l'identité

Les politiques basées sur l'identité sont des politiques d'autorisations que vous pouvez attacher à une identité IAM, tel qu'un utilisateur, un groupe ou un rôle IAM. Les politiques basées sur les ressources sont des politiques d'autorisations que vous attachez à une ressource, telle qu'un compartiment Amazon S3 ou une politique d'approbation de rôle IAM.

Les politiques basées sur l'identité contrôlent les actions que peut effectuer l'identité, sur quelles ressources et dans quelles conditions. Les politiques basées l'identité peuvent être classées comme suit :

-

Politiques gérées : politiques autonomes basées sur l'identité que vous pouvez associer à plusieurs utilisateurs, groupes et rôles au sein de votre. Compte AWS Vous pouvez utiliser deux types de politiques gérées :

-

AWS politiques gérées : politiques gérées créées et gérées par AWS. Si vous utilisez des politiques pour la première fois, nous vous recommandons de commencer par utiliser des politiques AWS gérées.

-

Politiques gérées par le client : politiques gérées que vous créez et gérez dans votre Compte AWS. Les politiques gérées par le client fournissent un contrôle plus précis de vos politiques que les politiques AWS gérées. Vous pouvez créer, modifier et valider une politique IAM dans l'éditeur visuel ou en créant le document de politique JSON directement. Pour plus d’informations, consultez Définition d’autorisations IAM personnalisées avec des politiques gérées par le client et Modification de politiques IAM.

-

-

Politiques en ligne : politiques que vous créez et gérez, et qui sont intégrées directement à un utilisateur, groupe ou rôle. Dans la plupart des cas, nous vous déconseillons d'utiliser des politiques en ligne.

Les politiques basées sur les ressources contrôlent les actions qu'un principal spécifique peut effectuer sur cette ressource et dans quelles conditions. Les politiques basées sur les ressources sont des politiques en ligne et il n'y a pas de politiques basées sur des ressources gérées. Pour permettre un accès intercompte, vous pouvez spécifier un compte entier ou des entités IAM dans un autre compte en tant que principal dans une politique basée sur les ressources.

Le service IAM prend en charge un type de politique basée sur les ressources, nommé politique d’approbation de rôle, que vous attachez à un rôle IAM. Étant donné qu’un rôle IAM est à la fois une identité et une ressource qui prend en charge les politiques basées sur les ressources, vous devez associer une politique d’approbation et une politique basée sur une identité à un rôle IAM. Les politiques de confiance définissent les entités principales (comptes, utilisateurs, rôles et utilisateurs principaux AWS STS fédérés) qui peuvent assumer le rôle. Pour en savoir plus sur la façon dont les rôles IAM sont différents d'autres politiques basées sur les ressources, veuillez consulter Accès intercompte aux ressources dans IAM.

Pour connaître les services qui prennent en charge les politiques basées sur les ressources, voir AWS services qui fonctionnent avec IAM. Pour en savoir plus sur politiques basées sur les ressources, voir Politiques basées sur l'identité et Politiques basées sur une ressource.