Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Définition des autorisations en fonction des attributs avec autorisation ABAC

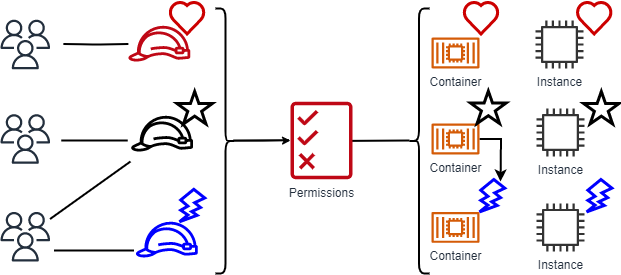

Le contrôle d’accès par attributs (ABAC) est une stratégie d’autorisation qui définit des autorisations en fonction des attributs. AWS appelle ces attributs balises. Vous pouvez attacher des balises aux ressources IAM, y compris aux entités IAM (utilisateurs ou rôles IAM) et aux ressources AWS. Vous pouvez créer une seule politique ABAC ou un petit nombre de politiques pour vos principaux IAM. Vous pouvez concevoir des politiques ABAC qui autorisent les opérations lorsque la balise du principal correspond à la balise de la ressource. Le système d’attributs d’ABAC fournit à la fois un contexte utilisateur élevé et un contrôle d’accès granulaire. ABAC étant basé sur les attributs, il peut effectuer une autorisation dynamique pour les données ou les applications qui accorde ou révoque l’accès en temps réel. ABAC est utile dans les environnements évolutifs et dans les situations où la gestion des politiques d’identité ou de ressources est devenue complexe.

Par exemple, vous pouvez créer trois rôles IAM avec la clé de balise access-project. Définissez la valeur de la balise du premier rôle IAM sur Heart, celle du deuxième sur Star, et celle du troisième sur Lightning. Vous pouvez alors utiliser une seule politique qui autorise l’accès lorsque le rôle IAM et la ressource AWS disposent de la même valeur de balise access-project. Un didacticiel détaillé expliquant comment utiliser l'ABAC dans AWS est disponible à la section Tutoriel IAM : définir les autorisations d'accès aux AWS ressources en fonction des balises. Pour en savoir plus sur les services qui prennent en charge ABAC, consultez AWS services qui fonctionnent avec IAM.

Comparaison d’ABAC et du modèle RBAC traditionnel

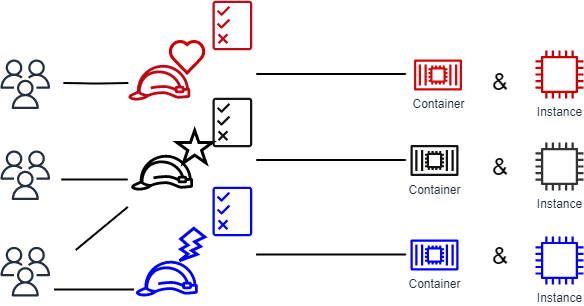

Le modèle d’autorisation traditionnel utilisé dans IAM est le contrôle d’accès basé sur les rôles (RBAC). RBAC définit les autorisations en fonction de la tâche ou du rôle d’une personne, ce qui est différent d’un rôle IAM. IAM inclut des politiques gérées pour des fonctions de tâches, qui alignent les autorisations sur une fonction de tâche dans un modèle RBAC.

Dans IAM, vous implémentez le RBAC en créant différentes politiques pour différentes activités professionnelles. Vous attachez ensuite les politiques à des identités (utilisateurs, groupes ou rôles IAM). Les bonnes pratiques consistent à n'octroyer que les autorisations minimales nécessaires pour la tâche à accomplir. Cela se traduit par un accès avec le moindre privilège. Chaque politique de fonction de travail répertorie les ressources spécifiques auxquelles les identités assignées à cette politique peuvent accéder. L’inconvénient du modèle RBAC traditionnel est que lorsque vous ou vos utilisateurs ajoutez de nouvelles ressources à votre environnement, vous devez mettre à jour les politiques pour permettre l’accès à ces ressources.

Par exemple, supposons que vous ayez trois projets, nommés Heart, Star et Lightning, sur lesquels travaillent vos employés. Vous créez un rôle IAM pour chaque projet. Vous attachez ensuite des politiques à chaque rôle IAM pour définir les ressources auxquelles toute personne autorisée à endosser le rôle IAM peut accéder. Si un employé change de poste au sein de votre entreprise, vous lui assignez un autre rôle IAM. Vous pouvez attribuer des personnes ou des programmes à plusieurs rôles IAM. Toutefois, le projet Star peut nécessiter des ressources supplémentaires, telles qu'un nouveau conteneur Amazon EC2. Dans ce cas, vous devez mettre à jour la politique attachée au rôle IAM Star pour spécifier la nouvelle ressource du conteneur. Sinon, les membres du projet Star ne seront pas autorisés à accéder au nouveau conteneur.

L'ABAC offre les avantages suivants par rapport au modèle RBAC traditionnel

-

Les autorisations de l'ABAC sont évolutives. L'administrateur n'a plus besoin de mettre à jour les politiques existantes pour autoriser l'accès aux nouvelles ressources. Par exemple, supposons que vous ayez conçu votre stratégie ABAC avec la balise

access-projectUn développeur utilise le rôle IAM avec la baliseaccess-project=Heart. Lorsque des membres du projetHeartont besoin de ressources Amazon EC2 supplémentaires, le développeur peut créer des instances Amazon EC2 avec la baliseHeart=access-project. N'importe quel membre du projetHeartpeut alors démarrer et arrêter ces instances, car leurs valeurs de balise correspondent. -

L'ABAC exige moins de politiques. Comme vous n'avez pas besoin de créer une politique pour chaque activité professionnelle, vous créez moins de politiques. Leur gestion s'en trouve simplifiée.

-

Grâce à l’ABAC, les équipes peuvent réagir de manière dynamique aux changements et à la croissance. Comme les autorisations pour les nouvelles ressources sont automatiquement accordées en fonction des attributs, il n’est pas nécessaire d’attribuer manuellement des politiques aux identités. Par exemple, si votre entreprise prend déjà en charge les projets

HeartetStaravec l'ABAC, il est facile d'ajouter un nouveau projetLightning. Un administrateur IAM crée un rôle IAM avec la baliseaccess-project=Lightning. Il n'est pas nécessaire de modifier la politique pour prendre en charge un nouveau projet. Toute personne autorisée à endosser le rôle IAM peut créer et afficher des instances balisées avecaccess-project=Lightning. Un autre scénario est celui où un membre de l’équipe passe du projetHeartau projetLightning. Pour permettre aux membres de l’équipe d’accéder au projetLightning, l’administrateur IAM leur attribue un rôle IAM différent. Il n'est pas nécessaire de modifier les politiques d'autorisations. -

Les autorisations détaillées sont possibles avec l'ABAC. Lorsque vous créez des politiques, la bonne pratique consiste à accorder un moindre privilège. Avec le modèle RBAC traditionnel, vous écrivez une politique qui autorise l’accès à des ressources spécifiques uniquement. Avec l’ABAC, vous pouvez autoriser des actions sur toutes les ressources si les balises de la ressource et du principal correspondent.

-

Utilisez les attributs des employés figurant dans l'annuaire de votre entreprise avec l'ABAC. Vous pouvez configurer votre fournisseur SAML ou OIDC pour qu’il transmette les balises de session à IAM. Lorsque vos employés se fédèrent dans AWS, IAM applique leurs attributs au principal qui en résulte. Vous pouvez ensuite utiliser l'ABAC pour autoriser ou refuser des autorisations sur la base de ces attributs.

Un didacticiel détaillé expliquant comment utiliser l'ABAC dans AWS est disponible à la section Tutoriel IAM : définir les autorisations d'accès aux AWS ressources en fonction des balises.