Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Logique d'évaluation de politiques

Lorsqu'un principal essaie d'utiliser l' AWS Management Console AWS API, ou le AWS CLI, ce principal envoie une demande à AWS. Lorsqu'un AWS service reçoit la demande, AWS effectue plusieurs étapes pour déterminer s'il convient d'autoriser ou de refuser la demande.

-

Authentification : authentifie d' AWS abord le principal qui fait la demande, si nécessaire. Cette étape n'est pas nécessaire pour quelques services, tels qu'Amazon S3, qui autorisent certaines demandes provenant d'utilisateurs anonymes.

-

Traitement du contexte de la demande— AWS traite les informations recueillies dans la demande afin de déterminer quelles politiques s'appliquent à la demande.

-

Comment la logique du code d’application AWS évalue les demandes d’autorisation ou de refus d’accès— AWS évalue tous les types de politiques et l'ordre des politiques influe sur la façon dont elles sont évaluées. AWS traite ensuite les politiques en fonction du contexte de la demande pour déterminer si la demande est autorisée ou refusée.

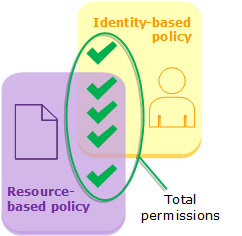

Évaluation des politiques basées sur l'identité avec des politiques basées sur des ressources

Les politiques basées sur l'identité et sur les ressources accordent des autorisations aux identités ou ressources auxquelles elles sont associées. Lorsqu'une entité IAM (utilisateur ou rôle) demande l'accès à une ressource au sein du même compte, AWS elle évalue toutes les autorisations accordées par les politiques basées sur l'identité et les ressources. Les autorisations résultantes sont l’union des autorisations des deux types. Si une action est autorisée par une stratégie basée sur l'identité, une politique basée sur les ressources, ou les deux, l'action est autorisée. AWS Un refus explicite dans l'une ou l'autre de ces stratégies remplace l'autorisation.

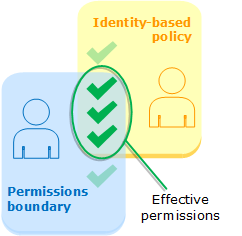

Évaluation des politiques basées sur l'identité avec des limites d'autorisations

Lors de l' AWS évaluation des politiques basées sur l'identité et des limites d'autorisations pour un utilisateur, les autorisations qui en résultent sont à l'intersection des deux catégories. En d'autres termes, lorsque vous ajoutez une limite d'autorisations à un utilisateur avec les politiques basées sur l'identité existantes, vous pouvez réduire les actions exécutées par l'utilisateur. Sinon, lorsque vous supprimez une limite d'autorisations à partir d'un utilisateur, vous pouvez augmenter les actions qu'il peut exécuter. Un refus explicite dans l'une ou l'autre de ces stratégies remplace l'autorisation. Pour afficher des informations sur la façon dont les autres types de politique sont évalués avec des limites d'autorisations, consultez Évaluation des autorisations effectives avec limites.

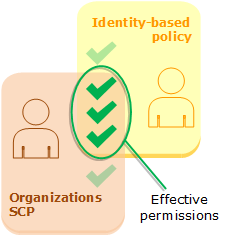

Évaluation des politiques basées sur l'identité avec ou AWS Organizations SCPs RCPs

Lorsqu'un utilisateur appartient à un compte membre d'une organisation et accède à une ressource pour laquelle aucune politique basée sur les ressources n'est configurée, les autorisations qui en résultent se situent à l'intersection des politiques de l'utilisateur, des politiques de contrôle des services (SCPs) et de la politique de contrôle des ressources (RCP). Cela signifie qu’une action doit être autorisée par les trois types de politique. Un refus explicite dans la politique basée sur l’identité, une SCP ou une RCP annule l’autorisation.

Vous pouvez savoir si votre compte est membre d'une organisation dans AWS Organizations. Les membres de l’organisation pourraient être affectés par une SCP ou une RCP. Pour afficher ces données à l'aide de la AWS CLI commande ou de l'opération AWS

API, vous devez disposer des autorisations nécessaires à l'organizations:DescribeOrganizationaction pour votre AWS Organizations entité. Vous devez disposer d'autorisations supplémentaires pour effectuer l'opération dans la AWS Organizations console. Pour savoir si un SCP ou un RCP refuse l'accès à une demande spécifique, ou pour modifier vos autorisations effectives, contactez votre AWS Organizations administrateur.