Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de conditions de politique IAM pour un contrôle d’accès précis

Lorsque vous accordez des autorisations dans DynamoDB, vous pouvez spécifier des conditions pour déterminer comment une politique d'autorisation doit prendre effet.

Présentation

Dans DynamoDB, vous avez la possibilité de spécifier des conditions lorsque vous accordez des autorisations à l'aide d'une politique IAM (voir Gestion des identités et des accès pour Amazon DynamoDB). Par exemple, vous pouvez :

-

Accordez des autorisations pour permettre aux utilisateurs d'accéder en lecture seule à certains éléments et attributs dans une table ou un index secondaire.

-

Accordez des autorisations pour permettre aux utilisateurs d'accéder en écriture seule à certains attributs d'une table, en fonction de l'identité de cet utilisateur.

Dans DynamoDB, vous pouvez spécifier des conditions dans une politique IAM à l'aide de clés de condition, comme illustré dans le cas d'utilisation de la section suivante.

Cas d'utilisation des autorisations

Outre le contrôle de l'accès aux actions d'API DynamoDB, vous pouvez contrôler l'accès à des éléments et attributs de données individuels. Par exemple, vous pouvez effectuer les opérations suivantes :

-

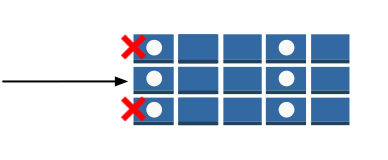

Accorder des autorisations sur une table, mais restreindre l'accès à des éléments spécifiques de cette table en fonction de certaines valeurs de clé primaire. A titre d'exemple, une application de réseau social pour les jeux, où les données de jeu enregistrées de tous les utilisateurs sont stockées dans une seule table, mais où aucun utilisateur ne peut accéder aux éléments de données qu'il ne possède pas, comme illustré ci-après :

-

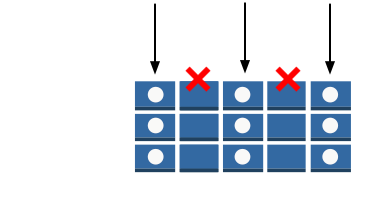

Masquer les informations afin que seul un sous-ensemble d'attributs soit visible de l'utilisateur. Un exemple peut être une application qui affiche les données de vol des aéroports proches, en fonction de l'emplacement de l'utilisateur. Les noms des compagnies aériennes, les heures d'arrivée et de départ, et les numéros de vol sont tous affichés. Cependant, les attributs tels que les noms des pilotes ou le nombre de passagers sont masqués, comme illustré ci-après :

Pour mettre en place ce genre de contrôle précis des accès, vous écrivez une politique d'autorisations IAM qui spécifie les conditions d'accès aux informations d'identification de sécurité et aux autorisations associées. Vous appliquez la stratégie aux utilisateurs, groupes ou rôles que vous créez à l'aide de la console IAM. Votre politique IAM peut restreindre l'accès à des éléments individuels d'une table, aux attributs dans ces éléments, ou aux deux à la fois.

Le cas échéant, vous pouvez utiliser la fédération d'identité web pour contrôler l'accès par les utilisateurs authentifiés par Login with Amazon, Facebook ou Google. Pour de plus amples informations, veuillez consulter Utilisation de la fédération d'identité web.

Vous utilisez l'élément IAM Condition pour mettre en place une politique de contrôle d'accès détaillée. En ajoutant un élément Condition à une politique d'autorisations, vous pouvez autoriser ou rejeter l'accès à des éléments et attributs dans des index et des tables DynamoDB, en fonction de vos besoins particuliers.

Par exemple, imaginons une application de jeux pour appareils mobiles à partir de laquelle les utilisateurs peuvent sélectionner une grande diversité de jeux. L'application utilise une table nommée DynamoDB nommée GameScores pour suivre les scores élevés et d'autres données utilisateur. Chaque élément de la table est identifié de façon unique par un ID d'utilisateur et le nom du jeu auquel l'utilisateur a joué. La table GameScores possède une clé primaire composée d'une clé de partition (UserId) et d'une clé de tri (GameTitle). Les utilisateurs ne peuvent accéder qu'aux données de jeu associées à leur ID utilisateur. Un utilisateur qui souhaite jouer une partie doit appartenir à un rôle IAM nommé GameRole auquel une politique de sécurité est attachée.

Pour gérer les autorisations utilisateur de cette application, vous pouvez écrire une politique d'autorisations telle que la suivante :

En plus de l'octroi d'autorisations pour des actions DynamoDB spécifiques (élément Action) sur la table GameScores (élément Resource), l'élément Condition utilise les clés de condition suivantes spécifiques de DynamoDB qui limitent les autorisations comme suit :

-

dynamodb:LeadingKeys– Cette clé de condition permet aux utilisateurs d'accéder uniquement aux éléments dans lesquels la valeur de clé de partition correspond à leur ID utilisateur. Cet ID,${www.amazon.com:user_id}, est une variable de substitution. Pour plus d'informations sur les variables de substitution, consultez Utilisation de la fédération d'identité web. -

dynamodb:Attributes– Cette clé de condition limite l'accès aux attributs spécifiés afin que seules les actions figurant dans la politique d'autorisations puissent renvoyer des valeurs pour ces attributs. En outre, la clauseStringEqualsIfExistsgarantit que l'application fournisse toujours une liste d'attributs spécifiques sur lesquels agir et que l'application ne peut pas demander tous les attributs.

Quand une politique IAM est évaluée, le résultat est toujours true (accès autorisé) ou false (accès refusé). Si une partie d'un élément Condition a la valeur false, l'ensemble de la politique a la valeur false et l'accès est refusé.

Important

Si vous utilisez dynamodb:Attributes, vous devez spécifier les noms de tous les attributs de clé primaire et de clé d'index de la table et tous les index secondaires répertoriés dans la politique. Sinon, DynamoDB ne peut pas utiliser ces attributs de clé pour exécuter l'action demandée.

Les documents de la politique IAM peuvent contenir uniquement les caractères Unicode suivants : tabulation horizontale (U+0009), saut de ligne (U+000A), retour chariot (U+000D) et caractères de la plage U+0020 à U+00FF.

Spécification de conditions : utilisation de clés de condition

AWS fournit un ensemble de clés de condition prédéfinies (clés AWS de condition étendues) pour tous les AWS services qui prennent en charge le contrôle d'accès IAM. Par exemple, vous pouvez utiliser la clé de condition aws:SourceIp pour vérifier l'adresse IP du demandeur avant de permettre l'exécution d'une action. Pour plus d'informations et une liste des touches « wide », consultez la AWS section Clés disponibles pour les conditions dans le guide de l'utilisateur IAM.

Le tableau suivant illustre les clés de condition spécifiques du service DynamoDB qui s'appliquent à DynamoDB

| Clé de condition DynamoDB | Description |

|---|---|

dynamodb:LeadingKeys |

Représente le premier attribut de clé d'une table, c'est-à-dire la clé de partition. Le nom de la clé |

dynamodb:Select |

Représente le paramètre

|

dynamodb:Attributes |

Représente la liste des noms d'attribut d'une demande, ou les attributs qui sont renvoyés à partir d'une demande. Les valeurs

|

dynamodb:ReturnValues |

Représente le paramètre

|

dynamodb:ReturnConsumedCapacity |

Représente le paramètre

|

Limitation de l'accès utilisateur

La plupart des politiques d'autorisation IAM permettent aux utilisateurs d'accéder uniquement aux éléments d'une table où la valeur de la clé de partition correspond à l'identifiant de l'utilisateur. Par exemple, l'application de jeu précédente limite l'accès de cette façon afin que les utilisateurs ne puissent accéder qu'aux données de jeu associées à leur ID utilisateur. Les variables de substitution IAM ${www.amazon.com:user_id}, ${graph.facebook.com:id} et ${accounts.google.com:sub} contiennent des identifiants utilisateur pour Login with Amazon, Facebook et Google. Pour savoir comment une application se connecte à l'un de ces fournisseurs d'identité et obtient ces identificateurs, consultez Utilisation de la fédération d'identité web.

Important

Le contrôle d'accès détaillé n'est pas pris en charge pour restreindre la réplication des tables globales. L'application de conditions de politique pour un contrôle d'accès précis aux principaux de service DynamoDB ou aux rôles liés à un service utilisés pour la réplication de tables globales peut interrompre la réplication au sein d'une table globale.

Note

Chacun des exemples de la section suivante définit la clause Effect sur Allow et spécifie uniquement les actions, ressources et paramètres autorisés. L'accès est autorisé uniquement à ce qui est explicitement indiqué dans la politique IAM.

Dans certains cas, il est possible de réécrire ces politiques afin qu'elles soient basées sur le refus (autrement dit, définition de la clause Effect sur Deny et inversion de toute la logique de la politique). Toutefois, nous vous recommandons d'éviter d'utiliser des politiques basées sur le refus avec DynamoDB, car elles sont difficiles à écrire correctement par rapport aux politiques basées sur les autorisations. En outre, de futures modifications de l'API DynamoDB (ou des modifications apportées à des entrées d'API existantes) peuvent rendre une politique basée sur un rejet inefficace.

Exemples de politique : utilisation de conditions pour un contrôle d'accès détaillé

Cette section présente plusieurs politiques d'implémentation d'un contrôle précis des accès aux tables et index DynamoDB.

Note

Tous les exemples utilisent la région us-west-2 et contiennent un compte fictif. IDs

La vidéo ci-dessous explique le contrôle d'accès détaillé dans DynamoDB à l'aide des conditions de politique IAM.

1 : accorder des autorisations qui limitent l'accès aux éléments avec une valeur de clé de partition spécifique

La politique d'autorisation suivante accorde les autorisations qui permettent un ensemble d'actions DynamoDB sur la table GamesScore. Elle utilise la clé de condition dynamodb:LeadingKeys pour limiter les actions utilisateur uniquement sur les éléments dont la valeur de la clé de partition UserID correspond à la connexion avec l'ID utilisateur Login with Amazon unique pour cette application.

Important

La liste des actions n'inclut pas les autorisations pour Scan, car Scan retourne tous les éléments, quelles que soient les clés principales.

Note

Lorsque vous utilisez des variables de politique, vous devez spécifier explicitement la version 2012-10-17 de la politique. La version par défaut du langage de la politique d'accès, 2008-10-17, ne prend pas en charge les variables de politique.

Pour implémenter l'accès en lecture seule, vous pouvez supprimer les actions susceptibles de modifier les données. Dans la politique suivante, seules les actions qui fournissent l'accès en lecture seule sont incluses dans la condition.

Important

Si vous utilisez dynamodb:Attributes, vous devez spécifier les noms de tous les attributs de clé primaire et de clé d'index pour la table et tous les index secondaires répertoriés dans la politique. Sinon, DynamoDB ne peut pas utiliser ces attributs de clé pour exécuter l'action demandée.

2 : accorder les autorisations qui limitent l'accès aux attributs spécifiques d'une table

La politique d'autorisation suivante n'autorise l'accès qu'à deux attributs spécifiques d'une table en ajoutant la clé de condition dynamodb:Attributes. Ces attributs peuvent être lus, écrits ou évalués dans une écriture conditionnelle ou un filtre d'analyse.

Note

La politique adopte une approche de liste d'autorisations (ou liste verte), qui autorise l'accès à un ensemble nommé d'attributs. Vous pouvez écrire une politique équivalente qui refuse à la place l'accès aux autres attributs. Nous ne recommandons pas cette approche de liste de rejet (ou liste rouge). Les utilisateurs peuvent déterminer le nom de ces attributs refusés en suivant le principe du moindre privilège, comme expliqué dans Wikipedia à l'adresse http://en.wikipedia. org/wiki/Principle_of_least_privilege

Cette politique n'autorise pas PutItem, DeleteItem ou BatchWriteItem. Ces actions remplacent toujours la totalité de l'élément précédent, ce qui permet aux utilisateurs de supprimer les valeurs précédentes des attributs auxquels ils ne sont pas autorisés à accéder.

La clause StringEqualsIfExists de la politique d'autorisation garantit ce qui suit :

-

Si l'utilisateur spécifie le paramètre

Select, sa valeur doit êtreSPECIFIC_ATTRIBUTES. Cette exigence empêche l'action d'API de retourner les attributs qui ne sont pas autorisés, par exemple à partir d'une projection d'index. -

Si l'utilisateur spécifie le paramètre

ReturnValues, sa valeur doit êtreNONE,UPDATED_OLDouUPDATED_NEW. Cette action est obligatoire, car l'actionUpdateItemeffectue également des opérations de lecture implicites pour vérifier si un élément existe avant de le remplacer, et afin que les valeurs d'attribut précédentes puissent être retournées en cas de demande. Une telle restriction deReturnValuesgarantit que les utilisateurs puissent uniquement lire ou écrire les attributs autorisés. -

La clause

StringEqualsIfExistsgarantit qu'un seul de ces paramètres,SelectouReturnValues, peut être utilisé par demande dans le contexte des actions autorisées.

Voici quelques variations sur cette politique :

-

Pour autoriser uniquement les actions en lecture, vous pouvez supprimer

UpdateItemde la liste des actions autorisées. Comme aucune des actions restantes n'accepteReturnValues, vous pouvez supprimerReturnValuesde la condition. Vous pouvez également modifierStringEqualsIfExistsenStringEquals, car le paramètreSelecta toujours une valeur (ALL_ATTRIBUTES, sauf mention contraire). -

Pour autoriser les actions d'écriture uniquement, vous pouvez supprimer tout sauf

UpdateItemdans la liste des actions autorisées. CommeUpdateItemn'utilise pas le paramètreSelect, vous pouvez supprimerSelectde la condition. Vous pouvez également modifierStringEqualsIfExistsenStringEquals, car le paramètreReturnValuesa toujours une valeur (NONE, sauf mention contraire). -

Pour autoriser tous les attributs dont le nom correspond à un modèle, utilisez

StringLikeau lieu deStringEqualset utilisez un caractère générique de correspondance du modèle multi-caractère (*).

3 : accorder les autorisations pour empêcher les mises à jour de certains attributs

La politique d'autorisation suivante limite l'accès utilisateur à la seule mise à jour des attributs spécifiques identifiés par la clé de condition dynamodb:Attributes. La condition StringNotLike empêche qu'une application ne mette à jour les attributs spécifiés à l'aide de la clé de condition dynamodb:Attributes.

Remarques :

-

L'action

UpdateItem, comme les autres actions d'écriture, nécessite un accès en lecture aux éléments de façon à pouvoir retourner les valeurs avant et après la mise à jour. Dans la politique, vous limitez l'action à n'accéder qu'aux attributs qui sont autorisés à être mis à jour en spécifiant la clé de conditiondynamodb:ReturnValues. La clé de condition limiteReturnValuesdans la demande pour spécifier uniquementNONE,UPDATED_OLDouUPDATED_NEWet n'inclut pasALL_OLDouALL_NEW. -

Les actions

PutItemetDeleteItemremplacent un ensemble complet, ce qui permet aux applications de modifier n'importe quel attribut. Ainsi, lorsque vous limitez une application à la mise à jour d'attributs spécifiques uniquement, vous ne devez pas accorder d'autorisation pour ceux-ci APIs.

4 : accorder les autorisations de n'interroger que les attributs projetés d'un index

La politique d'autorisations suivante autorise les requêtes sur un index secondaire (TopScoreDateTimeIndex) à l'aide de la clé de condition dynamodb:Attributes. La politique limite aussi les requêtes à ne demander que les attributs spécifiques qui ont été projetés sur l'index.

Pour demander que l'application spécifie une liste d'attributs dans la requête, la politique spécifie également la clé de condition dynamodb:Select pour exiger que le paramètre Select de l'action DynamoDB Query soit SPECIFIC_ATTRIBUTES. La liste des attributs est limitée à une liste spécifique qui est fournie à l'aide de la clé de condition dynamodb:Attributes.

La politique d'autorisation suivante est similaire, mais la requête doit demander tous les attributs qui ont été projetés sur l'index.

5 : accorder les autorisations de limiter l'accès à certains attributs et valeurs de clé de partition

La politique d'autorisation suivante autorise des actions spécifiques de DynamoDB (spécifiées dans l'élément Action) sur une table et un index de table (spécifiés dans l'élément Resource). La politique utilise la clé de condition dynamodb:LeadingKeys pour limiter les autorisations aux seuls éléments dont la valeur de clé de partition correspond à l'ID Facebook de l'utilisateur.

Remarques :

-

Les actions d'écriture autorisées par la politique (

UpdateItem) peuvent uniquement modifierattribute-Aouattribute-B. -

Comme la politique autorise

UpdateItem, une application peut insérer de nouveaux éléments et les attributs cachés ont la valeur null dans les nouveaux éléments. Si ces attributs sont projetés dansTopScoreDateTimeIndex, la politique présente l'avantage supplémentaire d'empêcher les requêtes qui génèrent des extractions de la table. -

Les applications ne peuvent pas lire d'autres attributs que ceux listés dans

dynamodb:Attributes. Avec cette politique en place, une application doit définir le paramètreSelectsurSPECIFIC_ATTRIBUTESdans les demandes de lecture, et seuls des attributs figurant dans la liste verte peuvent être demandés. Pour les demandes d'écriture, l'application ne peut pas définirReturnValuessurALL_OLDouALL_NEW, et elle ne peut pas effectuer d'opérations d'écriture conditionnelle basées sur d'autres attributs.