Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple de workflow d'authentification

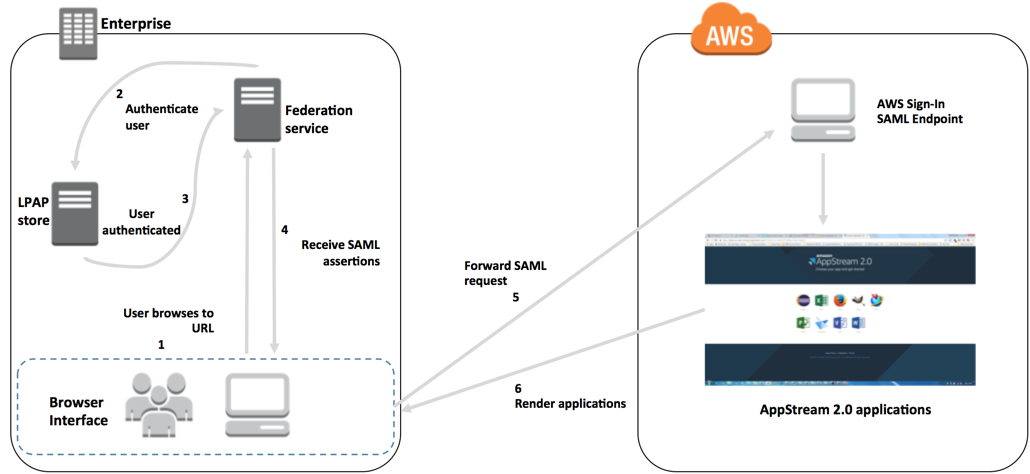

Le schéma suivant illustre le flux d'authentification entre la AppStream version 2.0 et un fournisseur d'identité (IdP) tiers. Dans cet exemple, l'administrateur a configuré une page de connexion pour accéder à la AppStream version 2.0, appeléeapplications.exampleco.com. La page web utilise un service de fédération conforme SAML 2.0 pour déclencher une demande de connexion. L'administrateur a également configuré un utilisateur pour autoriser l'accès à la AppStream version 2.0.

-

L'utilisateur accède à

https://applications.exampleco.com. La page d'authentification demande l'authentification de l'utilisateur. -

Le service de fédération demande l'authentification à partir de la base d'identités de l'organisation.

-

La base d'identités authentifie l'utilisateur et renvoie la réponse d'authentification au service de fédération.

-

Lorsque l'authentification est réussie, le service de fédération publie l'assertion SAML sur le navigateur de l'utilisateur.

-

Le navigateur de l'utilisateur publie l'assertion SAML sur le point de terminaison SAML de AWS connexion ().

https://signin.aws.amazon.com/samlAWS Sign-In reçoit la demande SAML, traite la demande, authentifie l'utilisateur et transmet le jeton d'authentification à 2.0. AppStreamPour plus d'informations sur l'utilisation de SAML dans les AWS GovCloud (US) régions, consultez AWS Identity and Access Management dans le guide de l'AWS GovCloud (US) utilisateur.

-

À l'aide du jeton d'authentification de AWS, AppStream 2.0 autorise l'utilisateur et présente les applications au navigateur.

Ce processus est entièrement transparent du point de vue de l'utilisateur. L'utilisateur commence par le portail interne de votre organisation et est automatiquement redirigé vers un portail d'applications AppStream 2.0 sans avoir à saisir d' AWS informations d'identification.