Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de l'accès fédéré à Amazon Athena pour les utilisateurs de Microsoft AD FS à l'aide d'un client ODBC

Pour configurer l'accès fédéré à Amazon Athena pour les utilisateurs de Microsoft Active Directory Federation Services (AD FS) à l'aide d'un client ODBC, vous devez d'abord établir la confiance entre AD FS et votre compte AWS

. Une fois cette confiance établie, vos utilisateurs AD peuvent se fédérer pour AWS utiliser leurs informations d'identification AD et obtenir les autorisations d'un rôle AWS Identity and Access Management

Pour créer cette confiance, vous ajoutez AD FS en tant que fournisseur SAML à votre compte Compte AWS et vous créez un rôle IAM que les utilisateurs fédérés peuvent assumer. Du côté d'AD FS, vous ajoutez en AWS tant que partie de confiance et vous rédigez des règles de réclamation SAML pour envoyer les bons attributs utilisateur à des AWS fins d'autorisation (en particulier, Athena et Amazon S3).

La configuration de l'accès AD FS à Athena implique les principales étapes suivantes :

1. Configuration d'un fournisseur et d'un rôle IAM SAML

3. Création d'utilisateurs et de groupes Active Directory

4. Configuration de la connexion ODBC AD FS à Athena

1. Configuration d'un fournisseur et d'un rôle IAM SAML

Dans cette section, vous ajoutez AD FS en tant que fournisseur SAML à votre AWS compte et créez un rôle IAM que vos utilisateurs fédérés peuvent assumer.

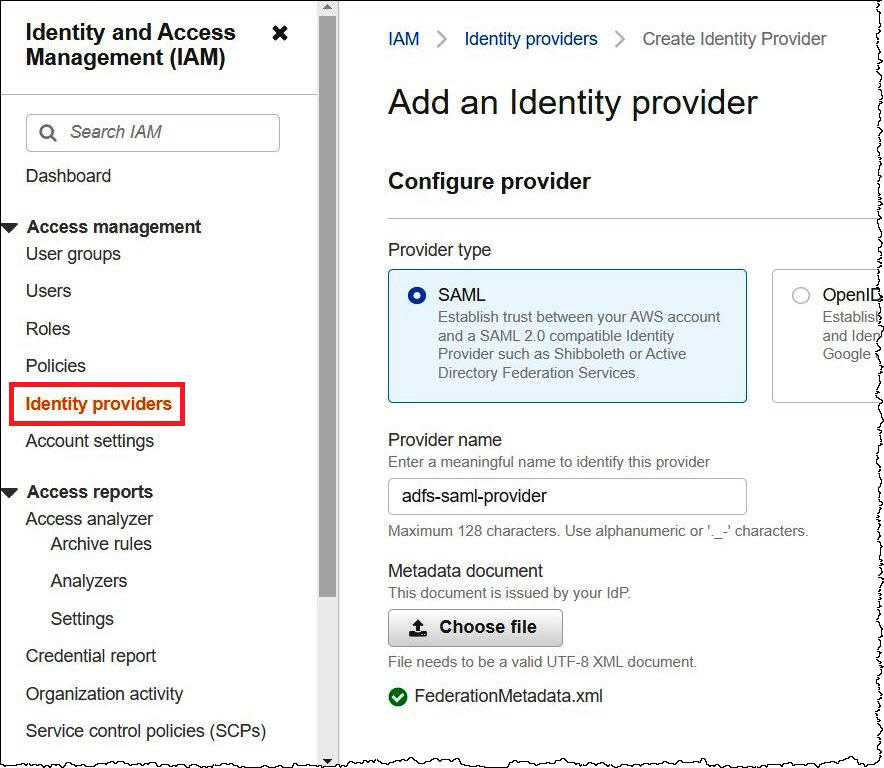

Configurer un fournisseur SAML

Connectez-vous à la console IAM AWS Management Console et ouvrez-la à https://console.aws.amazon.com/iam/

l'adresse. -

Dans le panneau de navigation, sélectionnez Identity providers (Fournisseurs d'identité).

-

Choisissez Ajouter un fournisseur.

-

Pour Type de fournisseur, choisissez SAML.

-

Pour Provider name (Nom du fournisseur), saisissez

adfs-saml-provider. -

Dans un navigateur, saisissez l'adresse suivante pour télécharger le fichier XML de fédération pour votre serveur AD FS. Pour effectuer cette étape, votre navigateur doit avoir accès au serveur AD FS.

https://adfs-server-name/federationmetadata/2007-06/federationmetadata.xml -

Dans la console IAM, pour le document de métadonnées, choisissez Choisir un fichier, puis chargez le fichier de métadonnées de fédération dans. AWS

-

Pour terminer, sélectionnez Add provider (Ajouter un fournisseur).

Vous créez ensuite le rôle IAM que vos utilisateurs fédérés peuvent assumer.

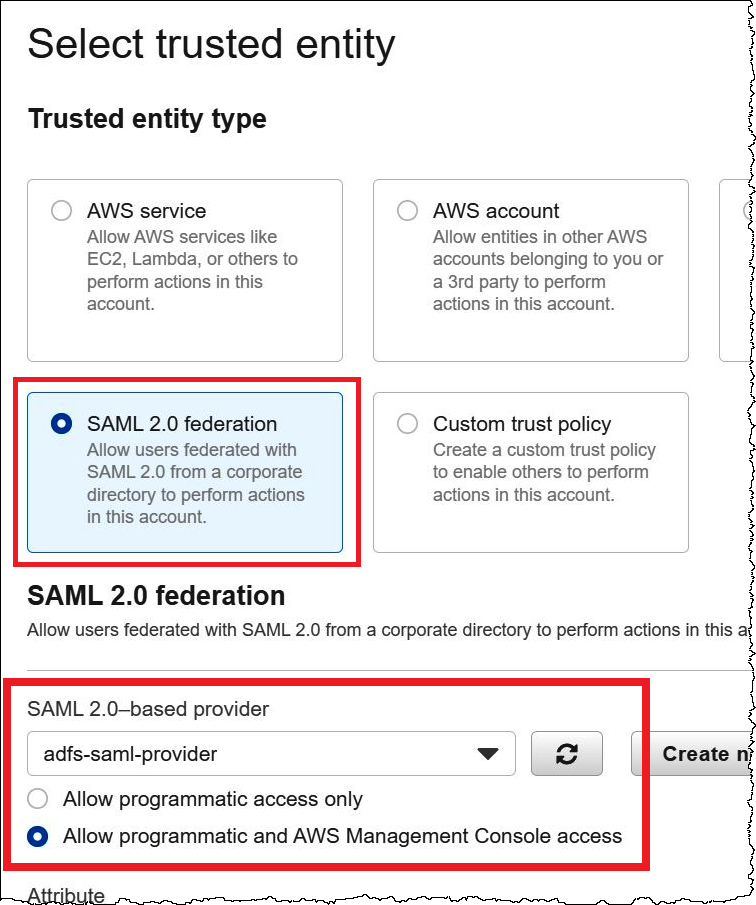

Créer un rôle IAM pour les utilisateurs fédérés

-

Dans le volet de navigation de la console IAM, sélectionnez Roles (Rôles).

-

Sélectionnez Créer un rôle.

-

Pour Trusted entity type (Type d'entité de confiance), sélectionnez SAML 2.0 Federation (Fédération SAML 2.0).

-

Pour un fournisseur basé sur SAML 2.0, choisissez le adfs-saml-providerfournisseur que vous avez créé.

-

Choisissez Autoriser l'accès à la programmation et à la console de AWS gestion, puis cliquez sur Suivant.

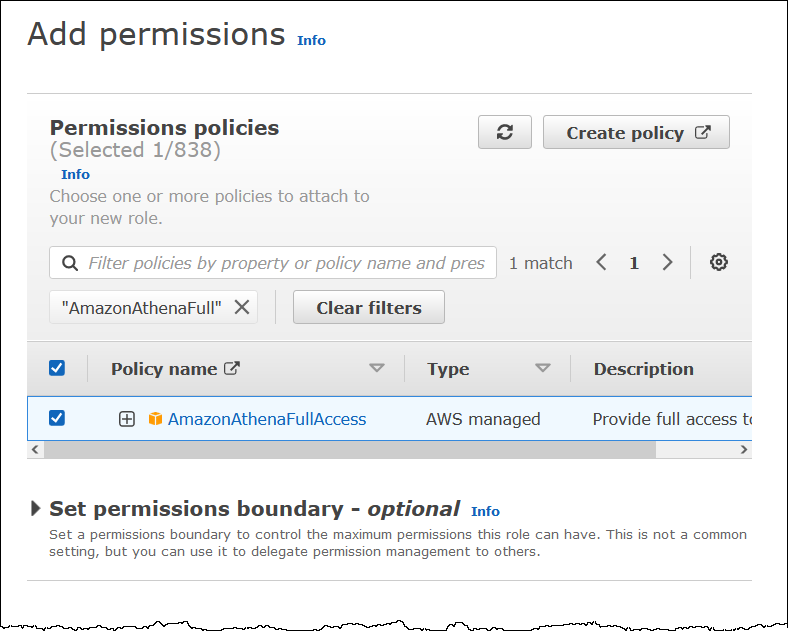

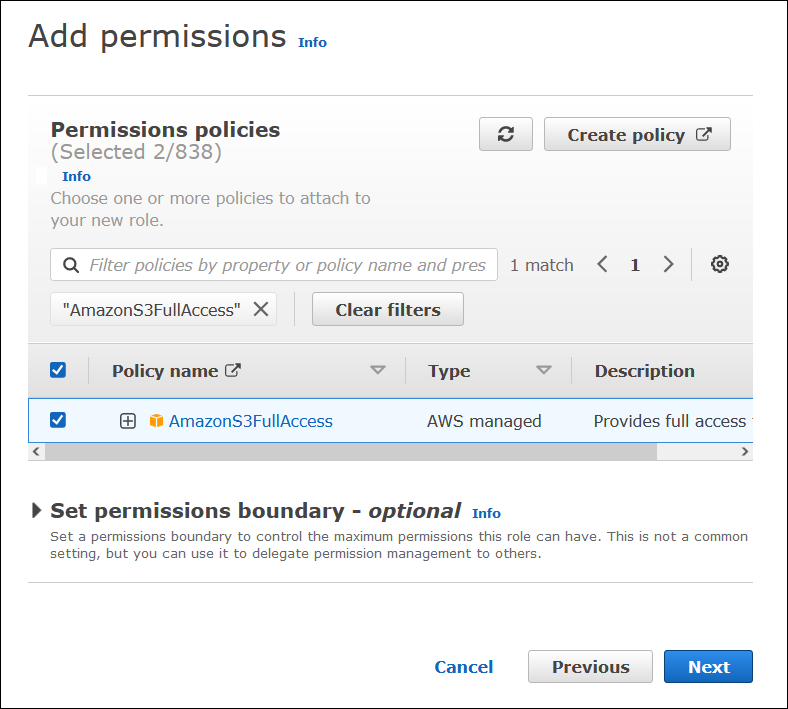

-

Sur la page Add permissions (Ajouter des autorisations), filtrez les politiques d'autorisations IAM dont vous avez besoin pour ce rôle, puis cochez les cases correspondantes. Ce tutoriel attache les politiques

AmazonAthenaFullAccessetAmazonS3FullAccess.

-

Choisissez Suivant.

-

Sur la page Name, review, and create (Nommer, vérifier et créer), pour Role name Role name, saisissez un nom pour le rôle. Ce didacticiel utilise ce nom adfs-data-access.

À l'étape 1 : sélectionner les entités de confiance, le champ Principal doit être automatiquement renseigné avec

"Federated:" "arn:aws:iam::. Le champaccount_id:saml-provider/adfs-saml-provider"Conditiondoit contenir"SAML:aud"et"https://signin.aws.amazon.com/saml".

L'étape 2 : ajouter des autorisations affiche les politiques que vous avez attachées au rôle.

-

Sélectionnez Créer un rôle. Un message de type bannière confirme la création du rôle.

-

Sur la page Roles (Rôles), sélectionnez le rôle que vous venez de créer. La page récapitulative du rôle montre les politiques qui ont été attachées.

2. Configuration d'AD FS

Vous êtes maintenant prêt à vous ajouter AWS en tant que partie de confiance et à rédiger des règles de réclamation SAML afin de pouvoir envoyer les bons attributs utilisateur à des AWS fins d'autorisation.

La fédération basée sur SAML comprend deux parties participantes : l'IdP (Active Directory) et la partie utilisatrice (AWS), qui est le service ou l'application qui utilise l'authentification à partir de l'IdP.

Pour configurer AD FS, vous devez d'abord ajouter une partie utilisatrice, puis configurer les règles de revendication SAML pour cette partie utilisatrice. AD FS utilise des règles de revendication pour former une assertion SAML qui est envoyée à une partie utilisatrice. L'assertion SAML indique que les informations concernant l'utilisateur AD sont vraies et que l'utilisateur a été authentifié.

Ajout d'une relation de confiance d'une partie utilisatrice

Pour ajouter une relation de confiance d'une partie utilisatrice à AD FS, vous devez utiliser le gestionnaire de serveur AD FS.

Ajouter une relation de confiance d'une partie utilisatrice dans AD FS

-

Connectez-vous au serveur AD FS.

-

Dans le menu Start (Démarrer), ouvrez Server Manager (Gestionnaire de serveur).

-

Choisissez Tools (Outils), puis AD FS Management (Gestion d'AD FS).

-

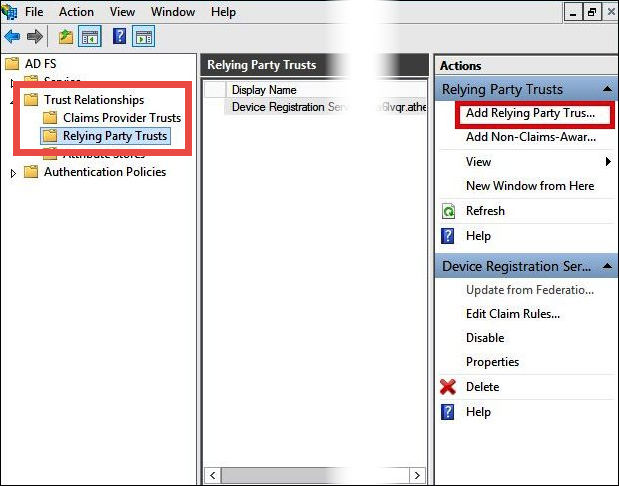

Dans le volet de navigation, sous Trust Relationships (Relations de confiance), choisissez Relying Party Trusts (Relations de confiance de partie utilisatrice).

-

Sous Actions, choisissez Add Relying Party Trust (Ajouter une relation de confiance d'une partie utilisatrice).

-

Dans la page Assistant Ajout d'approbation de partie de confiance, choisissez Démarrer.

-

Sur l'écran Select Data Source (Sélectionner la source de données), sélectionnez Import data about the relying party published online or on a local network (Importer les données relatives à la partie utilisatrice publiées en ligne ou sur un réseau local).

-

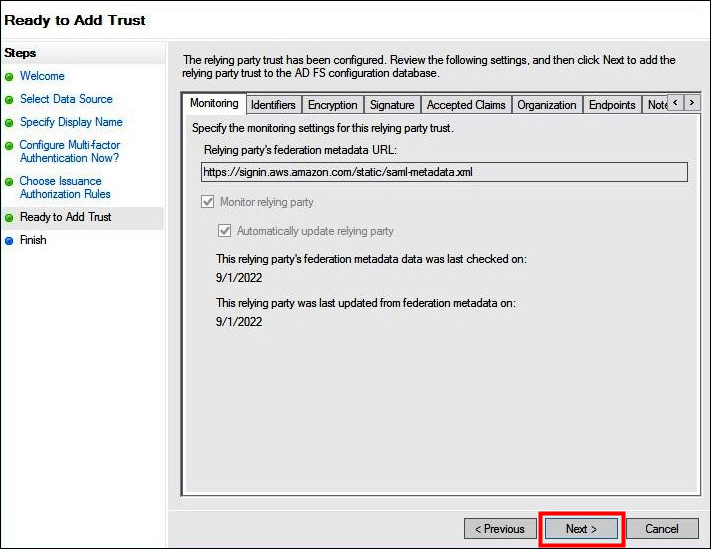

Pour Federation metadata address (host name or URL) (Adresse de métadonnées de fédération [nom d'hôte ou URL]), saisissez l'URL

https://signin.aws.amazon.com/static/saml-metadata.xml. -

Choisissez Suivant.

-

Sur la page Specify Display Name (Spécifier le nom d'affichage), dans le champ Display name (Nom d'affichage), saisissez un nom d'affichage pour votre partie utilisatrice, puis cliquez sur Next (Suivant).

-

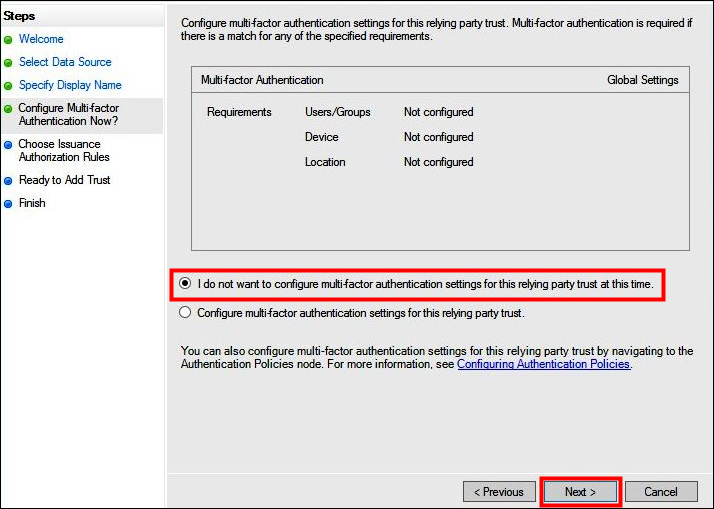

Sur la page Configure Multi-factor Authentication Now (Configurer l'authentification multifactorielle maintenant), ce tutoriel sélectionne I do not want to configure multi-factor authentication for this relying party trust at this time (Je ne veux pas configurer l'authentification multifactorielle pour cette partie utilisatrice en ce moment).

Pour une sécurité accrue, nous vous recommandons de configurer l'authentification multifactorielle afin de protéger vos AWS ressources. Parce qu'il utilise un exemple de jeu de données, ce tutoriel ne permet pas l'authentification multifactorielle.

-

Choisissez Suivant.

-

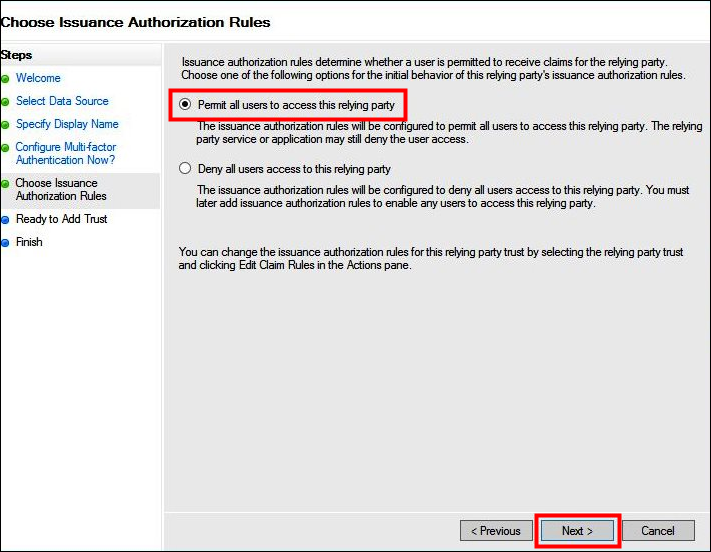

Sur la page Choose Issuance Authorization Rules (Choisir les règles d'autorisation d'émission), sélectionnez Permit all users to access this relying party (Autoriser tous les utilisateurs à accéder à cette partie utilisatrice).

Cette option permet à tous les utilisateurs d'Active Directory d'utiliser AD FS avec AWS en tant que partie utilisatrice. Vous devez tenir compte de vos besoins en matière de sécurité et adapter cette configuration en conséquence.

-

Choisissez Suivant.

-

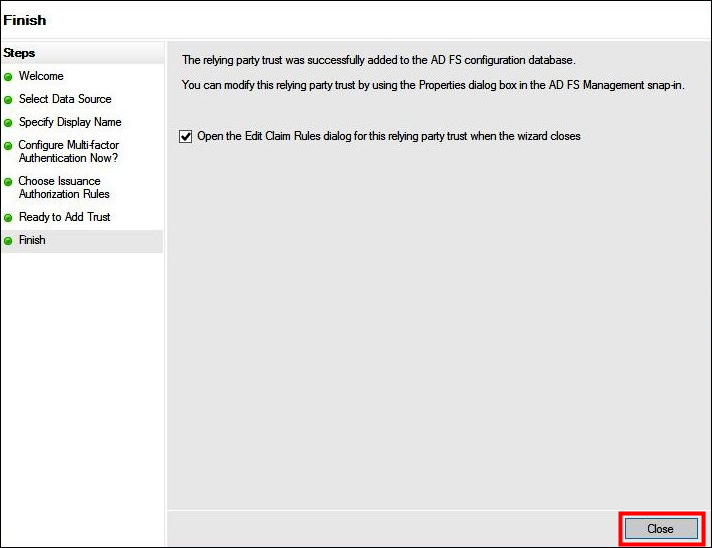

Sur la page Ready to Add Trust (Prêt à ajouter une relation de confiance), cliquez sur Next (Suivant) pour ajouter la relation de confiance de la partie utilisatrice à la base de données de la configuration AD FS.

-

Sur la page Finish (Terminer), choisissez Close (Fermer).

Configuration des règles de revendication SAML pour la partie utilisatrice

Dans cette tâche, vous allez créer deux ensembles de règles de revendication.

Le premier ensemble, les règles 1 à 4, contient les règles de revendication AD FS qui sont requises pour assumer un rôle IAM en fonction de l'appartenance à un groupe AD. Il s'agit des mêmes règles que vous créez si vous souhaitez établir un accès fédéré à la AWS Management Console

Le second ensemble, les règles 5 à 6, concerne les règles de revendication requises pour le contrôle d'accès Athena.

Créer des règles de revendication AD FS

-

Dans le volet de navigation de la console de gestion AD FS, choisissez Trust Relationships (Relations de confiance), Relying Party Trusts (Relations de confiance de partie utilisatrice).

-

Trouvez la partie utilisatrice que vous avez créée dans la section précédente.

-

Faites un clic droit sur la partie utilisatrice et choisissez Edit Claim Rules (Modifier les règles de revendication), ou choisissez Edit Claim Rules (Modifier les règles de revendication) dans le menu Actions.

-

Choisissez Add Rule (Ajouter une règle).

-

Sur la page Configure Rule (Configurer une règle) de l'assistant d'ajout de règle de transformation, saisissez les informations suivantes pour créer la règle de revendication 1, puis choisissez Finish (Terminer).

-

Pour Claim Rule name (Nom de la règle de revendication), saisissez

NameID. -

Pour Rule template (Modèle de règle), utilisez Transform an Incoming Claim (Transformer une revendication entrante).

-

Pour Incoming claim type (Nom de la revendication entrante), choisissez Windows account name (Nom du compte Windows).

-

Pour Outgoing claim type (Nom de la revendication sortante), choisissez Name ID (ID nom).

-

Pour Format d'ID de nom sortant, choisissez Identifiant persistant.

-

Choisissez Pass through all claim values (Transférer toutes les valeurs de revendication).

-

-

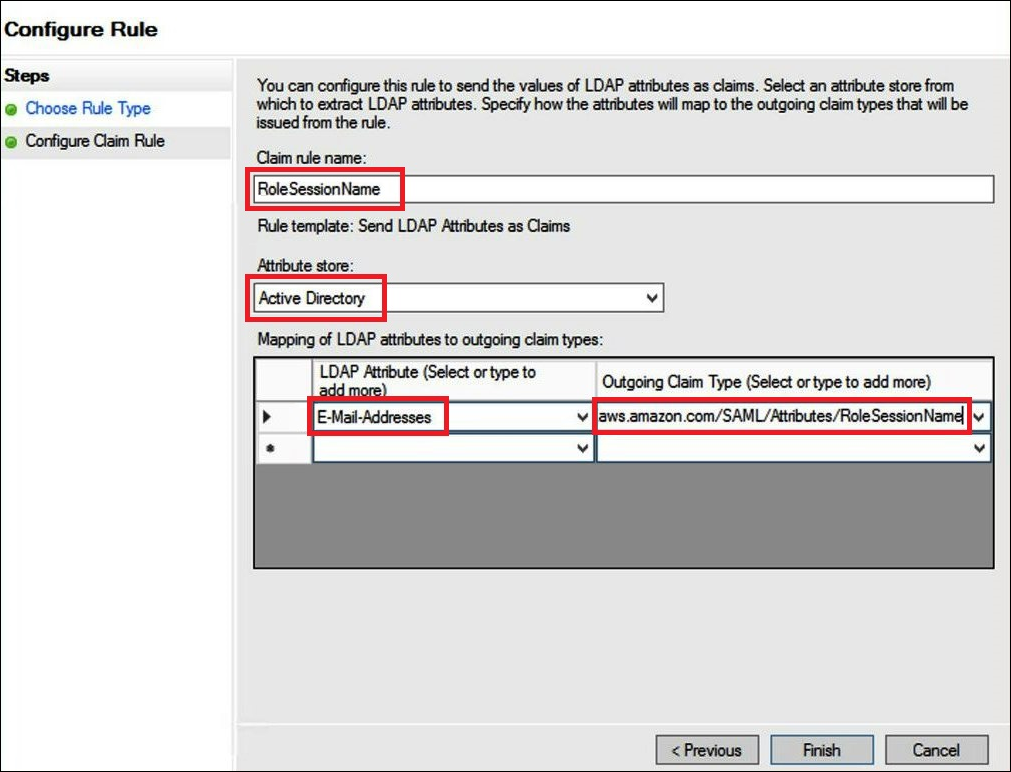

Choisissez Add Rule (Ajouter une règle), saisissez les informations suivantes pour créer la règle de revendication 2, puis choisissez Finish (Terminer).

-

Pour Claim rule name (Nom de la règle de revendication), saisissez

RoleSessionName. -

Pour Rule template (Modèle de règle), utilisez Send LDAP Attribute as Claims (Envoyer les attributs LDAP en tant que revendications).

-

Pour Attribute store (Magasin d'attributs), choisissez Active Directory.

-

Pour Mapping of LDAP attributes to outgoing claim types (Mappage des attributs LDAP aux types de revendications sortantes), ajoutez l'attribut

E-Mail-Addresses. Pour Outgoing Claim Type (Type de revendication sortante), saisissezhttps://aws.amazon.com/SAML/Attributes/RoleSessionName.

-

-

Choisissez Add Rule (Ajouter une règle), saisissez les informations suivantes pour créer la règle de revendication 3, puis choisissez Finish (Terminer).

-

Pour Claim rule name (Nom de la règle de revendication), saisissez

Get AD Groups. -

Pour Rule template (Modèle de règle), utilisez Send Claims Using a Custom Rule (Envoyer des revendications à l'aide d'une règle personnalisée).

-

Pour Custom rule (Règle personnalisée), saisissez le code suivant :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname", Issuer == "AD AUTHORITY"]=> add(store = "Active Directory", types = ("http://temp/variable"), query = ";tokenGroups;{0}", param = c.Value);

-

-

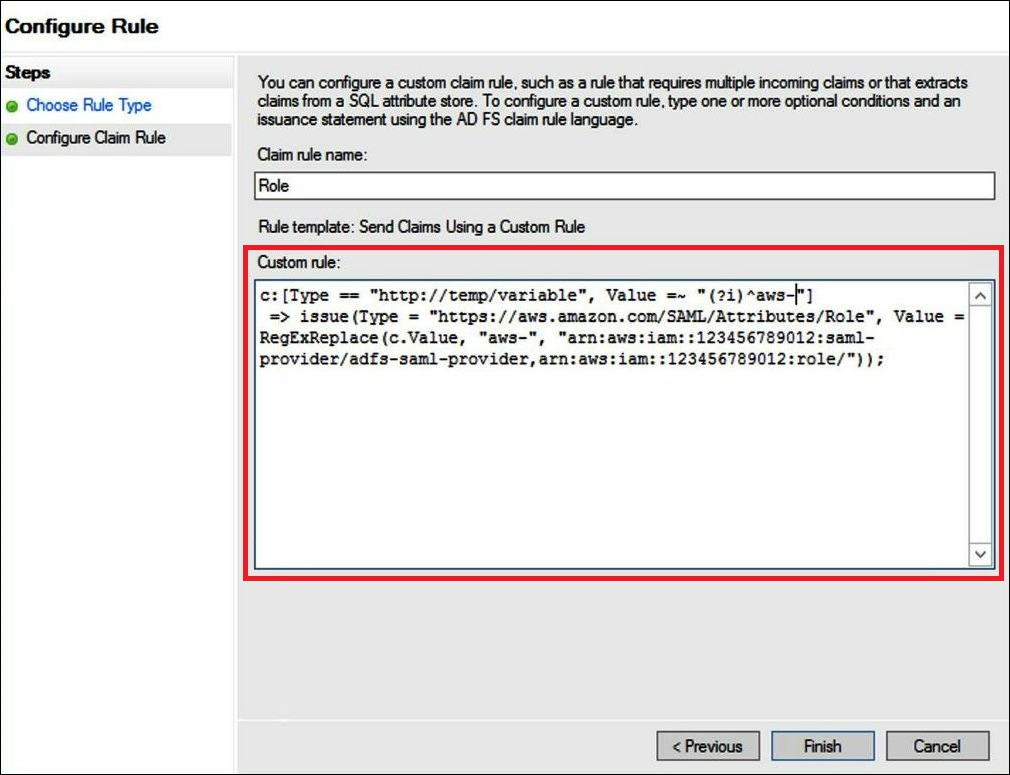

Choisissez Add Rule (Ajouter une règle). Saisissez les informations suivantes pour créer la règle de revendication 4, puis choisissez Finish (Terminer).

-

Pour Claim rule name (Nom de la règle de revendication), saisissez

Role. -

Pour Rule template (Modèle de règle), utilisez Send Claims Using a Custom Rule (Envoyer des revendications à l'aide d'une règle personnalisée).

-

Pour Custom rule (Règle personnalisée), saisissez le code suivant avec votre numéro de compte et le nom du fournisseur SAML que vous avez créé précédemment :

c:[Type == "http://temp/variable", Value =~ "(?i)^aws-"]=> issue(Type = "https://aws.amazon.com/SAML/Attributes/Role", Value = RegExReplace(c.Value, "aws-", "arn:aws:iam::AWS_ACCOUNT_NUMBER:saml-provider/adfs-saml-provider,arn:aws:iam:: AWS_ACCOUNT_NUMBER:role/"));

-

3. Création d'utilisateurs et de groupes Active Directory

Vous pouvez maintenant créer des utilisateurs AD qui accéderont à Athena, et des groupes AD dans lesquels les placer afin de pouvoir contrôler les niveaux d'accès par groupe. Après avoir créé des groupes AD qui classent les modèles d'accès aux données, vous ajoutez vos utilisateurs à ces groupes.

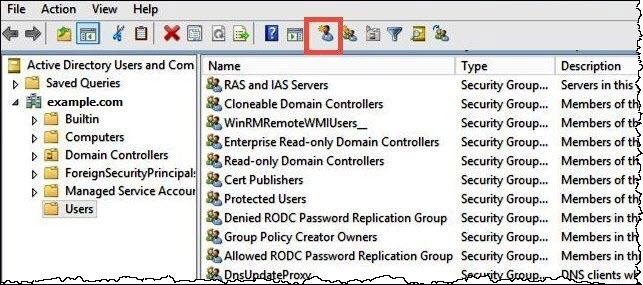

Créer des utilisateurs AD pour accéder à Athena

-

Dans le tableau de bord Server Manager (Gestionnaire de serveur), choisissez Tools (Outils), puis choisissez Active Directory Users and Computers (Utilisateurs et ordinateurs Active Directory).

-

Dans le panneau de navigation, choisissez utilisateurs.

-

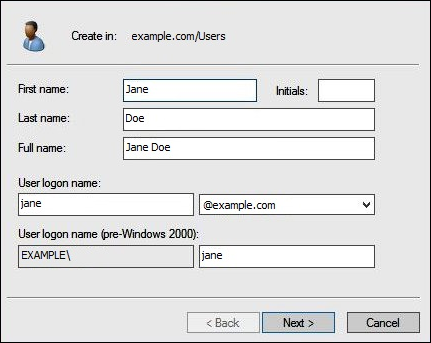

Dans la barre d'outils Active Directory Users and Computers (Utilisateurs et ordinateurs Active Directory), choisissez l'option Create user (Créer un utilisateur).

-

Dans la boîte de dialogue New Object – User (Nouvel objet – Utilisateur), saisissez un nom dans les champs First name (Prénom), Last name (Nom de famille) et Full name (Nom complet). Ce tutoriel utilise

Jane Doe.

-

Choisissez Suivant.

-

Dans le Password (Mot de passe), saisissez un mot de passe, puis saisissez-le à nouveau pour le confirmer.

Pour simplifier, ce tutoriel désélectionne l'option User must change password at next sign on (L'utilisateur doit changer son mot de passe à la prochaine ouverture de session). Dans des scénarios réels, vous devez demander aux utilisateurs nouvellement créés de changer leur mot de passe.

-

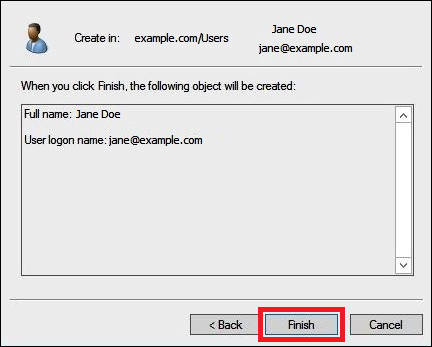

Choisissez Suivant.

-

Choisissez Finish (Terminer).

-

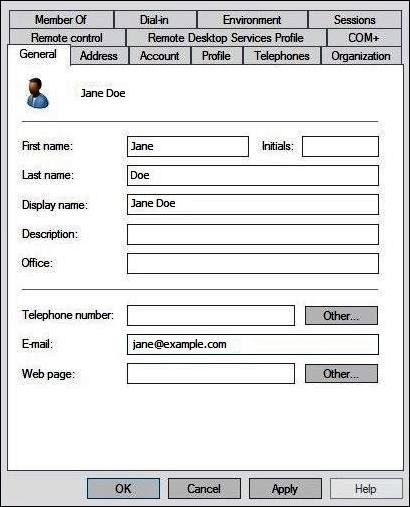

Dans Active Directory Users and Computers (Utilisateurs et ordinateurs Active Directory), choisissez le nom de l'utilisateur.

-

Dans la boîte de dialogue Properties (Propriétés) de l'utilisateur, pour E-mail, saisissez une adresse e-mail. Ce tutoriel utilise

jane@example.com.

-

Choisissez OK.

Création de groupes AD pour représenter les modèles d'accès aux données

Vous pouvez créer des groupes AD dont les membres assument le rôle adfs-data-access IAM lorsqu'ils se connectent à AWS. L'exemple suivant crée un groupe AD appelé aws-adfs-data-access.

Créer un groupe

-

Dans le tableau de bord Server Manager (Gestionnaire de serveur), dans le menu Tools (Outils), choisissez Active Directory Users and Computers (Utilisateurs et ordinateurs Active Directory).

-

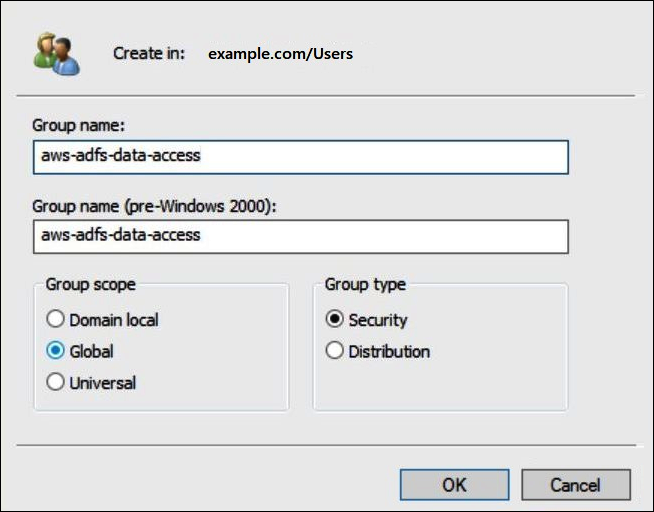

Dans la barre d'outils, choisissez l'option Create new group (Créer un nouveau groupe).

-

Dans la boîte de dialogue New Object – Group (Nouvel objet – Groupe), saisissez les informations suivantes :

-

Pour Group name (Nom du groupe), saisissez

aws-adfs-data-access. -

Pour Group scope (Étendue du groupe), sélectionnez Global.

-

Pour Group type (Type de groupe), sélectionnez Security (Sécurité).

-

-

Choisissez OK.

Ajout des utilisateurs AD aux groupes appropriés

Maintenant que vous avez créé un utilisateur AD et un groupe AD, vous pouvez ajouter l'utilisateur au groupe.

Ajouter un utilisateur AD à un groupe AD

-

Dans le tableau de bord Server Manager (Gestionnaire de serveur), dans le menu Tools (Outils), choisissez Active Directory Users and Computers (Utilisateurs et ordinateurs Active Directory).

-

Pour First name (Prénom) et Last name (Nom de famille), choisissez un utilisateur (par exemple, Jane Doe).

-

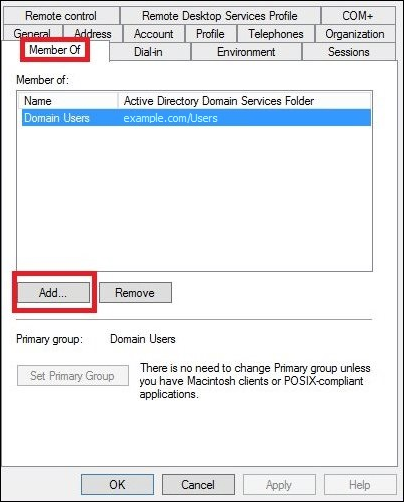

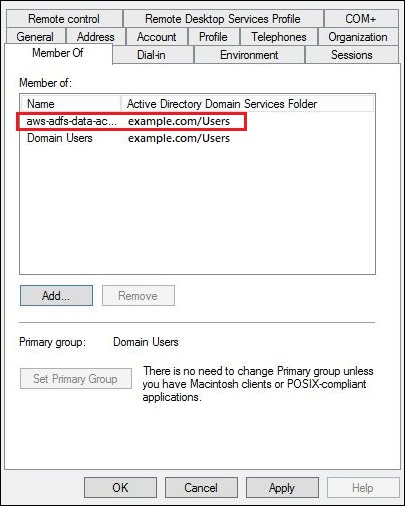

Dans la boîte de dialogue Properties (Propriétés) de l'utilisateur, dans l'onglet Member Of (Membre de), choisissez Add (Ajouter).

-

Ajoutez un ou plusieurs groupes AD FS en fonction de vos besoins. Ce didacticiel ajoute le aws-adfs-data-accessgroupe.

-

Dans la boîte de dialogue Select Groups (Sélectionner les groupes), pour Enter the object names to select (Saisir les noms d'objets à sélectionner), saisissez le nom du groupe AD FS que vous avez créé (par exemple,

aws-adfs-data-access), puis choisissez Check Names (Vérifier les noms).

-

Choisissez OK.

Dans la boîte de dialogue Properties (Propriétés) de l'utilisateur, le nom du groupe AD apparaît dans la liste Member of (Membre de).

-

Choisissez Apply (Appliquer), puis OK.

4. Configuration de la connexion ODBC AD FS à Athena

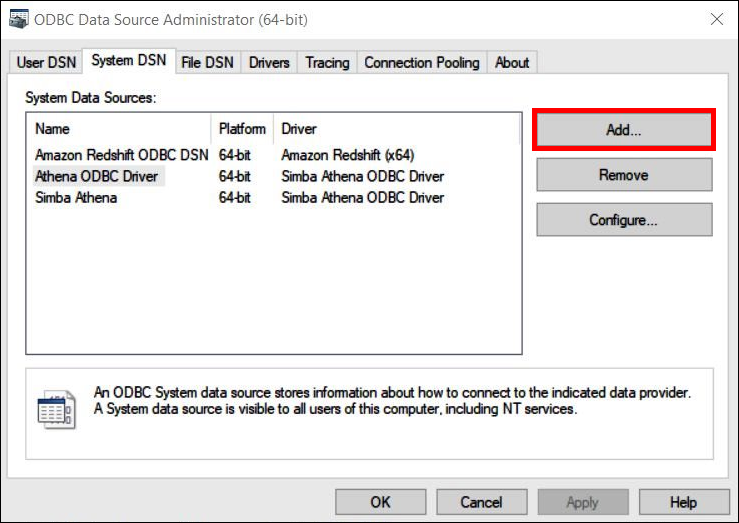

Après avoir créé vos utilisateurs et groupes AD, vous pouvez utiliser le programme Sources de données ODBC de Windows pour configurer votre connexion ODBC Athena pour AD FS.

Configurer la connexion ODBC AD FS à Athena

-

Installez le pilote ODBC pour Athena. Pour les liens de téléchargement, consultez Connectez-vous à Amazon Athena avec ODBC.

-

Dans Windows, choisissez Démarrer, Sources de données ODBC.

-

Dans le programme Administrateur de source de données ODBC, choisissez Ajouter.

-

Dans la boîte de dialogue Create New Data Source (Créer une nouvelle source de données), choisissez Simba Athena ODBC Driver (Pilote ODBC Simba Athena), puis Finish (Terminer).

-

Dans la boite de dialogue Simba Athena ODBC Driver DSN Setup (Configuration DSN du pilote ODBC Simba Athena), saisissez les valeurs suivantes :

-

Pour Data Source Name (Nom de la source de données), saisissez un nom pour votre source de données (par exemple,

Athena-odbc-test). -

Pour Description, saisissez la description de votre source de données.

-

Pour Région AWS, entrez le Région AWS que vous utilisez (par exemple,

us-west-1). -

Pour Emplacement de sortie S3, saisissez le chemin Amazon S3 où vous souhaitez stocker votre sortie.

-

-

Choisissez Options d'authentification.

-

Dans la boite de dialogue Authentication Options (Options d'authentification), spécifiez les valeurs suivantes :

-

Pour Authentication Type (Type d'authentification), choisissez ADFS.

-

Pour User (Utilisateur), saisissez l'adresse e-mail de l'utilisateur (par exemple,

jane@example.com). -

Pour Password (Mot de passe), saisissez le mot de passe ADFS de l'utilisateur.

-

Pour IdP Host (Hôte IdP), saisissez le nom du serveur AD FS (par exemple,

adfs.example.com). -

Pour IdP Port (Port IdP), utilisez la valeur par défaut 443.

-

Sélectionnez l'option SSL Insecure (SSL non sécurisé).

-

-

Choisissez OK pour fermer les Authentication Options (Options d'authentification).

-

Choisissez Test (Tester) pour tester la connexion, ou OK pour terminer.