Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Créez une intégration avec une source d'événements en dehors de AWS

Vous pouvez l'utiliser CloudTrail pour enregistrer et stocker les données d'activité des utilisateurs provenant de n'importe quelle source dans vos environnements hybrides, comme les applications internes ou SaaS hébergées sur site ou dans le cloud, les machines virtuelles ou les conteneurs. Vous pouvez stocker ces données, y accéder, effectuer des analyses, résoudre des problèmes et agir sur celles-ci sans avoir à gérer plusieurs agrégateurs de journaux et outils de création de rapports.

Les événements d'activités AWS provenant de sources externes utilisent des canaux pour diffuser dans CloudTrail Lake des événements provenant de partenaires externes qui travaillent avec CloudTrail vous ou provenant de vos propres sources. Lorsque vous créez un canal, vous sélectionnez un ou plusieurs magasins de données d’événement pour stocker les événements provenant de la source du canal. Vous pouvez modifier les stockages de données d'événement de destination d'un canal selon vos besoins, à condition qu'ils soient configurés pour journaliser les événements eventCategory="ActivityAuditLog". Lorsque vous créez un canal pour les événements d'un partenaire externe, vous fournissez un ARN de canal au partenaire ou à l'application source. La politique de ressources attachée au canal permet à la source de transmettre des événements via celui-ci. Si un canal ne dispose d'aucune politique de ressources, seul le propriétaire du canal peut appeler l'API PutAuditEvents sur celui-ci.

CloudTrail a établi un partenariat avec de nombreux fournisseurs de sources d'événements, tels qu'Okta et LaunchDarkly. Lorsque vous créez une intégration avec une source d'événements externe AWS, vous pouvez choisir l'un de ces partenaires comme source d'événements, ou choisir Mon intégration personnalisée pour y intégrer des événements provenant de vos propres sources CloudTrail. Un seul canal est autorisé par source.

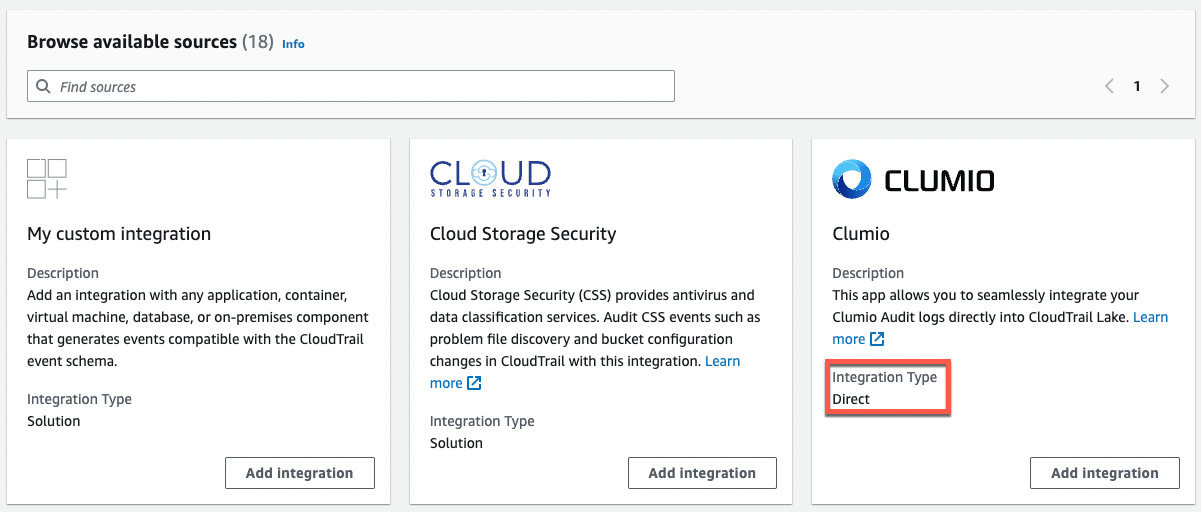

Il existe deux types d’intégrations : directe et solution. Dans le cadre des intégrations directes, le partenaire appelle l'PutAuditEventsAPI pour transmettre les événements au magasin de données d'événements de votre AWS compte. Avec les intégrations de solutions, l'application s'exécute dans votre AWS compte et l'application appelle l'PutAuditEventsAPI pour transmettre les événements au magasin de données d'événements de votre AWS compte.

Sur la page Integrations (Intégrations), vous pouvez sélectionner l'onglet Available sources (Sources disponibles) afin d'afficher Integration type (Type d'intégration) pour les partenaires.

Pour commencer, créez une intégration pour consigner les événements provenant de partenaires ou d'autres sources d'applications à l'aide de la CloudTrail console.

Rubriques

Informations supplémentaires sur les partenaires d'intégration

Le tableau de cette section fournit le nom source de chaque partenaire d'intégration et identifie le type d'intégration (directe ou solution).

Les informations de la colonne Source name (Nom de source) sont requises lors de l'appel de l'API CreateChannel. Vous spécifiez le nom de la source comme valeur pour le paramètre Source.

| Nom du partenaire (console) | Nom de la source (API) | Type d’intégration |

|---|---|---|

| Mon intégration personnalisée | Custom |

solution |

| Sécurité du stockage dans le cloud | CloudStorageSecurityConsole |

solution |

| Clumio | Clumio |

directe |

| CrowdStrike | CrowdStrike |

solution |

| CyberArk | CyberArk |

solution |

| GitHub | GitHub |

solution |

| Kong Inc | KongGatewayEnterprise |

solution |

| LaunchDarkly | LaunchDarkly |

directe |

| Netskope | NetskopeCloudExchange |

solution |

| Nordcloud, une société d'IBM | IBMMulticloud |

directe |

| MontyCloud | MontyCloud |

directe |

| Okta | OktaSystemLogEvents |

solution |

| One Identity | OneLogin |

solution |

| Shoreline.io | Shoreline |

solution |

| Snyk.io | Snyk |

directe |

| Wiz | WizAuditLogs |

solution |

Consulter la documentation des partenaires

Vous pouvez en savoir plus sur l'intégration d'un partenaire à CloudTrail Lake en consultant sa documentation.

Pour consulter la documentation des partenaires

-

Connectez-vous à la CloudTrail console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/cloudtrail/

. -

Dans le panneau de navigation, sous Lake, choisissez Intégrations.

-

Sur la page Intégrations, sélectionnez Sources disponibles, puis En savoir plus pour le partenaire dont vous souhaitez consulter la documentation.