AWS Blockchain Templates a été abandonné le 30 avril 2019. Aucune autre mise à jour de ce service ou de cette documentation justificative ne sera apportée. Pour une expérience optimale de Managed Blockchain AWS, nous vous recommandons d'utiliser Amazon Managed Blockchain (AMB).

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation du modèle AWS Blockchain pour Ethereum

Ethereum est un framework de blockchain qui exécute des contrats intelligents à l'aide de Solidity, un langage spécifique à Ethereum. Homestead est la version la plus récente d'Ethereum. Pour plus d'informations, consultez la documentation Ethereum Homestead et la documentation

Liens pour le lancement

Consultez Getting Started with AWS Blockchain Templates

Options Ethereum

Lorsque vous configurez le réseau Ethereum à l'aide du modèle, vous faites des choix qui déterminent les exigences suivantes :

Choix de la plateforme de conteneur

Les modèles AWS Blockchain Templates utilisent des conteneurs Docker stockés dans Amazon ECR pour déployer un logiciel de blockchain. Le modèle AWS Blockchain pour Ethereum propose deux options pour la plateforme de conteneurs :

ecs —Spécifie qu'Ethereum s'exécute sur un cluster Amazon ECS d' EC2instances Amazon.

docker-local —Spécifie qu'Ethereum s'exécute sur une seule instance. EC2

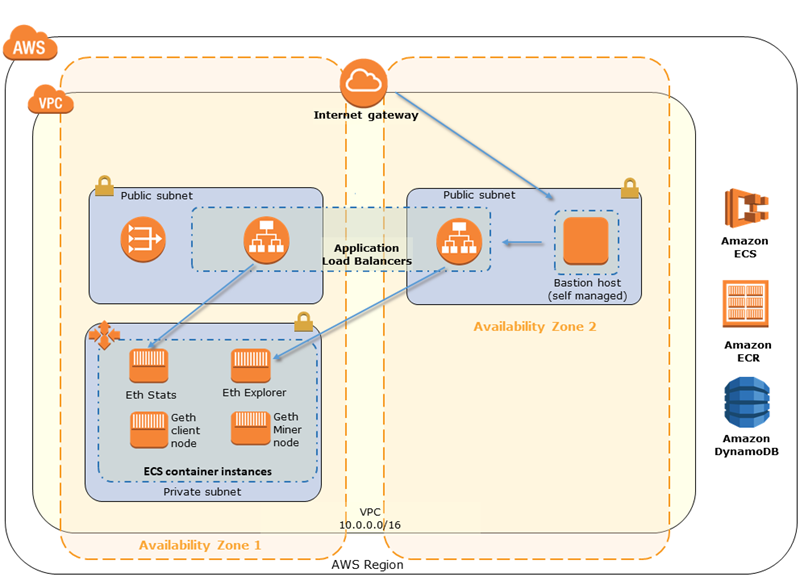

Utilisation de la plateforme de conteneurs Amazon ECS

Avec Amazon ECS, vous créez votre réseau Ethereum sur un cluster ECS composé de plusieurs EC2 instances, avec un Application Load Balancer et les ressources associées. Pour plus d'informations sur l'utilisation de la configuration Amazon ECS, consultez le Commencer à utiliser les modèles AWS Blockchain didacticiel.

Le schéma suivant illustre un réseau Ethereum créé à l'aide du modèle avec l'option de plateforme de conteneur ECS :

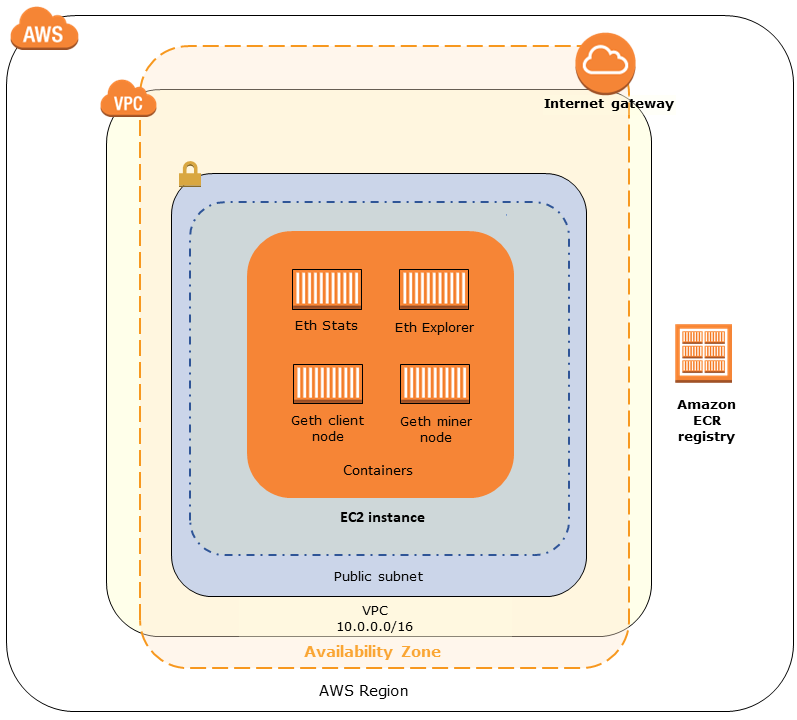

Utilisation de la plateforme Docker-Local

Vous pouvez également lancer des conteneurs Ethereum au sein d'une seule EC2 instance Amazon. Tous les conteneurs s'exécutent sur une seule EC2 instance. Il s'agit d'une configuration simplifiée.

Le schéma suivant illustre un réseau Ethereum créé à l'aide du modèle avec l'option docker-local container platform :

Choisir un réseau Ethereum privé ou public

Le choix d'une valeur d'ID réseau Ethereum autre que 1 à 4 crée des nœuds Ethereum privés qui s'exécutent dans un réseau que vous définissez, à l'aide de paramètres de réseau privé que vous spécifiez.

Lorsque vous choisissez un identifiant de réseau Ethereum compris entre 1 et 4, les nœuds Ethereum que vous créez sont joints au réseau public Ethereum. Vous pouvez ignorer les paramètres du réseau privé et leurs valeurs par défaut. Si vous choisissez de joindre des nœuds Ethereum au réseau Ethereum public, assurez-vous que les services appropriées de votre réseau sont accessibles via Internet.

Modification des comptes par défaut et de la phrase mnémonique

Une phrase mnémonique est un ensemble aléatoire de mots que vous pouvez utiliser pour générer des portefeuilles Ethereum (c'est-à-dire, des paires de clés privées/publiques) pour les comptes associés sur n'importe quel réseau. La phrase mnémonique peut être utilisée par les comptes associés pour accéder à Ether. Nous avons créé une phrase mnémonique par défaut associée aux comptes par défaut qu’utilise le modèle Ethereum.

Avertissement

Utilisez les comptes par défaut et la phrase mnémonique associée à des fins de test uniquement. N'envoyez pas de véritable ether à l'aide de l'ensemble de comptes par défaut, car quiconque ayant accès à la phrase mnémonique peut y accéder, ou le voler, à partir des comptes. Spécifiez plutôt des comptes personnalisés à des fins de production. La phrase mnémonique associée au compte par défaut est outdoor father modify clever trophy abandon vital feel portion grit evolve twist.

Prérequis

Lorsque vous configurez votre réseau Ethereum à l'aide du modèle AWS Blockchain pour Ethereum, les exigences minimales répertoriées ci-dessous doivent être satisfaites. Le modèle nécessite les AWS composants répertoriés pour chacune des catégories suivantes :

Rubriques

Conditions préalables pour accéder aux ressources Ethereum

| Prérequis | Pour la plateforme ECS | Pour Docker-Local |

|---|---|---|

|

Une paire de EC2 clés Amazon que vous pouvez utiliser pour accéder aux EC2 instances. Cette clé doit être dans la même région que le cluster ECS et autres ressources. |

✔ |

✔ |

|

Composant accessible sur Internet, tel qu'un hôte bastion ou un équilibreur de charge accessible sur Internet, avec une adresse interne à partir de laquelle le trafic est autorisé dans l'équilibreur de charge d'application. Ceci est requis avec la plateforme ECS, car le modèle crée un équilibreur de charge interne pour des raisons de sécurité. Cela est requis avec la plate-forme docker-local lorsque l' EC2 instance se trouve dans un sous-réseau privé, ce que nous recommandons. Pour de plus amples informations sur la configuration d'un hôte bastion, consultez Création d'un hôte bastion. |

✔ |

✔ (avec sous-réseau privé) |

Conditions préalables à l'IAM

| Prérequis | Pour la plateforme ECS | Pour Docker-Local |

|---|---|---|

|

Un principal IAM (utilisateur ou groupe) autorisé à utiliser tous les services associés. |

✔ |

✔ |

|

Un profil d' EC2 instance Amazon avec les autorisations appropriées permettant aux EC2 instances d'interagir avec d'autres services. Pour de plus amples informations, veuillez consulter To create an EC2 instance profile. |

✔ |

✔ |

|

Rôle IAM avec des autorisations permettant à Amazon ECS d'interagir avec d'autres services. Pour de plus amples informations, veuillez consulter Création des rôles et autorisations ECS. |

✔ |

Prérequis du groupe de sécurité

| Prérequis | Pour la plateforme ECS | Pour Docker-Local |

|---|---|---|

Un groupe de sécurité pour EC2 les instances, répondant aux exigences suivantes : |

✔ |

✔ |

|

✔ |

✔ |

|

✔ |

✔ |

|

✔ |

|

|

✔ |

|

|

Un groupe de sécurité de l'équilibreur de charge d'application, avec les conditions requises suivantes :

|

✔ |

Prérequis pour VPC

| Prérequis | Pour la plateforme ECS | Pour Docker-Local |

|---|---|---|

|

Une adresse IP élastique, utilisée pour accéder aux services Ethereum. |

✔ |

✔ |

|

Un sous-réseau pour exécuter des EC2 instances. Un sous-réseau privé est vivement recommandé. |

✔ |

✔ |

|

Deux sous-réseaux publiquement accessibles. Chaque sous-réseau doit se trouver dans des zones de disponibilité différentes les unes des autres, l'une d'entre elles se trouvant dans la même zone de disponibilité que le sous-réseau pour les EC2 instances. |

✔ |

Exemple d'autorisations IAM pour le profil d' EC2 instance et le rôle ECS

Vous spécifiez un ARN de profil d' EC2 instance comme l'un des paramètres lorsque vous utilisez le modèle. Si vous utilisez la plate-forme de conteneur ECS, vous spécifiez également un ARN de rôle ECS. Les politiques d'autorisation associées à ces rôles permettent aux ressources et aux instances AWS de votre cluster d'interagir avec d'autres ressources AWS. Pour plus d'informations, veuillez consulter Rôles IAM dans le Guide de l'utilisateur IAM. Utilisez les instructions de stratégie et les procédures ci-dessous comme point de départ pour créer des autorisations.

Exemple de politique d'autorisation pour le profil d' EC2 instance

La politique d'autorisation suivante décrit les actions autorisées pour le profil d' EC2 instance lorsque vous choisissez la plate-forme de conteneur ECS. Les mêmes instructions de stratégie peuvent être utilisées dans une plateforme de conteneur docker-local, avec les clés de contexte ecs supprimées pour limiter l'accès.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "ecs:CreateCluster", "ecs:DeregisterContainerInstance", "ecs:DiscoverPollEndpoint", "ecs:Poll", "ecs:RegisterContainerInstance", "ecs:StartTelemetrySession", "ecs:Submit*", "ecr:GetAuthorizationToken", "ecr:BatchCheckLayerAvailability", "ecr:GetDownloadUrlForLayer", "ecr:BatchGetImage", "logs:CreateLogStream", "logs:PutLogEvents", "dynamodb:BatchGetItem", "dynamodb:BatchWriteItem", "dynamodb:PutItem", "dynamodb:DeleteItem", "dynamodb:GetItem", "dynamodb:Scan", "dynamodb:Query", "dynamodb:UpdateItem" ], "Resource": "*" } ] }

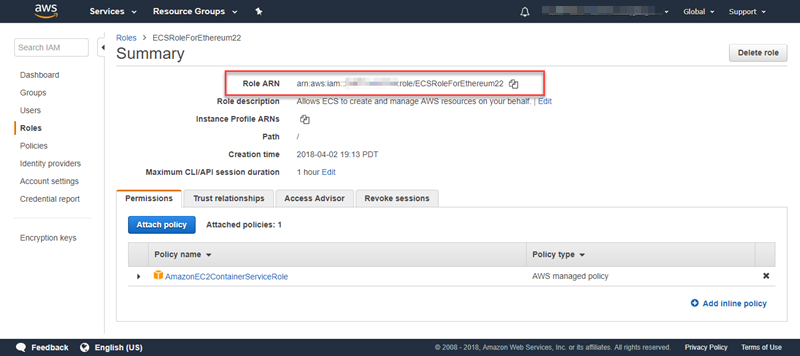

Création des rôles et autorisations ECS

Pour les autorisations associées au rôle ECS, nous vous recommandons de commencer par la politique d'EC2ContainerServiceRoleautorisation Amazon. Utilisez la procédure suivante pour créer un rôle et associer cette politique d'autorisation. Utilisez la console IAM pour afficher le plus grand nombre up-to-date d'autorisations de cette politique.

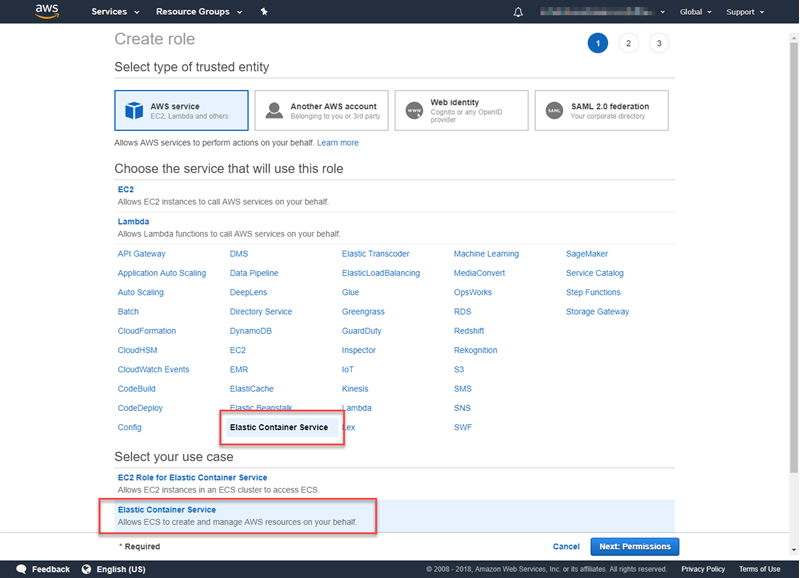

Pour créer le rôle IAM pour Amazon ECS

-

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, choisissez Rôles, puis Créer un rôle.

-

Sous Select type of trusted entity (Sélectionner le type d'entité de confiance), choisissez AWS service (Service AWS).

-

Sous Choisir le service qui utilisera ce rôle, choisissez Elastic Container Service.

-

Sous Select your use case (Sélectionnez votre cas d'utilisation), choisissez Elastic Container Service, Next:Permissions (Suivant : Autorisations).

-

Pour la politique d'autorisations, laissez la politique par défaut (Amazon EC2 ContainerServiceRole) sélectionnée et choisissez Next:Review.

-

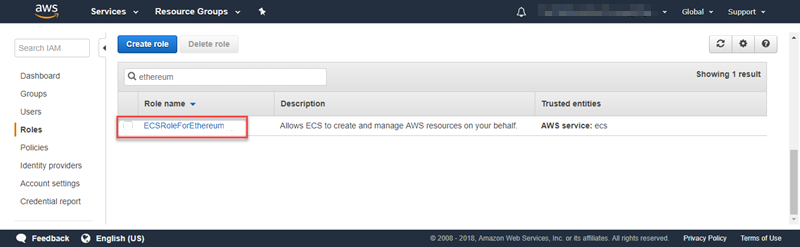

Dans Nom du rôle, entrez une valeur qui vous aide à identifier le rôle, telle que ECSRoleForEthereum. Pour Role Description (Description du rôle), saisissez un résumé. Notez le nom du rôle pour plus tard.

-

Sélectionnez Créer un rôle.

-

Sélectionnez le rôle que vous venez de créer dans la liste. Si votre compte comporte de nombreux rôles, vous pouvez rechercher le nom du rôle.

-

Copiez la valeur Role ARN (ARN du rôle) et enregistrez-la afin de pouvoir la copier à nouveau. Vous aurez besoin de cet ARN lorsque vous créerez le réseau Ethereum.

Connexion aux ressources Ethereum

Une fois que la pile racine que vous créez avec le modèle indique CREATE_COMPLETE, vous pouvez vous connecter aux ressources Ethereum à l'aide de la AWS CloudFormation console. Comment vous connecter dépend de la plateforme de conteneur que vous choisissez, ECS ou docker-local :

ECS —L'onglet Output de la pile racine fournit des liens vers les services exécutés sur l'Application Load Balancer. Ils ne URLs sont pas directement accessibles pour des raisons de sécurité. Pour vous connecter, vous pouvez configurer et utiliser un hôte bastion pour les connexions proxy avec celles-ci. Pour plus d’informations, consultez Connexions proxy utilisant un hôte Bastion ci-dessous.

docker-local —Vous vous connectez en utilisant l'adresse IP de l' EC2 instance hébergeant les services Ethereum, comme indiqué ci-dessous. Utilisez la EC2 console pour rechercher

ec2-IP-addressl'instance créée par le modèle.EthStats—Utilisez http ://

ec2-IP-addressEthExplorer—Utilisez http : //:8080

ec2-IP-addressEthJsonRpc—Utilisez http : //:8545

ec2-IP-address

Si vous avez spécifié un sous-réseau public pour l'Ethereum Network Subnet ID (ID sous-réseau Ethereum) (Liste de sous-réseaux VPC à utiliser dans le modèle), vous pouvez vous connecter directement. Votre client doit être une source fiable de trafic entrant pour SSH (port 22), ainsi que pour les ports répertoriés. Ceci est déterminé par le groupe EC2 de sécurité que vous avez spécifié à l'aide du modèle AWS Blockchain pour Ethereum.

Si vous avez spécifié un sous-réseau privé, vous pouvez configurer et utiliser un hôte bastion pour les connexions proxy à ces adresses. Pour plus d’informations, consultez Connexions proxy utilisant un hôte Bastion ci-dessous.

Connexions proxy utilisant un hôte Bastion

Dans certaines configurations, les services Ethereum peuvent ne pas être accessibles au public. Dans ces cas, vous pouvez vous connecter aux ressources Ethereum via un hôte bastion. Pour plus d'informations sur les hôtes bastion, consultez Architecture d'hôtes bastion Linux dans le guide Quick Start de l'hôte bastion Linux.

L'hôte du bastion est une EC2 instance. Assurez-vous que les conditions suivantes sont remplies :

L' EC2 instance de l'hôte Bastion se trouve dans un sous-réseau public sur lequel l'attribution automatique d'une adresse IP publique est activée et qui possède une passerelle Internet.

L'hôte Bastion possède la paire de clés qui autorise les connexions SSH.

L'hôte Bastion est associé à un groupe de sécurité qui autorise le trafic SSH entrant en provenance des clients qui se connectent.

Le groupe de sécurité attribué aux hôtes Ethereum (par exemple, l'Application Load Balancer si ECS est la plate-forme de conteneur, ou l' EC2 instance hôte si docker-local est la plate-forme de conteneur) autorise le trafic entrant sur tous les ports en provenance de sources au sein du VPC.

Une fois qu'un hôte bastion est configuré, assurez-vous que les clients qui se connectent utilisent l'hôte bastion comme proxy. L'exemple suivant montre comment configurer une connexion proxy à l'aide de Mac OS. BastionIPRemplacez-le par l'adresse IP de l' EC2 instance hôte du bastion et par le fichier MySshKey.pem de paires de clés que vous avez copié sur l'hôte du bastion.

Sur la ligne de commande, tapez ce qui suit :

ssh -imySshKey.pemec2-user@BastionIP-D 9001

Cela configure la redirection de port pour le port 9001 sur la machine locale vers l'hôte Bastion.

Configurez ensuite votre navigateur ou votre système pour utiliser le proxy SOCKS pourlocalhost:9001. Par exemple, à l'aide de Mac OS, sélectionnez System Preferences (Préférences système), Network (Réseau), Advanced (Paramètres avancés), puis sélectionnez SOCKS proxy (Proxy SOCKS) et saisissez localhost:9001

Dans FoxyProxy Standard avec Chrome, sélectionnez Plus d'outils, Extensions. Sous FoxyProxy Standard, sélectionnez Détails, Options d'extension, Ajouter un nouveau proxy. Sélectionnez Manual Proxy Configuration (Configuration manuelle du proxy). Pour Host or IP Address (Hôte ou adresse IP), saisissez localhost et pour Port, saisissez 9001. Sélectionnez SOCKS proxy? (Proxy SOCKS ?), Save (Enregistrer).

Vous devriez maintenant être en mesure de vous connecter aux adresses d'hôte Ethereum répertoriées dans la sortie du modèle.