Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vérifiez l'identité et l'authenticité du HSM de votre cluster dans AWS CloudHSM (facultatif)

Pour initialiser votre cluster AWS CloudHSM, vous signez une demande de signature de certificat (CSR) générée par le premier module de sécurité matériel (HSM) du cluster. Avant cela, il se peut que vous vouliez vérifier l'identité et l'authenticité du HSM.

Note

Cette procédure est facultative. Cependant, elle fonctionne uniquement jusqu'à ce qu'un cluster soit initialisé. Une fois le cluster initialisé, vous ne pouvez pas utiliser ce processus pour obtenir les certificats ou vérifier les HSMs.

Pour vérifier l'identité du premier HSM de votre cluster, effectuez les étapes suivantes :

-

Obtenir les certificats et la demande CSR Au cours de cette étape, vous obtenez trois certificats et une demande CSR auprès du HSM. Vous obtenez également deux certificats racine, l'un du fabricant du matériel HSM AWS CloudHSM et l'autre du fabricant.

-

Vérifier les chaînes de certificats : au cours de cette étape, vous créez deux chaînes de certificats, l'une vers le certificat AWS CloudHSM racine et l'autre vers le certificat racine du fabricant. Ensuite, vous vérifiez le certificat HSM à l'aide de ces chaînes de certificats pour le déterminer AWS CloudHSM et le fabricant du matériel atteste de l'identité et de l'authenticité du HSM.

-

Comparer les clés publiques Au cours de cette étape, vous allez extraire et comparer les clés publiques incluses dans le certificat HSM et la demande CSR du cluster pour vérifier qu'elles sont identiques. Vous pourrez ainsi être certain que la demande CSR a été générée par un HSM authentique et de confiance.

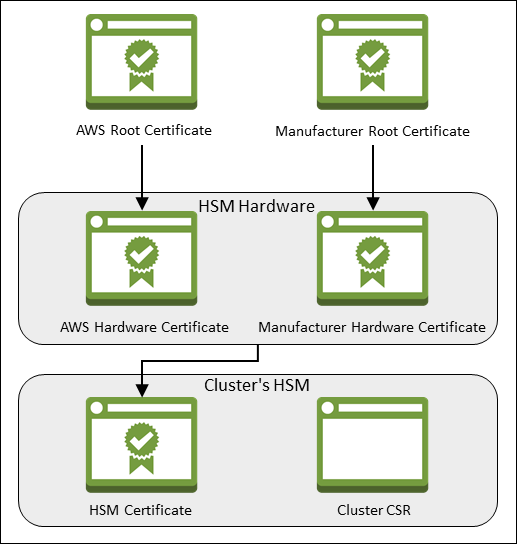

Le schéma suivant montre la demande CSR, les certificats et les relations qui les unissent. La liste suivante définit chaque certificat.

- AWS Certificat racine

-

C'est AWS CloudHSM le certificat racine.

- Certificat racine du fabricant

-

Il s'agit du certificat racine du fabricant du matériel.

- AWS Certificat de matériel

-

AWS CloudHSM a créé ce certificat lorsque le matériel HSM a été ajouté à la flotte. Ce certificat atteste que le matériel AWS CloudHSM est propriétaire.

- Certificat du fabricant du matériel

-

Le fabricant du matériel HSM a créé ce certificat lorsqu'il a fabriqué le matériel HSM. Ce certificat atteste que le fabricant a créé le matériel.

- Certificat HSM

-

Le certificat HSM est généré par le matériel validé FIPS lorsque vous créez le premier HSM du cluster. Ce certificat atteste que le matériel HSM a créé le HSM.

- CSR de cluster

-

Le premier HSM crée le cluster CSR. Lorsque vous vous connectez au cluster CSR, vous demandez le cluster. Ensuite, vous pouvez utiliser la CSR signée pour initialiser le cluster.

Étape 1. Obtention des certificats auprès du HSM

Pour vérifier l'identité et l'authenticité de votre HSM, commencez par obtenir une demande de signature de certificat et cinq certificats. Vous obtenez trois des certificats du HSM, ce que vous pouvez faire avec la AWS CloudHSM console

Étape 2. Obtention des certificats racine

Procédez comme suit pour obtenir les certificats racines pour AWS CloudHSM et le fabricant. Enregistrez les fichiers du certificat racine dans le répertoire contenant les fichiers de certificat CSR et HSM.

Pour obtenir les certificats racine AWS CloudHSM et ceux du fabricant

-

Téléchargez le certificat AWS CloudHSM racine : AWS_CloudHSM_Root-G1.zip

-

Téléchargez le certificat racine du fabricant adapté à votre type de HSM :

Note

Pour télécharger chaque certificat depuis sa page d'accueil, utilisez les liens suivants :

Vous devrez peut-être cliquer avec le bouton droit de la souris sur le lien Télécharger le certificat, puis choisir Enregistrer le lien sous... pour enregistrer le fichier de certificat.

-

Après avoir téléchargé le fichier, extrayez (décompressez) son contenu.

Étape 3. Vérification des chaînes de certificat

Au cours de cette étape, vous créez deux chaînes de certificats, l'une vers le certificat AWS CloudHSM racine et l'autre vers le certificat racine du fabricant. Utilisez ensuite OpenSSL pour vérifier le certificat HSM par rapport à chaque chaîne de certificats.

Pour créer les chaînes de certificats, ouvrez un shell Linux. Vous avez besoin d'OpenSSL, qui est disponible dans la plupart des shells Linux, et vous avez besoin du certificat racine et des fichiers de certificat HSM que vous avez téléchargés. Cependant, vous n'en avez pas besoin AWS CLI pour cette étape, et le shell n'a pas besoin d'être associé à votre AWS compte.

Pour vérifier le certificat HSM avec le certificat AWS CloudHSM racine

-

Naviguez vers le répertoire où vous avez enregistré le certificat racine et les fichiers de certificats HSM que vous avez téléchargés. Les commandes suivantes supposent que tous les certificats sont dans le répertoire actuel et qu'ils utilisent les noms de fichier par défaut.

Utilisez la commande suivante pour créer une chaîne de certificats qui inclut le certificat AWS matériel et le certificat AWS CloudHSM racine, dans cet ordre.

<cluster ID>Remplacez-le par l'ID du cluster que vous avez créé précédemment.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

Utilisez la commande OpenSSL suivante pour vérifier le certificat HSM avec la chaîne de certificat AWS .

<cluster ID>Remplacez-le par l'ID du cluster que vous avez créé précédemment.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Pour vérifier le certificat HSM avec le certificat racine du fabricant

-

Utilisez la commande suivante pour créer une chaîne de certificat qui inclut le certificat du matériel du fabricant, puis le certificat racine du fabricant.

<cluster ID>Remplacez-le par l'ID du cluster que vous avez créé précédemment.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

Utilisez la commande OpenSSL suivante pour vérifier le certificat HSM avec la chaîne de certificat du fabricant.

<cluster ID>Remplacez-le par l'ID du cluster que vous avez créé précédemment.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Étape 4 : Extraction et comparaison des clés publiques

Utilisez OpenSSL pour extraire et comparer les clés publiques incluses dans le certificat HSM et la demande de signature de certificat du cluster, et vérifier qu'elles sont identiques.

Pour comparer les clés publiques, utilisez votre shell Linux. Vous avez besoin d'OpenSSL, qui est disponible dans la plupart des shells Linux, mais vous n'en avez pas besoin AWS CLI pour cette étape. Il n'est pas nécessaire d'associer le shell à votre AWS compte.

Pour extraire et comparer les clés publiques

-

Utilisez la commande suivante pour extraire la clé publique du certificat HSM.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

Utilisez la commande suivante pour extraire la clé publique de la demande de signature de certificat du cluster.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

Utilisez la commande suivante pour comparer les clés publiques. Si les clés publiques sont identiques, la commande suivante ne donne aucun résultat.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

Une fois que vous avez vérifié l'identité et l'authenticité du HSM, passez à Initialiser le cluster.