Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Référence EC2 d'action Amazon

Vous utilisez une EC2 EC2 action Amazon pour déployer le code d'application dans votre flotte de déploiement. Votre flotte de déploiement peut être composée d'instances Amazon EC2 Linux ou de nœuds gérés par Linux SSM. L'agent SSM doit être installé sur vos instances.

Note

Cette action prend uniquement en charge les types d'instances Linux. La taille de flotte maximale prise en charge est de 500 instances.

L'action choisira un certain nombre d'instances en fonction d'un maximum spécifié. Les instances défaillantes des instances précédentes seront sélectionnées en premier. L'action ignorera le déploiement sur certaines instances si l'instance a déjà reçu le déploiement du même artefact d'entrée, par exemple dans le cas où l'action a échoué précédemment.

Note

Cette action n'est prise en charge que pour les pipelines de type V2.

Rubriques

Type d'action

-

Catégorie :

Deploy -

Propriétaire :

AWS -

Fournisseur :

EC2 -

Version :

1

Paramètres de configuration

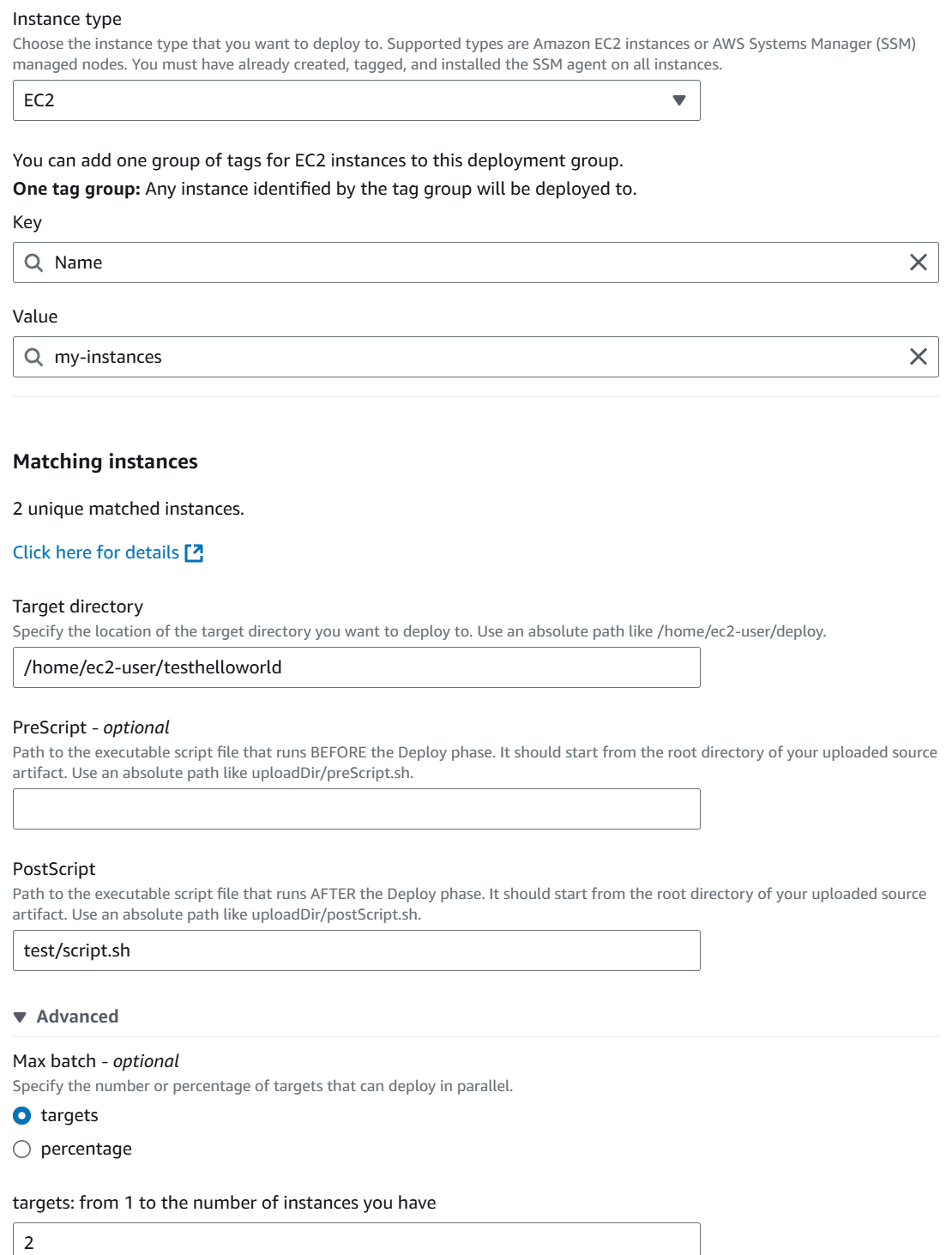

- InstanceTagKey

-

Obligatoire : oui

La clé de balise des instances que vous avez créées sur Amazon EC2, telles que

Name. - InstanceTagValue

-

Obligatoire : non

La valeur de balise des instances que vous avez créées sur Amazon EC2, telles que

my-instances.Lorsque cette valeur n'est pas spécifiée, toutes les instances associées InstanceTagKeyseront mises en correspondance.

- InstanceType

-

Obligatoire : oui

Type d'instances ou de nœuds SSM créés dans Amazon EC2. Les valeurs valides sont

EC2etSSM_MANAGED_NODE.Vous devez avoir déjà créé, balisé et installé l'agent SSM sur toutes les instances.

Note

Lorsque vous créez l'instance, vous créez ou utilisez un rôle d' EC2instance existant. Pour éviter les

Access Deniederreurs, vous devez ajouter des autorisations de compartiment S3 au rôle d'instance afin de donner à l'instance des autorisations d'accès au compartiment d' CodePipeline artefacts. Créez un rôle par défaut ou mettez à jour votre rôle existant avec l's3:GetObjectautorisation limitée au compartiment d'artefacts correspondant à la région de votre pipeline. - TargetDirectory

-

Obligatoire : Oui (si le script est spécifié)

Le répertoire à utiliser sur votre EC2 instance Amazon pour exécuter des scripts.

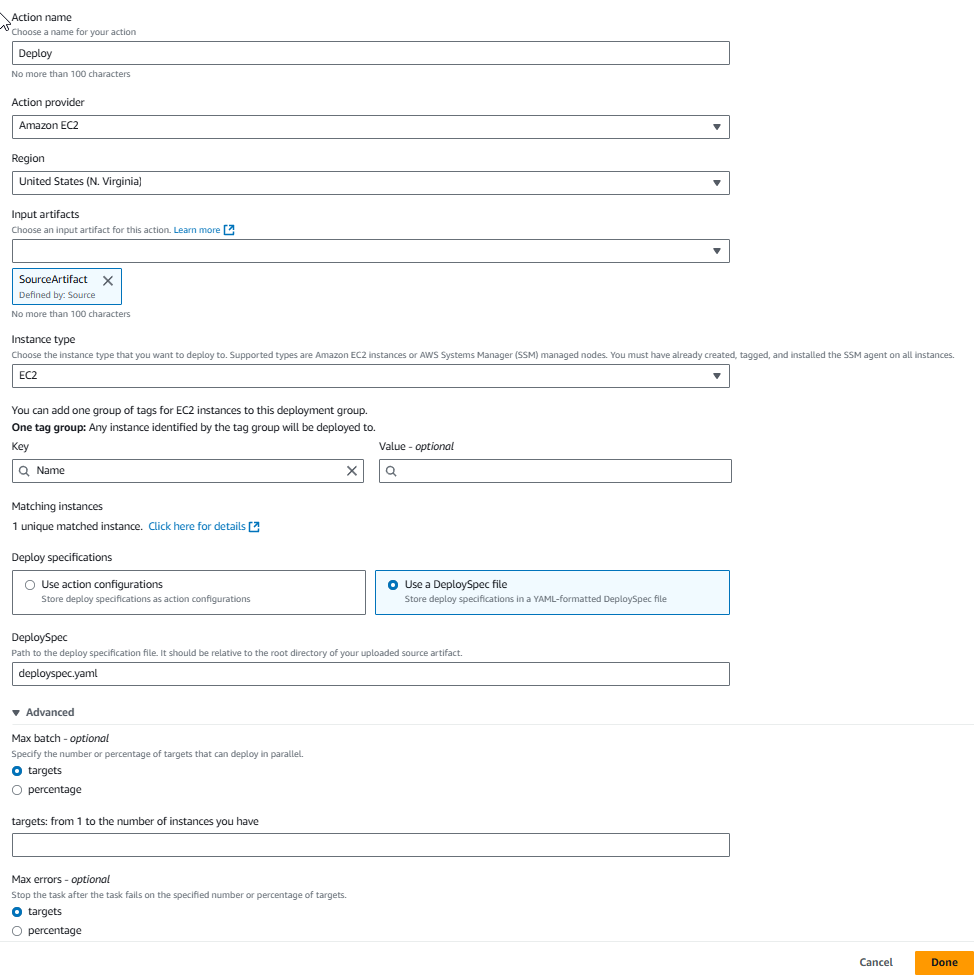

- DeploySpec

-

Obligatoire : Oui (si la spécification de déploiement est spécifiée)

Le fichier à utiliser pour configurer les événements de déploiement, d'installation et de cycle de vie. Pour obtenir des descriptions et des informations sur les champs de spécification de déploiement, consultezRéférence du fichier de spécifications du déploiement. Pour afficher une configuration d'action avec le fichier de spécifications de déploiement spécifié, consultez l'exemple dansDéclaration d'action avec exemple de spécification de déploiement.

- MaxBatch

-

Obligatoire : non

Le nombre maximum d'instances autorisées à être déployées en parallèle.

- MaxError

-

Obligatoire : non

Le nombre maximal d'erreurs d'instance autorisées pendant le déploiement.

- TargetGroupNameList

-

Obligatoire : non

Liste des noms de groupes cibles pour le déploiement. Vous devez déjà avoir créé les groupes cibles.

Les groupes cibles fournissent un ensemble d'instances pour traiter des demandes spécifiques. Si le groupe cible est spécifié, les instances seront supprimées du groupe cible avant le déploiement et réajoutées au groupe cible après le déploiement.

- PreScript

-

Obligatoire : non

Le script à exécuter avant la phase de déploiement de l'action.

- PostScript

-

Obligatoire : oui

Le script à exécuter après la phase de déploiement de l'action.

L'image suivante montre un exemple de page d'édition pour l'action dans laquelle l'option Utiliser les configurations d'action est sélectionnée.

L'image suivante montre un exemple de page d'édition pour l'action dans laquelle l'option Utiliser un DeploySpec fichier est sélectionnée.

Artefacts d'entrée

-

Nombre d'objets :

1 -

Description : les fichiers fournis, le cas échéant, pour prendre en charge les actions du script lors du déploiement.

Artefacts de sortie

-

Nombre d'objets :

0 -

Description : les artefacts de sortie ne s'appliquent pas à ce type d'action.

Politique des rôles de service et autorisations pour l'action de EC2 déploiement

Lors de l' CodePipeline exécution de l'action, le rôle de CodePipeline service nécessite les autorisations suivantes, définies de manière appropriée pour l'accès avec le moins de privilèges.

Enregistrez les groupes de votre pipeline dans CloudWatch des journaux

Lorsque l'action est CodePipeline exécutée, CodePipeline crée un groupe de journaux en utilisant le nom du pipeline comme suit. Cela vous permet de limiter les autorisations de journalisation des ressources en utilisant le nom du pipeline.

/aws/codepipeline/MyPipelineName

Les autorisations de journalisation suivantes sont incluses dans les mises à jour ci-dessus pour le rôle de service.

-

journaux : CreateLogGroup

-

journaux : CreateLogStream

-

journaux : PutLogEvents

Pour afficher les journaux dans la console à l'aide de la page de dialogue des détails de l'action, l'autorisation d'afficher les journaux doit être ajoutée au rôle de console. Pour plus d'informations, consultez l'exemple de politique d'autorisation de console dansAutorisations requises pour consulter les journaux de calcul dans la CodePipeline console.

Politique des rôles de service et autorisations pour les CloudWatch journaux

Lorsque l'action est CodePipeline exécutée, CodePipeline crée un groupe de journaux en utilisant le nom du pipeline comme suit. Cela vous permet de limiter les autorisations de journalisation des ressources en utilisant le nom du pipeline.

/aws/codepipeline/MyPipelineName

Pour afficher les journaux dans la console à l'aide de la page de dialogue des détails de l'action, l'autorisation d'afficher les journaux doit être ajoutée au rôle de console. Pour plus d'informations, consultez l'exemple de politique d'autorisation de console dansAutorisations requises pour consulter les journaux de calcul dans la CodePipeline console.

Référence du fichier de spécifications du déploiement

Lorsque l'action est CodePipeline exécutée, vous pouvez spécifier un fichier de spécifications pour configurer le déploiement sur vos instances. Le fichier de spécifications de déploiement indique les éléments à installer et les hooks d'événements du cycle de vie à exécuter en réponse aux événements du cycle de vie du déploiement. Le fichier de spécifications de déploiement est toujours au format YAML. Le fichier de spécifications de déploiement est utilisé pour :

-

mapper les fichiers sources figurant dans votre révision d'application vers leurs destinations sur l'instance ;

-

spécifier des autorisations personnalisées pour les fichiers déployés ;

-

spécifier les scripts à exécuter sur chaque instance à diverses étapes du processus de déploiement.

Le fichier de spécifications de déploiement prend en charge les paramètres de configuration de déploiement spécifiques pris en charge CodeDeploy par le AppSpec fichier. Vous pouvez utiliser votre AppSpec fichier existant directement, et tous les paramètres non pris en charge seront ignorés. Pour plus d'informations sur le AppSpec fichier dans CodeDeploy, consultez la référence du fichier de spécification de l'application dans le guide de CodeDeployl'utilisateur.

Les paramètres de déploiement des fichiers sont spécifiés comme suit.

-

files- Le fichier de spécifications de déploiement désigne lessource:etdestination:pour les fichiers de déploiement. -

scripts- Les événements scriptés pour le déploiement. Deux événements sont pris en charge :BeforeDeployetAfterDeploy. -

hooks- Le cycle de vie dépend de l'événement. Les crochets suivants sont pris en charge :ApplicationStopBeforeInstall,AfterInstall,ApplicationStart, etValidateService.Note

Le paramètre hooks est disponible pour des raisons de AppSpec compatibilité avec CodeDeploy et n'est disponible que dans la version 0.0 (AppSpec format). Pour ce format, je CodePipeline ferai de mon mieux pour cartographier les événements.

Un espacement YAML correct doit être utilisé dans le fichier de spécifications ; dans le cas contraire, une erreur est générée si les emplacements et le nombre d'espaces dans un fichier de spécifications de déploiement ne sont pas corrects. Pour plus d'informations sur l'espacement, consultez la spécification YAML

Vous trouverez ci-dessous un exemple de fichier de spécifications de déploiement.

version: 0.1 files: - source: /index.html destination: /var/www/html/ scripts: BeforeDeploy: - location: scripts/install_dependencies timeout: 300 runas: myuser AfterDeploy: - location: scripts/start_server timeout: 300 runas: myuser

Pour afficher une configuration d'action avec le fichier de spécifications de déploiement spécifié, consultez l'exemple dansDéclaration d'action avec exemple de spécification de déploiement.

Déclaration d'action

Déclaration d'action avec exemple de spécification de déploiement

Consultez aussi

Les ressources connexes suivantes peuvent s'avérer utiles dans le cadre de l'utilisation de cette action.

-

Tutoriel : Déployez sur EC2 des instances Amazon avec CodePipeline— Ce didacticiel vous explique comment créer une EC2 instance dans laquelle vous allez déployer un fichier script, ainsi que créer le pipeline à l'aide de cette EC2 action.

-

EC2 L'action de déploiement échoue avec un message d'erreur No such file— Cette rubrique décrit la résolution des problèmes liés aux erreurs de fichier introuvable associées à cette EC2 action.