Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étape 2 : préparer votre AWS Managed Microsoft AD

Préparons maintenant votre Microsoft AD AWS géré pour la relation de confiance. Une grande partie des étapes suivantes est quasi-identique aux opérations que vous venez d'effectuer pour votre domaine autogéré. Toutefois, cette fois, vous travaillez avec votre AWS Managed Microsoft AD.

Configuration de vos groupes de sécurité et sous-réseaux VPC

Vous devez autoriser le trafic de votre réseau autogéré vers le VPC contenant votre Microsoft AD AWS géré. Pour ce faire, vous devez vous assurer que les règles ACLs associées aux sous-réseaux utilisés pour déployer votre AWS Managed Microsoft AD et les règles de groupe de sécurité configurées sur vos contrôleurs de domaine autorisent le trafic requis pour soutenir les approbations.

Les exigences relatives aux ports varient en fonction de la version de Windows Server utilisée par vos contrôleurs de domaine et les services ou applications qui utiliseront l'approbation. Dans le cadre de ce didacticiel, vous devez ouvrir les ports suivants :

Entrant

TCP/UDP 53 ‑ DNS

TCP/UDP 88 ‑ Authentification Kerberos

UDP 123 - NTP

TCP 135 - RPC

TCP/UDP 389 ‑ LDAP

TCP/UDP 445 - SMB

-

TCP/UDP 464 ‑ Authentification Kerberos

TCP 636 - LDAPS (LDAP sur TLS/SSL)

TCP 3268-3269 - Catalogue global

-

TCP/UDP 49152-65535 - Ports éphémères pour RPC

Note

SMBv1 n'est plus pris en charge.

Sortant

ALL

Note

Il s'agit des ports minimum nécessaires pour connecter le VPC et l'annuaire autogéré. Votre configuration spécifique peut nécessiter l'ouverture de ports supplémentaires.

Pour configurer les règles sortantes et entrantes de votre contrôleur de domaine Microsoft AD AWS géré

-

Revenez à la console AWS Directory Service

. Dans la liste des annuaires, notez l'ID du répertoire de votre annuaire Microsoft AD AWS géré. Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

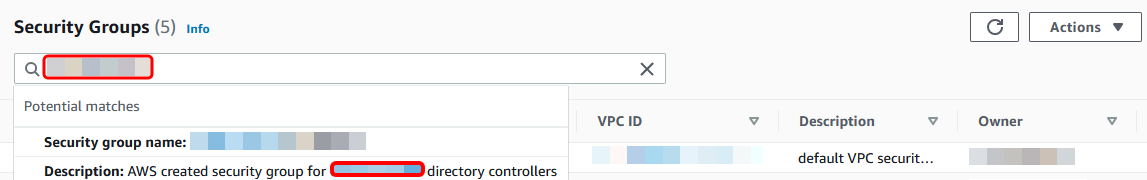

Dans le panneau de navigation, choisissez Groupes de sécurité.

-

Utilisez le champ de recherche pour rechercher votre ID d'annuaire Microsoft AD AWS géré. Dans les résultats de recherche, sélectionnez le groupe de sécurité avec la description

AWS created security group for.yourdirectoryIDdirectory controllers

-

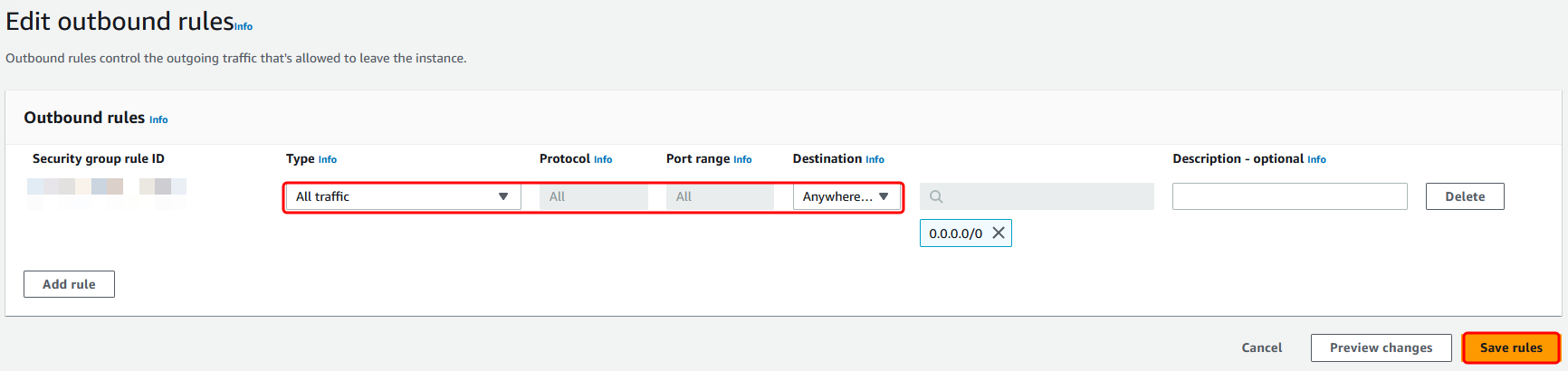

Accédez à l'onglet Outbound Rules de ce groupe de sécurité. Choisissez Modifier les règles sortantes, puis Ajouter une règle. Pour la nouvelle règle, saisissez les valeurs suivantes :

-

Type : ALL Traffic

-

Protocole : ALL

-

La Destination détermine le trafic qui peut quitter vos contrôleurs de domaine et où il peut aller. Indiquez une adresse IP unique ou une plage d'adresses IP dans une notation CIDR (par exemple, 203.0.113.5/32). Vous pouvez également indiquer le nom ou l'ID d'un autre groupe de sécurité dans la même région. Pour de plus amples informations, veuillez consulter Comprenez la configuration et l'utilisation AWS des groupes de sécurité de votre annuaire.

-

-

Sélectionnez Enregistrer la règle.

Vérification de l'activation de l'authentification préalable Kerberos

Vous voulez maintenant vérifier que la pré-authentification Kerberos est également activée pour les utilisateurs de votre Microsoft AD AWS géré. Il s'agit du même processus que celui que vous venez d'effectuer pour votre annuaire autogéré. Il s'agit de la valeur par défaut, mais nous allons vérifier que rien n'a changé.

Pour afficher les paramètres Kerberos utilisateur

-

Connectez-vous à une instance membre de votre annuaire Microsoft AD AWS géré en utilisant soit le compte correspondant au AWS Compte administrateur Microsoft AD géré et autorisations de groupe domaine, soit un compte auquel des autorisations ont été déléguées pour gérer les utilisateurs du domaine.

-

Si ce n'est pas encore fait, installez les outils Utilisateurs et ordinateurs Active Directory et DNS. Découvrez comment installer ces outils dans Installation des outils d'administration Active Directory pour Microsoft AD AWS géré.

-

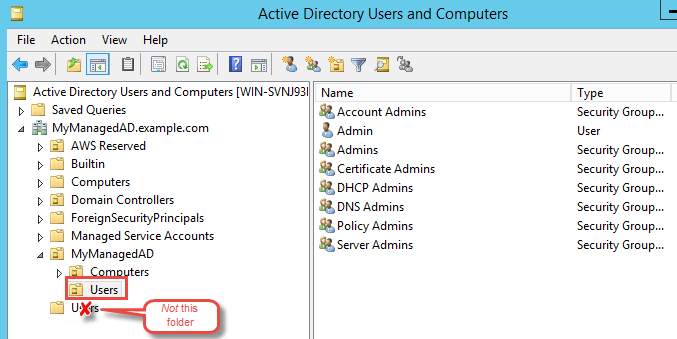

Ouvrez le Gestionnaire de serveur. Dans le menu Tools, choisissez Active Directory Users and Computers.

-

Choisissez le dossier Users dans votre domaine. Notez qu'il s'agit du dossier Users sous votre nom NetBIOS, et non du dossier Users sous le nom de domaine complet (FQDN).

Dans la liste des utilisateurs, cliquez avec le bouton droit sur un utilisateur, puis choisissez Properties (Propriétés).

-

Choisissez l'onglet Account. Dans la liste Account options, vérifiez que l'option Do not require Kerberos preauthentication n'est pas cochée.

Étape suivante

Étape 3 : créer la relation d'approbation