Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Partage des instantanés du cluster Amazon DocumentDB

À l'aide d'Amazon DocumentDB, vous pouvez partager un instantané de cluster manuel de la manière suivante :

Le partage manuel d'un instantané de cluster, qu'il soit chiffré ou non, permet aux AWS comptes autorisés de copier l'instantané.

Le partage manuel d'un instantané de cluster, qu'il soit chiffré ou non, permet aux AWS comptes autorisés de restaurer directement un cluster à partir de l'instantané au lieu d'en prendre une copie et de le restaurer à partir de celui-ci.

Note

Pour partager un instantané de cluster automatisé, créez un instantané de cluster manuel en copiant l'instantané automatique, puis partagez cette copie. Ce processus s'applique également aux ressources générées par AWS Backup.

Vous pouvez partager un instantané manuel avec un maximum de 20 autres personnes Comptes AWS. Vous pouvez également partager un instantané manuel non chiffré marqué comme public ; il est ainsi accessible à tous les comptes . Lors du partage d'un instantané marqué comme public, assurez-vous de n'inclure aucune information privée dans vos instantanés publics.

Lorsque vous partagez des instantanés manuels avec d'autres Comptes AWS utilisateurs et que vous restaurez un cluster à partir d'un instantané partagé à l' AWS CLI aide de l'API Amazon DocumentDB, vous devez spécifier le nom de ressource Amazon (ARN) du cliché partagé comme identifiant d'instantané.

Partage d'un instantané chiffré

Les restrictions suivantes s'appliquent au partage d'instantanés chiffrés :

-

Vous ne pouvez pas partager des instantanés chiffrés marqués comme publics.

-

Vous ne pouvez pas partager un instantané chiffré à l'aide de la clé de AWS KMS chiffrement par défaut du compte qui a partagé l'instantané.

Suivez les étapes ci-après pour partager des instantanés chiffrés.

-

Partagez la clé de chiffrement AWS Key Management Service (AWS KMS) qui a été utilisée pour chiffrer l'instantané avec tous les comptes auxquels vous souhaitez accéder à l'instantané.

Vous pouvez partager des clés de AWS KMS chiffrement avec d'autres AWS comptes en ajoutant les autres comptes à la politique des AWS KMS clés. Pour plus de détails sur la mise à jour d'une politique clé, consultez la section Utilisation des politiques clés dans AWS KMS dans le Guide du AWS Key Management Service développeur. Pour obtenir un exemple de création d'une stratégie de clé, consultez Création d'une politique IAM pour permettre la copie d'un instantané chiffré plus loin dans cette rubrique.

-

Utilisez le AWS CLI, comme indiqué ci-dessous, pour partager l'instantané chiffré avec les autres comptes.

Autoriser l'accès à une clé AWS KMS de chiffrement

Pour Compte AWS qu'un autre puisse copier un instantané chiffré partagé depuis votre compte, le compte avec lequel vous partagez votre instantané doit avoir accès à la AWS KMS clé qui a chiffré l'instantané. Pour autoriser un autre compte à accéder à une AWS KMS clé, mettez à jour la politique de AWS KMS clé pour la clé avec l'ARN du compte que vous partagez en tant que principal dans la politique de AWS KMS clé. Autorisez ensuite l'action kms:CreateGrant.

Une fois que vous avez accordé à un compte l'accès à votre clé de AWS KMS chiffrement, pour copier votre instantané chiffré, ce compte doit créer un utilisateur AWS Identity and Access Management (IAM) s'il n'en possède pas déjà un. En outre, ce compte doit également associer une politique IAM à cet utilisateur IAM lui permettant de copier un instantané chiffré à l'aide de votre AWS KMS clé. Le compte doit être un utilisateur IAM et ne peut pas être une Compte AWS identité root en raison de restrictions de AWS KMS sécurité.

Dans l'exemple de politique de clé suivant, l'utilisateur 123451234512 est le propriétaire de la clé de chiffrement. AWS KMS L'utilisateur 123456789012 est le compte avec lequel la clé est partagée. Cette politique clé mise à jour permet au compte d'accéder à la AWS KMS clé. Pour ce faire, il inclut l'ARN de l' Compte AWS identité racine de l'utilisateur 123456789012 en tant que principal de la politique et en autorisant l'action. kms:CreateGrant

Création d'une politique IAM pour permettre la copie d'un instantané chiffré

Lorsque l'utilisateur externe Compte AWS a accès à votre AWS KMS clé, le propriétaire de ce compte peut créer une politique permettant à un utilisateur IAM créé pour le compte de copier un instantané chiffré avec cette AWS KMS clé.

L'exemple suivant montre une politique qui peut être attachée à un utilisateur IAM pour Compte AWS 123456789012. La politique permet à l'utilisateur IAM de copier un instantané partagé à partir du compte 123451234512 qui a été chiffré avec la clé AWS KMS dans c989c1dd-a3f2-4a5d-8d96-e793d082ab26 la région us-west-2.

Pour plus de détails sur la mise à jour d'une politique clé, consultez la section Utilisation des politiques clés AWS KMS dans le guide du AWS Key Management Service développeur.

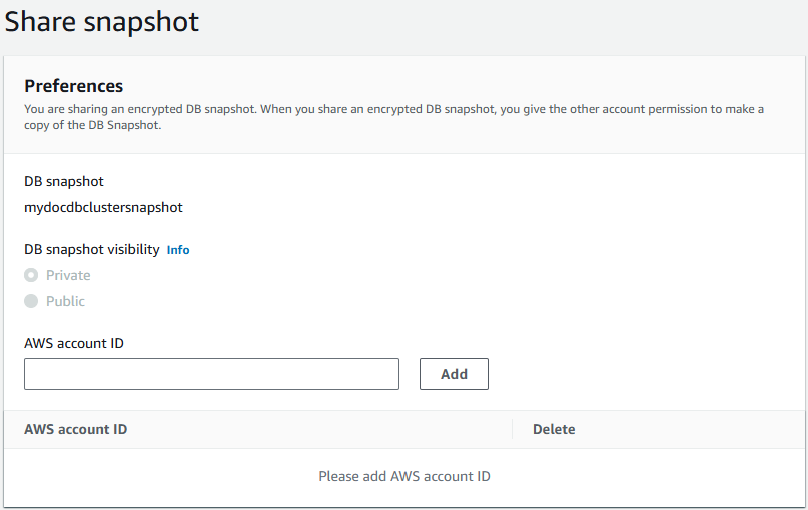

Partage d'un instantané

Vous pouvez partager un instantané de cluster manuel Amazon DocumentDB (ou une copie d'un instantané automatique) à l'aide du AWS Management Console ou du : AWS CLI