Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Mise à jour de vos certificats TLS Amazon DocumentDB

Rubriques

Le certificat d'autorité de certification (CA) pour les clusters Amazon DocumentDB a été mis à jour en août 2024. Si vous utilisez des clusters Amazon DocumentDB avec le protocole TLS (Transport Layer Security) activé (paramètre par défaut) et que vous n'avez pas alterné vos certificats d'application client et de serveur, les étapes suivantes sont nécessaires pour atténuer les problèmes de connectivité entre votre application et vos clusters Amazon DocumentDB.

Les certificats de l'autorité de certification et du serveur ont été mis à jour dans le cadre des meilleures pratiques de maintenance et de sécurité standard pour Amazon DocumentDB. Les applications clientes doivent ajouter les nouveaux certificats CA à leurs magasins de confiance, et les instances Amazon DocumentDB existantes doivent être mises à jour pour utiliser les nouveaux certificats CA avant cette date d'expiration.

Mise à jour de votre application et de votre cluster Amazon DocumentDB

Suivez les étapes de cette section pour mettre à jour votre ensemble de certificats d'autorité de certification de votre application (Étape 1) et les certificats de serveur de votre cluster (Étape 2). Avant d'appliquer les modifications à vos environnements de production, nous vous recommandons fortement de tester ces étapes dans un environnement de développement ou de transit.

Note

Vous devez effectuer les étapes 1 et 2 pour chacune des étapes Région AWS dans lesquelles vous avez des clusters Amazon DocumentDB.

Étape 1 : Téléchargez le nouveau certificat d'autorité de certification et mettez à jour votre application

Téléchargez le nouveau certificat CA et mettez à jour votre application pour utiliser le nouveau certificat CA afin de créer des connexions TLS avec Amazon DocumentDB. Téléchargez le nouveau lot de certificats CA à partir de https://truststore.pki.rds.amazonaws.com/global/global-bundle.pemglobal-bundle.pem.

Note

Si vous accédez au keystore qui contient à la fois l'ancien certificat CA (rds-ca-2019-root.pem) et les nouveaux certificats CA (rds-ca-rsa2048-g1,,rds-ca-ecc384-g1)rds-ca-rsa4096-g1, vérifiez que le keystore est sélectionné. global-bundle

wget https://truststore.pki.rds.amazonaws.com/global/global-bundle.pem

Ensuite, mettez à jour vos applications pour utiliser le nouveau lot de certificats. Le nouveau bundle CA contient à la fois l'ancien certificat CA (rds-ca-2019) et les nouveaux certificats CA (rds-ca-rsa2048-g1, 4096-g1, 384-g1). rds-ca-rsa rds-ca-ecc Le fait d'avoir les deux certificats d'autorité de certification dans le nouveau lot de l'autorité de certification vous permet de mettre à jour votre application et votre cluster en deux étapes.

Pour les applications Java, vous devez créer un nouveau trust store avec le nouveau certificat CA. Pour obtenir des instructions, consultez l'onglet Java dans la Connexion avec TLS activé rubrique.

Pour vérifier que votre application utilise le dernier lot de certificats de l'autorité de certification, veuillez consulter Comment puis-je être sûr d'utiliser le tout dernier pack CA ?. Si vous utilisez déjà le dernier lot de certificats de l'autorité de certification dans votre application, vous pouvez passer à l'étape 2.

Pour obtenir des exemples d'utilisation d'une offre groupée CA avec votre application, consultez chiffrement des données en transit et Connexion avec TLS activé.

Note

Actuellement, le pilote MongoDB Go 1.2.1 accepte uniquement un certificat de serveur d'autorité de certification dans sslcertificateauthorityfile. Veuillez consulter Connexion avec TLS activé pour vous connecter à Amazon DocumentDB à l'aide de Go lorsque TLS est activé.

Étape 2 : Mettre à jour le certificat du serveur

Une fois que l'application a été mise à jour pour utiliser le nouveau bundle CA, l'étape suivante consiste à mettre à jour le certificat du serveur en modifiant chaque instance d'un cluster Amazon DocumentDB. Pour modifier les instances afin qu’elles utilisent le nouveau certificat de serveur, consultez les instructions suivantes.

Amazon DocumentDB fournit les éléments suivants CAs pour signer le certificat de serveur de base de données pour une instance de base de données :

-

rds-ca-ecc384-g1 —Utilise une autorité de certification avec un algorithme de clé privée et un algorithme de signature ECC 384. SHA384 Cette autorité de certification prend en charge la rotation automatique des certificats de serveur. Ceci n'est pris en charge que sur Amazon DocumentDB 4.0 et 5.0.

-

rds-ca-rsa2048-g1 —Utilise une autorité de certification avec l'algorithme de clé privée et l'algorithme de signature RSA 2048 dans la plupart des SHA256 régions. AWS Cette autorité de certification prend en charge la rotation automatique des certificats de serveur.

-

rds-ca-rsa4096-g1 —Utilise une autorité de certification avec l'algorithme de clé privée et l'algorithme de signature RSA 4096. SHA384 Cette autorité de certification prend en charge la rotation automatique des certificats de serveur.

Ces certificats de CA sont inclus dans la solution groupée de certificats régionaux et mondiaux. Lorsque vous utilisez l'autorité de certification rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1 ou rds-ca-ecc 384-g1 avec une base de données, Amazon DocumentDB gère le certificat du serveur de base de données sur la base de données. Amazon DocumentDB fait automatiquement pivoter le certificat du serveur de base de données avant son expiration.

Note

Amazon DocumentDB ne nécessite pas de redémarrage pour la rotation des certificats si votre cluster s'exécute sur les versions de correctif du moteur suivantes :

Amazon DocumentDB 3.6 : 1.0.208662 ou version ultérieure

Amazon DocumentDB 4.0 : 2.0.10179 ou version ultérieure

Amazon DocumentDB 5.0 : 3.0.4780 ou version ultérieure

Vous pouvez déterminer la version actuelle du correctif du moteur Amazon DocumentDB en exécutant la commande suivante : db.runCommand({getEngineVersion: 1})

Avant de mettre à jour le certificat du serveur, assurez-vous d'avoir terminéÉtape 1.

Rotation automatique du certificat de serveur

Amazon DocumentDB prend en charge la rotation automatique des certificats de serveur. Le certificat de serveur est le certificat feuille délivré à chaque instance de cluster. Contrairement aux certificats de l'autorité de certification racine, les certificats de serveur ont une courte durée de validité (12 mois) et Amazon DocumentDB gère automatiquement leur rotation sans aucune action de votre part. Amazon DocumentDB utilise la même autorité de certification racine pour cette rotation automatique. Vous n'avez donc pas besoin de télécharger un nouveau bundle d'autorités de certification.

Important

Lorsque vous vous connectez à votre cluster Amazon DocumentDB, nous vous recommandons de faire confiance au bundle CA racine plutôt que de vous fier directement à chaque certificat de serveur. Cela permettra d'éviter les erreurs de connexion après la rotation du certificat du serveur. Consultez Connexion avec TLS activé.

Amazon DocumentDB essaie de faire pivoter votre certificat de serveur pendant la période de maintenance de votre choix, à la demi-vie du certificat de serveur. Le nouveau certificat de serveur est valide pendant 12 mois.

Utilisez la describe-db-engine-versionsSupportsCertificateRotationWithoutRestartindicateur pour déterminer si la version du moteur prend en charge la rotation du certificat sans redémarrage.

Note

Amazon DocumentDB prend en charge la rotation des certificats de serveur sans redémarrage si votre cluster s'exécute sur les versions de correctif du moteur suivantes :

Amazon DocumentDB 3.6 : 1.0.208662 ou version ultérieure

Amazon DocumentDB 4.0 : 2.0.10179 ou version ultérieure

Amazon DocumentDB 5.0 : 3.0.4780 ou version ultérieure

Vous pouvez déterminer la version actuelle du correctif du moteur Amazon DocumentDB en exécutant cette commande :. db.runCommand({getEngineVersion: 1})

Si vous utilisez une ancienne version du correctif du moteur, Amazon DocumentDB effectuera une rotation du certificat de serveur et planifiera un événement de redémarrage de la base de données pendant la période de maintenance de votre choix.

Résolution des problèmes

Si vous rencontrez des problèmes de connexion à votre cluster dans le cadre de la rotation du certificat, nous vous suggérons de procéder comme suit :

-

Vérifiez que vos clients utilisent le dernier ensemble de certificats. Consultez Comment puis-je être sûr d'utiliser le tout dernier pack CA ?.

-

Vérifiez que vos instances utilisent le dernier certificat. Consultez Comment savoir laquelle de mes instances Amazon DocumentDB utilise l'ancien ou le nouveau certificat de serveur ?.

-

Vérifiez que la dernière autorité de certification est utilisée par votre application. Certains pilotes, comme Java et Go, nécessitent un code supplémentaire pour importer plusieurs certificats à partir d'un ensemble de certificats vers le magasin de confiance. Pour plus d'informations sur la connexion à Amazon DocumentDB via TLS, consultez. Connexion par programmation à Amazon DocumentDB

-

Contactez le support. Si vous avez des questions ou des problèmes, contactez Support

.

Questions fréquentes (FAQ)

Voici les réponses à certaines questions courantes concernant les certificats TLS.

Que faire si j'ai des questions ou des problèmes ?

Si vous avez des questions ou des problèmes, contactez Support

Comment savoir si j'utilise le protocole TLS pour me connecter à mon cluster Amazon DocumentDB ?

Vous pouvez déterminer si votre cluster utilise TLS en examinant le paramètre tls du groupe de paramètres de cluster de votre cluster. Si le paramètre tls est défini sur enabled, vous utilisez le certificat TLS pour vous connecter à votre cluster. Pour de plus amples informations, veuillez consulter Gestion des groupes de paramètres du cluster Amazon DocumentDB.

Pourquoi mettez-vous à jour les certificats d'autorité de certification et de serveur ?

L'autorité de certification Amazon DocumentDB et les certificats de serveur sont mis à jour dans le cadre des meilleures pratiques de maintenance et de sécurité standard pour Amazon DocumentDB.

Que se passe-t-il si je ne prends aucune mesure avant la date d'expiration ?

Si vous utilisez le protocole TLS pour vous connecter à votre cluster Amazon DocumentDB avec un certificat CA expiré, vos applications connectées via TLS ne pourront plus communiquer avec le cluster Amazon DocumentDB.

Amazon DocumentDB ne fera pas automatiquement pivoter vos certificats de base de données avant leur expiration. Vous devez mettre à jour vos applications et vos clusters pour utiliser les nouveaux certificats CA avant ou après la date d'expiration.

Comment savoir laquelle de mes instances Amazon DocumentDB utilise l'ancien ou le nouveau certificat de serveur ?

Pour identifier les instances Amazon DocumentDB qui utilisent toujours l'ancien certificat de serveur, vous pouvez utiliser Amazon AWS Management Console DocumentDB ou le. AWS CLI

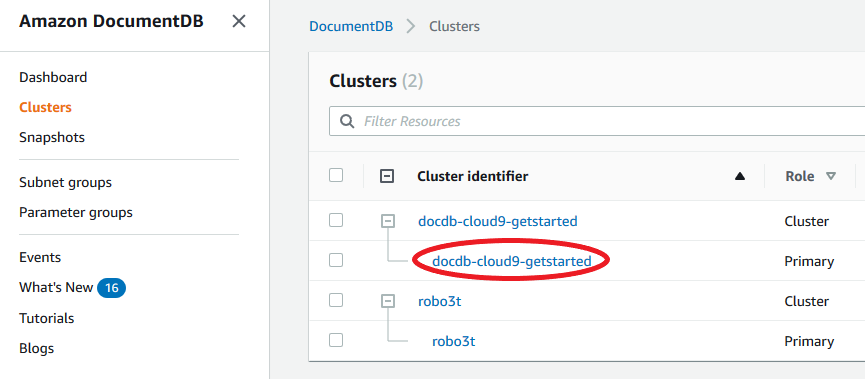

Pour identifier les instances de vos clusters qui utilisent l'ancien certificat

-

Dans la liste des régions située dans le coin supérieur droit de l'écran, choisissez celle Région AWS dans laquelle résident vos instances.

-

Dans le volet de navigation sur le côté gauche de la console, choisissez Clusters.

-

La colonne Autorité de certification (à l'extrême droite du tableau) indique les instances qui figurent toujours sur l'ancien certificat de serveur (

rds-ca-2019) et sur le nouveau certificat de serveur (rds-ca-rsa2048-g1).

Pour identifier les instances de vos clusters qui utilisent l'ancien certificat de serveur, utilisez la commande describe-db-clusters avec les éléments suivants.

aws docdb describe-db-instances \ --filters Name=engine,Values=docdb \ --query 'DBInstances[*].{CertificateVersion:CACertificateIdentifier,InstanceID:DBInstanceIdentifier}'

Comment modifier les instances individuelles de mon cluster Amazon DocumentDB pour mettre à jour le certificat du serveur ?

Nous vous recommandons de mettre à jour simultanément les certificats de serveur pour toutes les instances d'un cluster donné. Pour modifier les instances de votre cluster, vous pouvez utiliser la console ou l' AWS CLI.

Note

Vous devez avoir terminé l'Étape 1 avant de mettre à jour le certificat de serveur.

-

Dans la liste des régions située dans le coin supérieur droit de l'écran, choisissez celle Région AWS dans laquelle résident vos clusters.

-

Dans le volet de navigation sur le côté gauche de la console, choisissez Clusters.

-

La colonne Autorité de certification (à l'extrême droite du tableau) indique les instances qui figurent toujours sur l'ancien certificat de serveur (

rds-ca-2019). -

Dans le tableau Clusters, sous Identifiant du cluster, sélectionnez une instance à modifier.

-

Choisissez Actions, puis Modifier.

-

Sous Autorité de certification, sélectionnez le nouveau certificat de serveur (c.-à-d.,

rds-ca-rsa2048-g1) pour cette instance. -

Vous pouvez voir un résumé des modifications à la page suivante. Notez qu'il y a une alerte supplémentaire pour vous rappeler de vous assurer que votre application utilise le dernier pack CA de certificats avant de modifier l'instance afin d'éviter d'interrompre la connectivité.

-

Vous pouvez choisir d'appliquer la modification lors de votre prochaine fenêtre de maintenance ou de l'appliquer immédiatement.

-

Choisissez Modify instance (Modifier l'instance) pour terminer la mise à jour.

Procédez comme suit pour identifier et faire pivoter l'ancien certificat de serveur pour vos instances Amazon DocumentDB existantes à l'aide du. AWS CLI

-

Pour modifier immédiatement les instances, exécutez la commande suivante pour chaque instance du cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --apply-immediately -

Pour modifier les instances de vos clusters afin d'utiliser le nouveau certificat d'autorité de certification lors de la prochaine fenêtre de maintenance de votre cluster, exécutez la commande suivante pour chaque instance du cluster.

aws docdb modify-db-instance --db-instance-identifier<yourInstanceIdentifier>--ca-certificate-identifier rds-ca-rsa2048-g1 --no-apply-immediately

Que se passe-t-il si j'ajoute une nouvelle instance à un cluster existant ?

Toutes les nouvelles instances créées utilisent l'ancien certificat de serveur et nécessitent des connexions TLS à l'aide de l'ancien certificat d'autorité de certification. Toutes les nouvelles instances Amazon DocumentDB créées après le 25 janvier 2024 utiliseront par défaut le nouveau certificat rds-ca-rsa 2048-g1.

Que se passe-t-il s'il y a un remplacement d'instance ou un basculement sur incident sur mon cluster ?

S'il y a un remplacement d'instance dans votre cluster, la nouvelle instance créée continue d'utiliser le même certificat de serveur que celui que l'instance utilisait précédemment. Nous vous recommandons de mettre à jour les certificats de serveur pour toutes les instances en même temps. Si un basculement se produit dans le cluster, le certificat de serveur sur le nouveau serveur principal est utilisé.

Si je n'utilise pas TLS pour me connecter à mon cluster, dois-je toujours mettre à jour chacune de mes instances ?

Nous vous recommandons vivement d'activer le protocole TLS. Si vous n'activez pas le protocole TLS, nous vous recommandons tout de même de faire alterner les certificats sur vos instances Amazon DocumentDB au cas où vous envisageriez d'utiliser le protocole TLS pour vous connecter à vos clusters à l'avenir. Si vous n'avez jamais l'intention d'utiliser le protocole TLS pour vous connecter à vos clusters Amazon DocumentDB, aucune action n'est nécessaire.

Si je n'utilise pas TLS pour me connecter à mon cluster mais que je prévois de le faire à l'avenir, que dois-je faire ?

Si vous avez créé un cluster avant janvier 2024, suivez les étapes 1 et 2 de la section précédente pour vous assurer que votre application utilise le bundle CA mis à jour et que chaque instance Amazon DocumentDB utilise le dernier certificat de serveur. Si vous créez un cluster après le 25 janvier 2024, celui-ci disposera déjà du dernier certificat de serveur (rds-ca-rsa2048-g1). Pour vérifier que votre application utilise le dernier ensemble de certificats d'autorité de certification, consultez Si je n'utilise pas TLS pour me connecter à mon cluster, dois-je toujours mettre à jour chacune de mes instances ?.

La date limite peut-elle être prolongée au-delà d'août 2024 ?

Si vos applications se connectent via TLS, le délai ne peut pas être prolongé.

Comment puis-je être sûr d'utiliser le tout dernier pack CA ?

Pour vérifier que vous disposez du bundle le plus récent, utilisez la commande suivante. Pour exécuter cette commande, Java doit être installé et les outils Java doivent se trouver dans la variable PATH de votre shell. Pour plus d'informations, voir Utilisation de Java

keytool -printcert -v -file global-bundle.pem

keytool -printcert -v -file global-bundle.p7b

Pourquoi est-ce que je vois « RDS » dans le nom du groupe CA ?

Pour certaines fonctionnalités de gestion, telles que la gestion des certificats, Amazon DocumentDB utilise une technologie opérationnelle partagée avec Amazon Relational Database Service (Amazon RDS).

Quand le nouveau certificat expirera-t-il ?

Le nouveau certificat de serveur expirera (généralement) comme suit :

-

rds-ca-rsa2048-g1 — Expire en 2016

-

rds-ca-rsa4096-g1 — Expire en 2121

-

rds-ca-ecc384-g1 — Expire en 2121

Quels types d'erreurs vais-je voir si je n'agis pas avant l'expiration du certificat ?

Les messages d'erreur varient en fonction de votre chauffeur. En général, vous verrez des erreurs de validation de certificat contenant la chaîne « le certificat a expiré ».

Si j'ai appliqué le nouveau certificat de serveur, puis-je revenir à l'ancien certificat ?

Si vous devez rétablir une instance à l'ancien certificat de serveur, nous vous recommandons de le faire pour toutes les instances du cluster. Vous pouvez rétablir le certificat de serveur pour chaque instance d'un cluster en utilisant le AWS Management Console ou le AWS CLI.

-

Dans la liste des régions située dans le coin supérieur droit de l'écran, choisissez celle Région AWS dans laquelle résident vos clusters.

-

Dans le volet de navigation sur le côté gauche de la console, choisissez Clusters.

-

Dans le tableau Clusters, sous Identifiant du cluster, sélectionnez une instance à modifier. Choisissez Actions, puis Modify (Modifier).

-

Sous Autorité de certification, vous pouvez sélectionner l'ancien certificat de serveur (

rds-ca-2019). -

Sélectionnez Continuer pour afficher un résumé de vos modifications.

-

Dans cette page, vous pouvez choisir de planifier l'application de vos modifications dans la prochaine fenêtre de maintenance ou d'appliquer vos modifications immédiatement. Effectuez votre sélection et choisissez Modify instance (Modifier l'instance).

Note

Si vous choisissez d'appliquer les modifications immédiatement, les modifications placées dans la file d'attente des modifications en attente sont également appliquées. Si des modifications en attente ont besoin d'un temps d'arrêt, choisir de les appliquer immédiatement peut entraîner un temps d'arrêt imprévu.

aws docdb modify-db-instance --db-instance-identifier<db_instance_name>ca-certificate-identifier rds-ca-2019<--apply-immediately | --no-apply-immediately>

Si vous choisissez --no-apply-immediately, les modifications seront appliquées lors de la prochaine fenêtre de maintenance du cluster.

Si nous effectuons la restauration à partir d'un instantané ou d'un instant dans le passé, aura-t-il le nouveau certificat de serveur ?

Si vous restaurez un instantané ou si vous effectuez une point-in-time restauration après août 2024, le nouveau cluster créé utilisera le nouveau certificat CA.

Que faire si je rencontre des problèmes pour me connecter directement à mon cluster Amazon DocumentDB depuis n'importe quel système d'exploitation Mac OS ?

Mac OS a mis à jour les exigences relatives aux certificats sécurisés. Les certificats fiables doivent désormais être valides pendant 397 jours ou moins (voirhttps://support.apple.com/en-us/HT211025

Note

Cette restriction est observée dans les nouvelles versions de Mac OS.

Les certificats d'instance Amazon DocumentDB sont valides pendant plus de quatre ans, soit plus que la durée maximale autorisée pour Mac OS. Pour vous connecter directement à un cluster Amazon DocumentDB depuis un ordinateur exécutant Mac OS, vous devez autoriser les certificats non valides lors de la création de la connexion TLS. Dans ce cas, un certificat non valide signifie que la période de validité est supérieure à 397 jours. Vous devez comprendre les risques avant d'autoriser des certificats non valides lors de la connexion à votre cluster Amazon DocumentDB.

Pour vous connecter à un cluster Amazon DocumentDB depuis Mac OS à l'aide du paramètre AWS CLI, utilisez le tlsAllowInvalidCertificates paramètre.

mongo --tls --host <hostname> --username <username> --password <password> --port 27017 --tlsAllowInvalidCertificates