Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration des politiques d'accès pour Performance Insights

Pour accéder à Performance Insights, vous devez disposer des autorisations appropriées d' AWS Identity and Access Management (IAM). Vous disposez des options suivantes pour accorder l'accès :

-

Attachez la politique gérée par

AmazonRDSPerformanceInsightsReadOnlyà un jeu d'autorisations ou à un rôle. -

Créez une politique IAM personnalisée et attachez-la à un jeu d'autorisations ou à un rôle.

En outre, si vous avez spécifié une clé gérée par le client lorsque vous avez activé Performance Insights, assurez-vous que les utilisateurs de votre compte disposent des autorisations kms:Decrypt et kms:GenerateDataKey sur la clé KMS.

Associer la RDSPerformance InsightsReadOnly politique Amazon à un IAM principal

AmazonRDSPerformanceInsightsReadOnlyest une politique AWS gérée qui donne accès à toutes les opérations en lecture seule de l'API Performance Insights d'Amazon DocumentDB. Actuellement, toutes les opérations de cette API sont en lecture seule. Si vous attachez AmazonRDSPerformanceInsightsReadOnly à un jeu d'autorisations ou à un rôle, le destinataire peut utiliser Performance Insights avec d'autres fonctions de la console.

Création d'une politique IAM personnalisée pour Performance Insights

Pour les utilisateurs qui ne bénéficient pas d'un accès à la politique AmazonRDSPerformanceInsightsReadOnly, vous pouvez accorder l'accès à Performance Insights en créant ou modifiant une politique IAM gérée par l'utilisateur. Lorsque vous associez la politique à un ensemble d'autorisations ou à un rôle, le destinataire peut utiliser Performance Insights.

Créer une stratégie personnalisée

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le volet de navigation, choisissez Politiques.

-

Choisissez Create Policy (Créer une politique).

-

Sur la page Créer une stratégie, choisissez l'onglet JSON.

-

Copiez et collez le texte suivant, en le

us-east-1remplaçant par le nom de votre AWS région et111122223333par votre numéro de compte client. -

Choisissez Examiner une politique.

-

Indiquez un nom pour la stratégie et éventuellement une description, puis choisissez Créer une stratégie.

Vous pouvez désormais attacher la politique à un jeu d'autorisations ou à un rôle. La procédure suivante suppose que vous disposez déjà d'un utilisateur à cette fin.

Pour attacher la politique à un utilisateur

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/

. -

Dans le panneau de navigation, choisissez utilisateurs.

-

Choisissez un utilisateur existant dans la liste.

Important

Pour utiliser Performance Insights, assurez-vous d'avoir accès à Amazon DocumentDB en plus de la politique personnalisée. Par exemple, la politique AmazonDocDBReadOnlyAccessprédéfinie fournit un accès en lecture seule à Amazon DocDB. Pour plus d'informations, consultez Gérer l'accès à l'aide de politiques.

-

Sur la page Récapitulatif, choisissez Ajouter des autorisations.

-

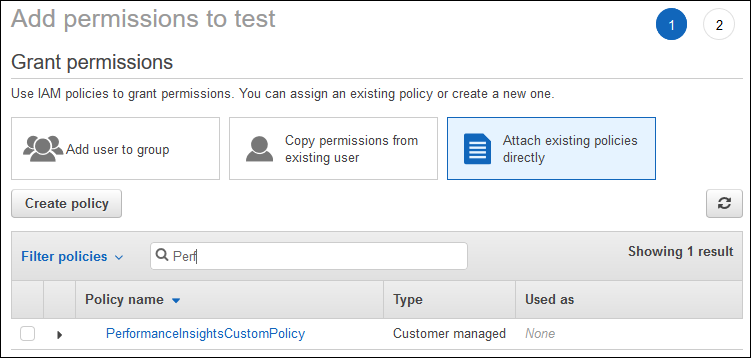

Choisissez Attacher directement les stratégies existantes. Pour Recherche, tapez les premiers caractères du nom de votre stratégie, comme illustré ci-après.

-

Choisissez votre stratégie, puis sélectionnez Suivant : Vérification.

-

Choisissez Add permissions.

Configuration d'une AWS KMS politique pour Performance Insights

Performance Insights utilise un AWS KMS key pour chiffrer les données sensibles. Lorsque vous activez Performance Insights via l'API ou la console, vous disposez des options suivantes :

-

Choisissez la valeur par défaut Clé gérée par AWS.

Amazon DocumentDB utilise le Clé gérée par AWS pour votre nouvelle instance de base de données. Amazon DocumentDB crée un Clé gérée par AWS pour votre AWS compte. Votre AWS compte possède un identifiant Amazon DocumentDB différent Clé gérée par AWS pour chaque AWS région.

-

Choisissez une clé gérée par le client.

Si vous spécifiez une clé gérée par le client, les utilisateurs de votre compte qui appellent l'API Performance Insights ont besoin des autorisations

kms:Decryptetkms:GenerateDataKeysur la clé KMS. Vous pouvez configurer ces autorisations via des politiques IAM. Toutefois, nous vous recommandons de gérer ces autorisations via votre politique de clé KMS. Pour plus d'informations, veuillez consulter Utilisation des stratégies de clé dans AWS KMS.

L'exemple de politique de clé suivant montre comment ajouter des instructions à votre politique KMS. Ces instructions permettent d'accéder à Performance Insights. Selon la manière dont vous utilisez le AWS KMS, vous souhaiterez peut-être modifier certaines restrictions. Avant d'ajouter des instructions à votre politique, supprimez tous les commentaires.