Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples de chiffrement Amazon EBS

Lorsque vous créez une ressource EBS chiffrée, elle est chiffrée par la clé KMS par défaut de chiffrement EBS de votre compte, sauf si vous spécifiez une autre clé gérée par le client dans les paramètres de création de volume ou le mappage de périphérique de stockage en mode bloc pour l’AMI ou l’instance.

Les exemples suivants montrent comment vous pouvez gérer l’état de chiffrement de vos volumes et instantanés. Pour obtenir une liste complète des cas de chiffrement, consultez le tableau des résultats de chiffrement.

Exemples

Restauration d’un volume non chiffré (chiffrement par défaut non activé)

Restauration d’un volume non chiffré (chiffrement par défaut activé)

Copie d’un instantané non chiffré (chiffrement par défaut non activé)

Copie d’un instantané non chiffré (chiffrement par défaut activé)

Migration des données entre les volumes chiffrés et non chiffrés

Restauration d’un volume non chiffré (chiffrement par défaut non activé)

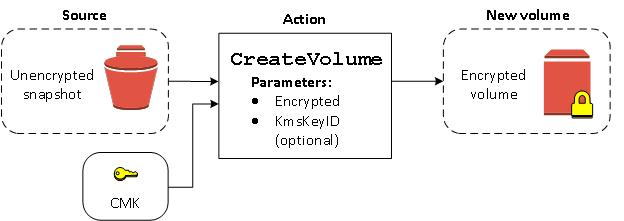

Sans le chiffrement par défaut activé, un volume restauré à partir d’un instantané non chiffré est non chiffré par défaut. Cependant, vous pouvez chiffrer le volume créé en définissant le paramètre Encrypted et, éventuellement, le paramètre KmsKeyId. Le schéma suivant illustre le processus.

Si vous ne spécifiez pas le paramètre KmsKeyId, le volume obtenu est chiffré à l’aide de votre clé clé KMS par défaut de chiffrement EBS. Vous devez fournir un ID de clé KMS pour chiffrer le volume avec une autre clé KMS.

Pour de plus amples informations, veuillez consulter Créez un volume Amazon EBS..

Restauration d’un volume non chiffré (chiffrement par défaut activé)

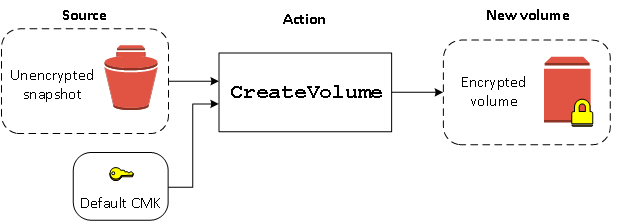

Lorsque vous avez activé le chiffrement par défaut, le chiffrement est obligatoire pour les volumes restaurés à partir d’instantanés non chiffrés et aucun paramètre de chiffrement n’est requis pour utiliser votre clé KMS par défaut. Le schéma suivant illustre ce cas simple par défaut :

Si vous souhaitez chiffrer le volume restauré avec une clé de chiffrement gérée par le client symétrique, vous devez fournir les paramètres Encrypted et KmsKeyId, comme illustré dans Restauration d’un volume non chiffré (chiffrement par défaut non activé).

Copie d’un instantané non chiffré (chiffrement par défaut non activé)

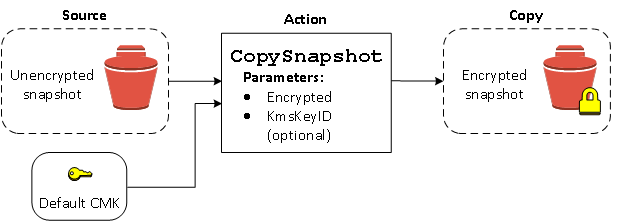

Sans le chiffrement par défaut activé, une copie d’un instantané non chiffré est non chiffrée par défaut. Cependant, vous pouvez chiffrer l’instantané créé en définissant le paramètre Encrypted et, éventuellement, le paramètre KmsKeyId. Si vous omettez le paramètre KmsKeyId, l’instantané obtenu est chiffré par votre clé clé KMS par défaut. Vous devez fournir un ID de clé KMS pour chiffrer le volume avec une autre clé de chiffrement KMS symétrique.

Le schéma suivant illustre le processus.

Vous pouvez chiffrer un volume EBS en copiant un instantané non chiffré sur un instantané chiffré, puis en créant un volume à partir de l’instantané chiffré. Pour plus d’informations, consultez Copier un instantané Amazon EBS.

Copie d’un instantané non chiffré (chiffrement par défaut activé)

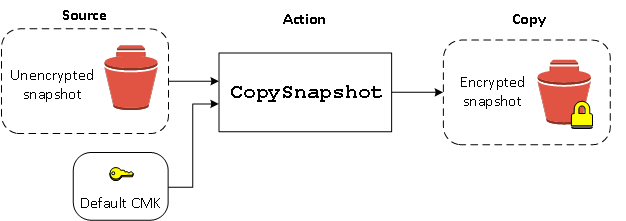

Lorsque vous avez activé le chiffrement par défaut, le chiffrement est obligatoire pour les copies d’instantanés non chiffrés et aucun paramètre de chiffrement n’est requis si votre clé KMS par défaut est utilisée. Le schéma suivant illustre ce scénario par défaut :

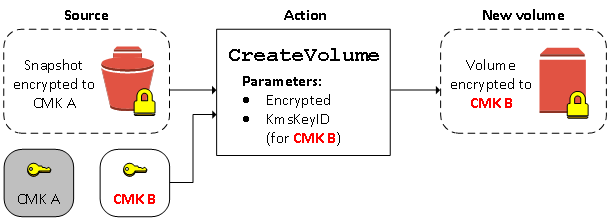

Rechiffrement d’un volume chiffré

Lorsque l’action CreateVolume est effectuée sur un instantané chiffré, vous avez l’option de rechiffrer celui-ci avec une autre clé clé KMS. Le schéma suivant illustre le processus. Dans cet exemple, vous possédez deux clés Clés KMS, la clé KMS A et la clé KMS B. L’instantané source est chiffré avec la clé KMS A. Pendant la création de volume, avec l’ID clé KMS de la clé KMS B spécifié comme paramètre, les données sources sont automatiquement déchiffrées, puis rechiffrées avec la clé KMS B.

Pour de plus amples informations, veuillez consulter Créez un volume Amazon EBS..

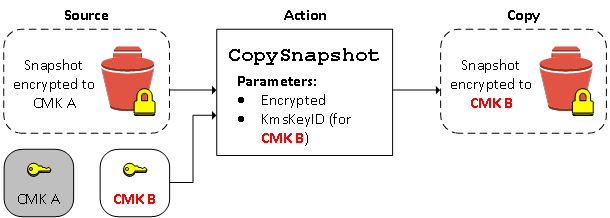

Rechiffrement d’un instantané chiffré

La possibilité de chiffrer un instantané pendant la copie vous permet d’appliquer une nouvelle clé de chiffrement KMS symétrique à un instantané déjà chiffré que vous possédez. Les volumes restaurés à partir de la copie qui en résulte sont uniquement accessibles à l’aide de la nouvelle clé KMS. Le schéma suivant illustre le processus. Dans cet exemple, vous possédez deux clés Clés KMS, la clé KMS A et la clé KMS B. L’instantané source est chiffré avec la clé KMS A. Pendant la copie, avec l’ID clé KMS de la clé KMS B spécifié comme paramètre, les données sources sont automatiquement rechiffrées avec la clé KMS B.

Dans un scénario similaire, vous pouvez choisir d’appliquer de nouveaux paramètres de chiffrement à une copie d’instantané partagée avec vous. Par défaut, la copie est chiffrée avec une clé KMS partagée par le propriétaire de l’instantané. Toutefois, nous vous recommandons de créer une copie de l’instantané partagé sous une clé KMS différente de celle dont vous avez le contrôle. Cela protège votre accès au volume si la clé KMS d’origine est compromise ou si le propriétaire la révoque pour quelque raison que ce soit. Pour plus d’informations, consultez Chiffrement et copie d’instantanés.

Migration des données entre les volumes chiffrés et non chiffrés

Lorsque vous avez accès à un volume chiffré et à un volume non chiffré, vous pouvez librement transférer des données entre eux. EC2 effectue les opérations de chiffrement et de déchiffrement de manière transparente.

Par exemple, utilisez la commande rsync pour copier les données. Dans l’exemple suivant, les données source se trouvent à l’emplacement /mnt/source et le volume de destination est monté à l’emplacement /mnt/destination.

[ec2-user ~]$sudo rsync -avh --progress/mnt/source//mnt/destination/

Par exemple, utilisez la commande robocopy pour copier les données. Dans l’exemple suivant, les données source se trouvent à l’emplacement D:\ et le volume de destination est monté à l’emplacement E:\.

PS C:\>robocopyD:\sourcefolderE:\destinationfolder/e /copyall /eta

Nous vous conseillons d’utiliser des dossiers plutôt que de copier tout un volume, afin d’éviter d’éventuels problèmes de dossiers masqués.

Résultats du chiffrement

Le tableau suivant décrit le résultat du chiffrement pour chaque combinaison possible de paramètres.

| Le chiffrement EBS est-il activé ? | Le chiffrement par défaut est-il activé ? | Source du volume | Par défaut (aucune clé gérée par le client n’est spécifiée) | Personnalisé (clé gérée par le client spécifiée) |

|---|---|---|---|---|

| Non | Non | Nouveau volume (vide) | Non chiffré | N/A |

| Non | Non | Instantané non chiffré que vous possédez | Non chiffré | |

| Non | Non | Instantané chiffré que vous possédez | Chiffré par la même clé | |

| Non | Non | Instantané non chiffré qui est partagé avec vous | Non chiffré | |

| Non | Non | Instantané chiffré qui est partagé avec vous | Chiffré par clé gérée par le client par défaut* | |

| Oui | Non | Nouveau volume | Chiffré par défaut par clé gérée par le client | Chiffré par une clé gérée par le client spécifiée** |

| Oui | Non | Instantané non chiffré que vous possédez | Chiffré par défaut par clé gérée par le client | |

| Oui | Non | Instantané chiffré que vous possédez | Chiffré par la même clé | |

| Oui | Non | Instantané non chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client | |

| Oui | Non | Instantané chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client | |

| Non | Oui | Nouveau volume (vide) | Chiffré par défaut par clé gérée par le client | N/A |

| Non | Oui | Instantané non chiffré que vous possédez | Chiffré par défaut par clé gérée par le client | |

| Non | Oui | Instantané chiffré que vous possédez | Chiffré par la même clé | |

| Non | Oui | Instantané non chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client | |

| Non | Oui | Instantané chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client | |

| Oui | Oui | Nouveau volume | Chiffré par défaut par clé gérée par le client | Chiffré par une clé gérée par le client spécifiée |

| Oui | Oui | Instantané non chiffré que vous possédez | Chiffré par défaut par clé gérée par le client | |

| Oui | Oui | Instantané chiffré que vous possédez | Chiffré par la même clé | |

| Oui | Oui | Instantané non chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client | |

| Oui | Oui | Instantané chiffré qui est partagé avec vous | Chiffré par défaut par clé gérée par le client |

* Il s'agit de la clé gérée par le client par défaut utilisée pour le chiffrement EBS du AWS compte et de la région. Par défaut, il s'agit d'une clé unique Clé gérée par AWS pour EBS, ou vous pouvez spécifier une clé gérée par le client.

** Il s’agit d’une clé gérée par le client spécifiée pour le volume au moment du lancement. Cette clé gérée par le client est utilisée à la place de la clé gérée par le client par défaut pour le AWS compte et la région.