Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Renforcement des nœuds de travail Windows

Le renforcement du système d'exploitation est une combinaison de configuration du système d'exploitation, de correctifs et de suppression de packages logiciels inutiles, dans le but de verrouiller un système et de réduire la surface d'attaque. Il est recommandé de préparer votre propre AMI Windows optimisée pour EKS avec les configurations renforcées requises par votre entreprise.

AWS fournit chaque mois une nouvelle AMI Windows optimisée pour EKS contenant les derniers correctifs de sécurité pour Windows Server. Cependant, il incombe toujours à l'utilisateur de renforcer son AMI en appliquant les configurations de système d'exploitation nécessaires, qu'il utilise des groupes de nœuds autogérés ou gérés.

Microsoft propose une gamme d'outils tels que Microsoft Security Compliance Toolkit

Réduction de la surface d'attaque avec Windows Server Core

Windows Server Core est une option d'installation minimale disponible dans le cadre de l'AMI Windows optimisée EKS. Le déploiement de Windows Server Core présente plusieurs avantages. Tout d'abord, son encombrement disque est relativement faible, soit 6 Go sur Server Core contre 10 Go sur Windows Server avec expérience de bureau. Ensuite, sa surface d'attaque est plus petite en raison de sa base de code plus petite et de sa disponibilité APIs.

AWS fournit AMIs chaque mois à ses clients de nouveaux Windows optimisés pour Amazon EKS, contenant les derniers correctifs de sécurité Microsoft, quelle que soit la version prise en charge par Amazon EKS. La meilleure pratique consiste à remplacer les nœuds de travail Windows par de nouveaux nœuds basés sur la dernière AMI optimisée pour Amazon EKS. Tout nœud fonctionnant pendant plus de 45 jours sans mise à jour en place ou remplacement de nœud ne respecte pas les meilleures pratiques en matière de sécurité.

Éviter les connexions RDP

Le protocole RDP (Remote Desktop Protocol) est un protocole de connexion développé par Microsoft pour fournir aux utilisateurs une interface graphique leur permettant de se connecter à un autre ordinateur Windows via un réseau.

Il est recommandé de traiter vos nœuds de travail Windows comme s'il s'agissait d'hôtes éphémères. Cela signifie qu'il n'y a aucune connexion de gestion, aucune mise à jour et aucun dépannage. Toute modification ou mise à jour doit être implémentée sous la forme d'une nouvelle AMI personnalisée et remplacée par la mise à jour d'un groupe Auto Scaling. Consultez la section Appliquer des correctifs aux serveurs et aux conteneurs Windows et la gestion optimisée des AMI Windows par Amazon EKS.

Désactivez les connexions RDP sur les nœuds Windows pendant le déploiement en transmettant la valeur false à la propriété ssh, comme dans l'exemple ci-dessous :

nodeGroups: - name: windows-ng instanceType: c5.xlarge minSize: 1 volumeSize: 50 amiFamily: WindowsServer2019CoreContainer ssh: allow: false

Si l'accès au nœud Windows est nécessaire, utilisez le gestionnaire de session AWS System Manager pour établir une PowerShell session sécurisée via la console AWS et l'agent SSM. Pour découvrir comment implémenter la solution, regardez Accéder en toute sécurité aux instances Windows à l'aide d'AWS Systems Manager Session Manager

Pour utiliser le gestionnaire de session System Manager, une politique IAM supplémentaire doit être appliquée au rôle IAM utilisé pour lancer le nœud de travail Windows. Voici un exemple où l'Amazon SSMManaged InstanceCore est spécifié dans le manifeste du eksctl cluster :

nodeGroups: - name: windows-ng instanceType: c5.xlarge minSize: 1 volumeSize: 50 amiFamily: WindowsServer2019CoreContainer ssh: allow: false iam: attachPolicyARNs: - arn:aws:iam::aws:policy/AmazonEKSWorkerNodePolicy - arn:aws:iam::aws:policy/AmazonEKS_CNI_Policy - arn:aws:iam::aws:policy/ElasticLoadBalancingFullAccess - arn:aws:iam::aws:policy/AmazonEC2ContainerRegistryReadOnly - arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Amazon Inspector

Amazon Inspector peut être utilisé pour exécuter l'évaluation CIS Benchmark sur le nœud de travail Windows et il peut être installé sur un Windows Server Core en effectuant les tâches suivantes :

-

Téléchargez le fichier .exe suivant : https://inspector-agent.amazonaws.com/windows/installer/latest/AWSAgentInstall.exe

-

Transférez l'agent vers le nœud de travail Windows.

-

Exécutez la commande suivante PowerShell pour installer l'agent Amazon Inspector :

.\AWSAgentInstall.exe /install

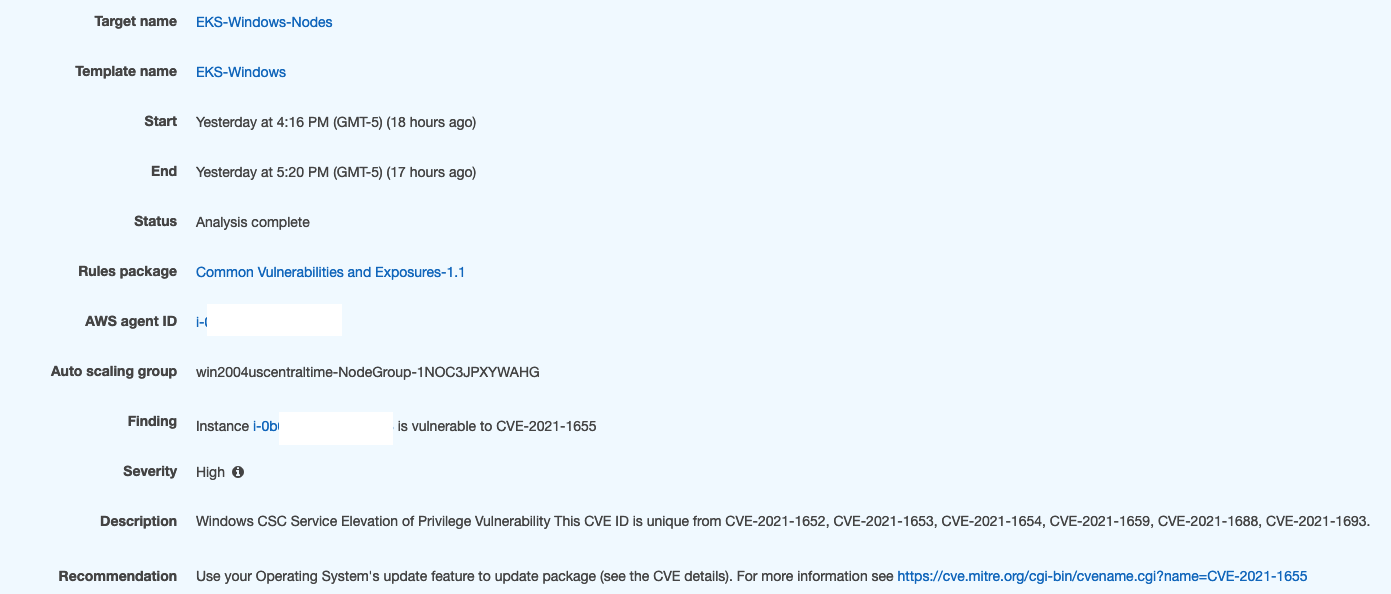

Vous trouverez ci-dessous le résultat après le premier essai. Comme vous pouvez le constater, il a généré des résultats basés sur la base de données CVE

Pour plus d'informations sur Amazon Inspector, notamment sur la façon d'installer les agents Amazon Inspector, de configurer l'évaluation CIS Benchmark et de générer des rapports, regardez la vidéo Améliorer la sécurité et la conformité des charges de travail Windows avec Amazon Inspector

Amazon GuardDuty

En utilisant Amazon, GuardDuty vous avez une visibilité sur les activités malveillantes visant les nœuds de travail Windows, telles que les attaques par force brute RDP et Port Probe.

Regardez la GuardDuty vidéo sur la détection des menaces pour les charges de travail Windows à l'aide d'Amazon

Sécurité dans Amazon EC2 pour Windows

Découvrez les meilleures pratiques de sécurité pour les instances Amazon EC2 Windows afin de mettre en œuvre des contrôles de sécurité à chaque niveau.