Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple : Lancement d'une application Elastic Beanstalk dans un VPC avec des hôtes bastion

Cette section explique comment déployer une application Elastic Beanstalk au sein d'un VPC à l'aide d'un hôte bastion et explique pourquoi vous devez implémenter cette topologie.

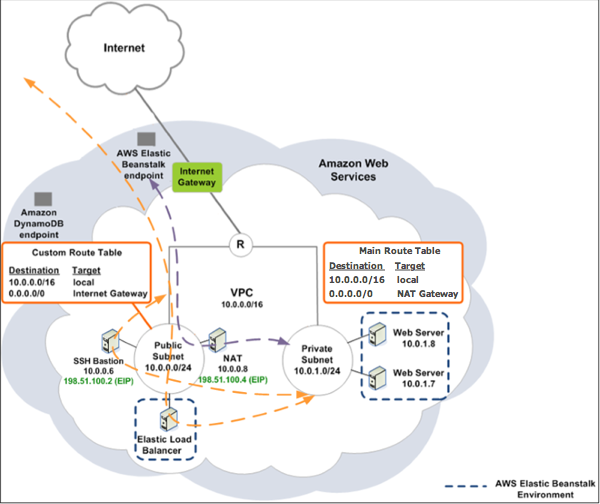

Si vos EC2 instances Amazon sont situées dans un sous-réseau privé, vous ne pourrez pas vous y connecter à distance. Pour vous connecter à vos instances, vous pouvez configurer des serveurs bastions dans le sous-réseau public pour servir de proxy. Par exemple, vous pouvez définir des achemineurs de port SSH ou des passerelles RDP dans le sous-réseau public pour définir des serveurs proxy du trafic à destination de vos serveurs de base de données et en provenance de votre propre réseau. Cette section fournit un exemple sur la manière de créer d'un VPC avec un sous-réseau privé et public. Les instances sont trouvent à l'intérieur du sous-réseau privé et l'hôte bastion, la passerelle NAT ainsi que l'équilibreur de charge se trouvent à l'intérieur du sous-réseau public. Votre infrastructure ressemblera au schéma suivant.

Pour déployer une application Elastic Beanstalk à l'intérieur d'un VPC à l'aide d'un hôte bastion, suivez les étapes décrites dans les sous-sections suivantes.

Étapes

Création d'un VPC avec des sous-réseaux public et privé

Réalisez toutes les procédures décrites dans VPC public/privé. Lors du déploiement de l'application, vous devez spécifier une paire de EC2 clés Amazon pour les instances afin de pouvoir vous y connecter à distance. Pour plus d'informations sur la façon de spécifier la paire de clés d'instance, consultez Les EC2 instances Amazon pour votre environnement Elastic Beanstalk.

Création et configuration du groupe de sécurité de l'hôte bastion

Créez un groupe de sécurité pour l'hôte Bastion et ajoutez des règles qui autorisent le trafic SSH entrant depuis Internet et le trafic SSH sortant vers le sous-réseau privé qui contient les instances Amazon. EC2

Pour créer le groupe de sécurité de l'hôte bastion

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Dans le panneau de navigation, choisissez Security Groups (Groupes de sécurité).

-

Sélectionnez Créer un groupe de sécurité.

-

Dans la boîte de dialogue Créer un groupe de sécurité, entrez les informations suivantes et choisissez Oui, créer.

- Balise Nom (facultatif)

-

Entrez une étiquette de nom pour le groupe de sécurité.

- Nom du groupe

-

Entrez le nom du groupe de sécurité.

- Description

-

Entrez une description pour le groupe de sécurité.

- VPC

-

Sélectionnez votre VPC.

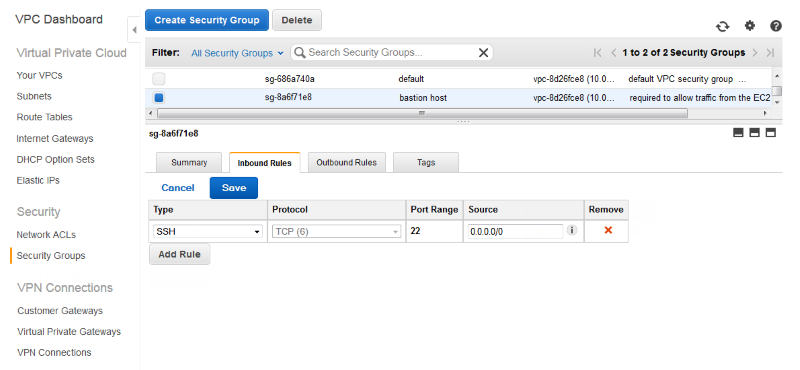

Le groupe de sécurité est créé et apparaît sur la page Groupes de sécurité. Notez qu'il possède un ID (par exemple,

sg-xxxxxxxx). Vous devrez peut-être activer la colonne ID du groupe en cliquant sur Afficher/Masquer dans l'angle supérieur droit de la page.

Pour configurer le groupe de sécurité de l'hôte bastion

-

Dans la liste des groupes de sécurité, cochez la case correspondant au groupe de sécurité que vous venez de créer pour votre hôte bastion.

-

Sous l'onglet Règles entrantes, choisissez Modifier.

-

Si nécessaire, sélectionnez Add another rule (Ajouter une autre règle).

-

Si votre hôte bastion est une instance Linux, sous Type, sélectionnez SSH.

Si votre hôte bastion est une instance Windows, sous Type, sélectionnez RDP.

-

Entrez la plage CIDR source souhaitée dans le champ Source et choisissez Save (Enregistrer).

-

Sous l'onglet Outbound Rules (Règles sortantes), choisissez Edit (Modifier).

-

Si nécessaire, sélectionnez Add another rule (Ajouter une autre règle).

-

Sous Type, sélectionnez le type que vous avez spécifiée pour la règle entrante.

-

Dans le champ Source, entrez la plage d'adresses CIDR du sous-réseau des hôtes dans le sous-réseau privé du VPC.

Pour la trouver :

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

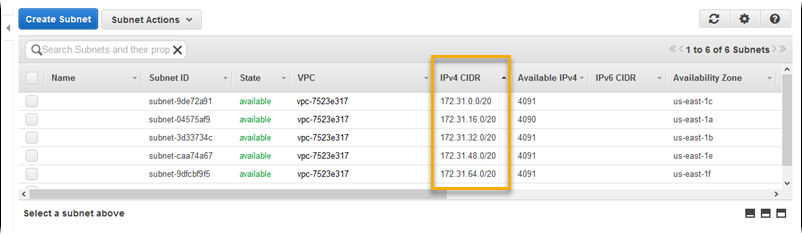

Dans le panneau de navigation, choisissez Subnets (Sous-réseaux).

-

Notez la valeur sous IPv4 CIDR pour chaque zone de disponibilité dans laquelle vous avez des hôtes vers lesquels vous souhaitez que l'hôte bastion établisse un pont.

Note

Si vous avez des hôtes dans plusieurs zones de disponibilité, créez une règle sortante pour chacun de ces zones de disponibilité.

-

Choisissez Save (Enregistrer).

Mise à jour du groupe de sécurité de l'instance

Par défaut, le groupe de sécurité que vous avez créé pour vos instances ne permet pas le trafic entrant. Même si Elastic Beanstalk modifiera le groupe par défaut pour les instances pour autoriser le trafic SSH, vous devez modifier votre groupe de sécurité d'instance personnalisée pour autoriser le trafic RDP si vos instances sont des instances Windows.

Pour mettre à jour le groupe de sécurité de l'instance pour RDP

-

Dans la liste des groupes de sécurité, cochez la case correspondant au groupe de sécurité de l'instance.

-

Dans l'onglet Entrant, choisissez Modifier.

-

Si nécessaire, sélectionnez Add another rule (Ajouter une autre règle).

-

Entrez les valeurs suivantes, puis sélectionnez Save (Enregistrer).

- Type

-

RDP - Protocole

-

TCP - Plage de ports

-

3389 - Source

-

Entrez l'ID du groupe de sécurité de l'hôte bastion (par exemple,

sg-8a6f71e8) et choisissez Save (Enregistrer).

Création d'un hôte bastion

Pour créer un hôte bastion, vous lancez une EC2 instance Amazon dans votre sous-réseau public qui fera office d'hôte bastion.

Pour plus d'informations sur la configuration d'un hôte bastion pour les instances Windows dans le sous-réseau privé, consultez la section Contrôle de l'accès réseau aux EC2 instances à l'aide d'un serveur Bastion

Pour de plus amples informations sur la configuration d'un hôte bastion pour les instances Linux sur le sous-réseau privé, veuillez consulter l'article de blog Connexion sécurisée aux instances Linux exécutées dans un VPC privé Amazon