Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Options d'architecture Kerberos avec Amazon EMR

Lorsque vous utilisez Kerberos avec Amazon EMR, vous pouvez choisir parmi les architectures répertoriées dans cette section. Quelle que soit l'architecture que vous choisissez, vous devez configurer Kerberos à l'aide des mêmes étapes. Vous créez une configuration de sécurité, vous spécifiez la configuration de sécurité et des options Kerberos propres au cluster compatibles lorsque vous créez le cluster, et vous créez des annuaires HDFS pour des utilisateurs Linux sur le cluster qui correspondent aux mandataires d'utilisateurs dans le KDC. Pour plus d'informations sur les options de configuration et les exemples de configurations pour chaque architecture, consultez Configuration de Kerberos sur Amazon EMR.

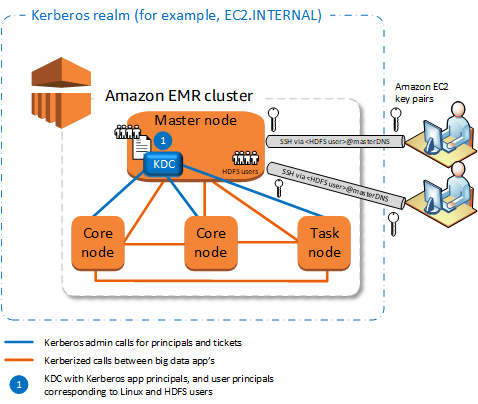

KDC dédié du cluster (KDC sur le nœud primaire)

Cette configuration est disponible avec les versions 5.10.0 et supérieures d'Amazon EMR.

Avantages

-

Amazon EMR possède la propriété totale du KDC.

-

Le KDC sur le cluster EMR est indépendant des implémentations KDC centralisées telles que Microsoft Active Directory ou AWS Managed Microsoft AD.

-

L'impact de performance est minime, car le KDC gère l'authentification uniquement pour les nœuds locaux au sein du cluster.

-

Le cas échéant, d'autres clusters Kerberos peuvent faire référence au KDC comme KDC externe. Pour de plus amples informations, veuillez consulter KDC externe – Nœud primaire sur un cluster différent.

Considérations et restrictions

-

Les clusters activés pour Kerberos ne peuvent pas s'authentifier les uns aux autres. Par conséquent, les applications ne peuvent pas interagir. Si vos applications de cluster ont besoin d'interagir, vous devez établir une approbation inter-domaines entre les clusters ou configurer un cluster comme le KDC externe pour d'autres clusters. Si une confiance entre domaines est établie, il KDCs doit y avoir différents domaines Kerberos.

-

Vous devez créer des utilisateurs Linux sur l' EC2 instance du nœud principal correspondant aux principaux utilisateurs du KDC, ainsi que les répertoires HDFS de chaque utilisateur.

-

Les utilisateurs principaux doivent utiliser un fichier de clé EC2 privée et des

kinitinformations d'identification pour se connecter au cluster via SSH.

Relation d'approbation inter-domaines

Dans cette configuration, des mandataires (généralement des utilisateurs) provenant d'un autre domaine Kerberos authentifient auprès de composants d'application sur un cluster EMR activé pour Kerberos, qui a son propre KDC. Le KDC du nœud principal établit une relation de confiance avec un autre KDC en utilisant un principe inter-domaines qui existe dans les deux. KDCs Le nom et le mot de passe du principal correspondent exactement dans chaque KDC. Les relations d'approbation inter-domaines sont plus communes avec les implémentations Active Directory, comme illustré dans le schéma suivant. Les relations d'approbation inter-domaines avec un KDC MIT externe ou un KDC sur un autre cluster Amazon EMR sont également prises en charge.

Avantages

-

Le cluster EMR sur lequel le KDC est installé conserve le contrôle total du KDC.

-

Avec Active Directory, Amazon EMR crée automatiquement des utilisateurs Linux qui correspondent aux principaux de l'utilisateur provenant du KDC. Vous devez toujours créer des annuaires HDFS pour chaque utilisateur. En outre, les utilisateurs principaux du domaine Active Directory peuvent accéder aux clusters Kerberisés à l'aide

kinitd'informations d'identification, sans le fichier de clé EC2 privée. Cela élimine la nécessité de partager le fichier de clé privée entre les utilisateurs de cluster. -

Étant donné que chaque cluster KDC gère l'authentification pour les nœuds du cluster, les effets de la latence du réseau et la surcharge de traitement pour un grand nombre de nœuds dans les clusters est réduit.

Considérations et restrictions

-

Si vous établissez une approbation avec un domaine Active Directory, vous devez fournir un nom d'utilisateur et un mot de passe Active Directory avec des autorisations pour joindre des mandataires au domaine lorsque vous créez le cluster.

-

Les relations d'approbation inter-domaines ne peuvent pas être établies entre domaines Kerberos portant le même nom.

-

Les relations d'approbation inter-domaines doivent être explicitement créées. Par exemple, si les clusters A et B établissent tous deux une relation d'approbation inter-domaines avec un KDC, ils n'ont pas intrinsèquement confiance l'un à l'autre et leurs applications ne peuvent pas s'authentifier pour l'interopérabilité.

-

KDCs doivent être gérés de manière indépendante et coordonnée afin que les informations d'identification des principaux utilisateurs correspondent exactement.

KDC externe

Les configurations avec un KDC externe sont prises en charge avec les versions d'Amazon EMR 5.20.0 et ultérieures.

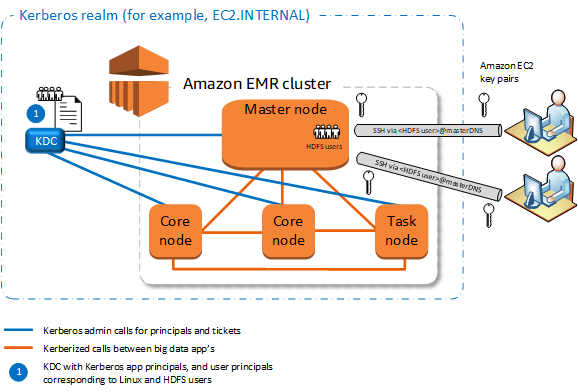

KDC externe – MIT KDC

Cette configuration permet à un ou plusieurs clusters EMR d'utiliser les mandataires définis et maintenus dans un serveur KDC MIT.

Avantages

-

La gestion des mandataires est regroupée dans un seul KDC.

-

Plusieurs clusters peuvent utiliser le même KDC dans le même domaine Kerberos. Pour de plus amples informations, veuillez consulter Conditions requises pour l'utilisation de plusieurs clusters avec le même KDC.

-

Le nœud primaire sur un cluster activé pour Kerberos ne dispose pas des fardeaux de performances associés à l'entretien du KDC.

Considérations et restrictions

-

Vous devez créer des utilisateurs Linux sur l' EC2 instance du nœud principal de chaque cluster Kerberisé qui correspondent aux principaux utilisateurs du KDC, ainsi que les répertoires HDFS de chaque utilisateur.

-

Les utilisateurs principaux doivent utiliser un fichier de clé EC2 privée et des

kinitinformations d'identification pour se connecter aux clusters Kerberisés via SSH. -

Chaque nœud activé pour les clusters EMR Kerberos doit avoir un chemin réseau vers le KDC.

-

Chaque nœud des clusters activés pour Kerberos passe une charge d'authentification sur le KDC externe et, par conséquent, la configuration du KDC affecte les performances du cluster. Lorsque vous configurez le matériel du serveur KDC, tenez compte du nombre maximal de nœuds Amazon EMR qu'il faut simultanément prendre en charge.

-

Les performances du cluster dépendent de la latence de réseau entre les nœuds dans les clusters et le KDC activés pour Kerberos.

-

La résolution de problèmes peut être plus difficile en raison d'interdépendances.

KDC externe – Nœud primaire sur un cluster différent

Cette configuration est presque identique à l'implémentation KDC MIT externe ci-dessus, sauf que le KDC est sur le nœud primaire d'un cluster EMR. Pour plus d’informations, consultez KDC dédié du cluster (KDC sur le nœud primaire) et Didacticiel : configuration d'une approbation inter-domaines avec un domaine Active Directory.

Avantages

-

La gestion des mandataires est regroupée dans un seul KDC.

-

Plusieurs clusters peuvent utiliser le même KDC dans le même domaine Kerberos. Pour de plus amples informations, veuillez consulter Conditions requises pour l'utilisation de plusieurs clusters avec le même KDC.

Considérations et restrictions

-

Vous devez créer des utilisateurs Linux sur l' EC2 instance du nœud principal de chaque cluster Kerberisé qui correspondent aux principaux utilisateurs du KDC, ainsi que les répertoires HDFS de chaque utilisateur.

-

Les utilisateurs principaux doivent utiliser un fichier de clé EC2 privée et des

kinitinformations d'identification pour se connecter aux clusters Kerberisés via SSH. -

Chaque nœud dans chaque cluster EMR doit disposer d'un chemin réseau vers le KDC.

-

Chaque nœud Amazon EMR des clusters activés pour Kerberos passe une charge d'authentification sur le KDC externe et, par conséquent, la configuration du KDC affecte les performances du cluster. Lorsque vous configurez le matériel du serveur KDC, tenez compte du nombre maximal de nœuds Amazon EMR qu'il faut simultanément prendre en charge.

-

Les performances du cluster dépendent de la latence de réseau entre les nœuds dans les clusters et le KDC.

-

La résolution de problèmes peut être plus difficile en raison d'interdépendances.

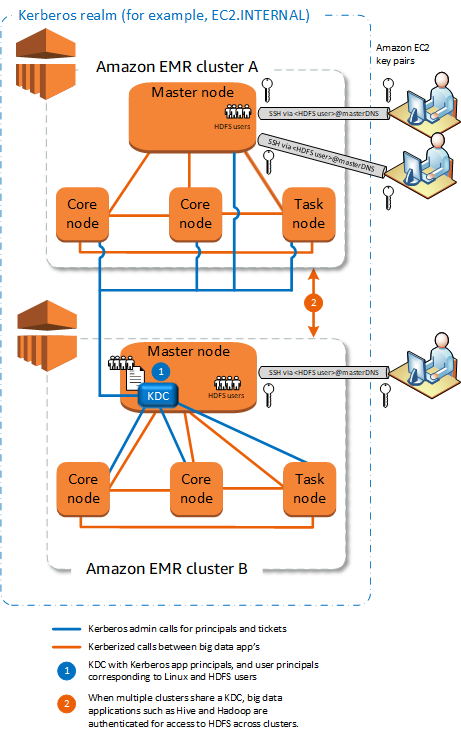

KDC externe – cluster KDC sur un autre cluster avec une relation d'approbation inter-domaines Active Directory

Dans cette configuration, vous devez d'abord créer un cluster avec un KDC dédié au cluster qui dispose d'une relation d'approbation inter-domaines unidirectionnelle avec Active Directory. Pour voir un didacticiel détaillé, consultez Didacticiel : configuration d'une approbation inter-domaines avec un domaine Active Directory. Vous pouvez ensuite lancer d'autres clusters faisant référence au cluster KDC qui a la confiance comme KDC externe. Pour obtenir un exemple, consultez KDC de cluster externe avec approbation inter-domaines Active Directory. Cela permet à chaque cluster Amazon EMR qui utilise le KDC externe d'authentifier les mandataires définis et maintenus dans un domaine Microsoft Active Directory.

Avantages

-

La gestion des mandataires est regroupée dans le domaine Active Directory.

-

Amazon EMR se joint au domaine Active Directory, ce qui élimine le besoin de créer des utilisateurs Linux qui correspondent aux utilisateurs Active Directory. Vous devez toujours créer des annuaires HDFS pour chaque utilisateur.

-

Plusieurs clusters peuvent utiliser le même KDC dans le même domaine Kerberos. Pour de plus amples informations, veuillez consulter Conditions requises pour l'utilisation de plusieurs clusters avec le même KDC.

-

Les utilisateurs principaux du domaine Active Directory peuvent accéder aux clusters Kerberisés à l'aide

kinitd'informations d'identification, sans le fichier de clé EC2 privée. Cela élimine la nécessité de partager le fichier de clé privée entre les utilisateurs de cluster. -

Un seul nœud primaire Amazon EMR a la charge de maintenir le KDC, et seul ce cluster doit être créé avec des informations d'identification Active Directory pour l'approbation inter-domaines entre le KDC et Active Directory.

Considérations et restrictions

-

Chaque nœud de chaque cluster EMR doit disposer d'un chemin réseau pour le KDC et le contrôleur de domaine Active Directory.

-

Chaque nœud Amazon EMR passe une charge d'authentification sur le KDC externe et, par conséquent, la configuration du KDC affecte les performances du cluster. Lorsque vous configurez le matériel du serveur KDC, tenez compte du nombre maximal de nœuds Amazon EMR qu'il faut simultanément prendre en charge.

-

Les performances du cluster dépendent de la latence de réseau entre les nœuds dans les clusters et le serveur KDC.

-

La résolution de problèmes peut être plus difficile en raison d'interdépendances.

Conditions requises pour l'utilisation de plusieurs clusters avec le même KDC

Plusieurs clusters peuvent utiliser le même KDC dans le même domaine Kerberos. Toutefois, si les clusters s'exécutent simultanément, ils risquent d'échouer s'ils utilisent des ServicePrincipal noms Kerberos en conflit.

Si vous avez plusieurs clusters simultanés avec le même KDC externe, assurez-vous que les clusters utilisent des domaines Kerberos différents. Si les clusters doivent utiliser le même domaine Kerberos, assurez-vous que les clusters se trouvent dans des sous-réseaux différents et que leurs plages d'adresses CIDR ne se chevauchent pas.