Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Stockez les certificats TLS dans AWS Secrets Manager.

Les plug-ins Ranger installés sur un cluster Amazon EMR et le serveur d'administration Ranger doivent communiquer via TLS pour garantir que les données de politique et autres informations envoyées ne peuvent pas être lues en cas d'interception. EMR exige également que les plug-ins s'authentifient auprès du serveur d'administration Ranger en fournissant son propre certificat TLS et en effectuant une authentification TLS bidirectionnelle. Cette configuration a nécessité la création de quatre certificats : deux paires de certificats TLS privés et publics. Pour obtenir des instructions sur l'installation du certificat sur votre serveur d'administration Ranger, consultez Configurer un serveur d'administration Ranger pour l'intégrer à Amazon EMR. Pour terminer la configuration, les plug-ins Ranger installés sur le cluster EMR ont besoin de deux certificats : le certificat TLS public de votre serveur d'administration et le certificat privé que le plug-in utilisera pour s'authentifier auprès du serveur d'administration Ranger. Pour fournir ces certificats TLS, ils doivent figurer dans AWS Secrets Manager et fournis dans une configuration de sécurité EMR.

Note

Il est fortement recommandé, mais pas obligatoire, de créer une paire de certificats pour chacune de vos applications afin de limiter l'impact si l'un des certificats du plug-in est compromis.

Note

Vous devez suivre et alterner les certificats avant leur date d'expiration.

Format du certificat

L'importation des certificats vers le AWS Secrets Manager est la même, qu'il s'agisse du certificat du plugin privé ou du certificat d'administrateur Ranger public. Avant d'importer les certificats TLS, ceux-ci doivent être au format PEM 509x.

Voici un exemple de certificat public au format :

-----BEGIN CERTIFICATE----- ...Certificate Body... -----END CERTIFICATE-----

Voici un exemple de certificat privé au format :

-----BEGIN PRIVATE KEY----- ...Private Certificate Body... -----END PRIVATE KEY----- -----BEGIN CERTIFICATE----- ...Trust Certificate Body... -----END CERTIFICATE-----

Le certificat privé doit également contenir un certificat de confiance.

Vous pouvez vérifier que le format des certificats est correct en exécutant la commande suivante :

openssl x509 -in <PEM FILE> -text

Importation d'un certificat dans AWS Secrets Manager

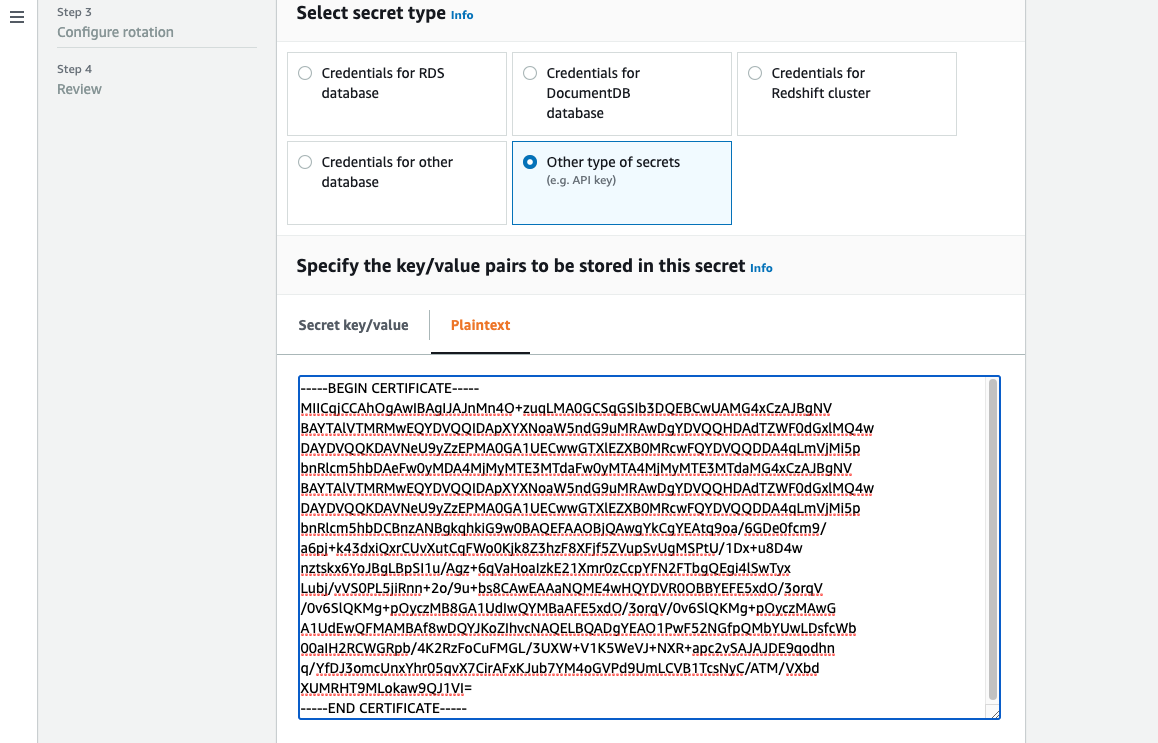

Lorsque vous créez votre secret dans Secrets Manager, choisissez Autre type de secrets sous Type de secret et collez votre certificat codé PEM dans le champ Texte en clair.