Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de l'authentification source

Si vos serveurs OPC-UA nécessitent des informations d'authentification pour se connecter, vous pouvez définir un nom d'utilisateur et un mot de passe dans un secret pour chaque source dans AWS Secrets Manager. Vous ajoutez ensuite le secret à votre groupe Greengrass et à votre SiteWise connecteur IoT pour le rendre accessible à votre passerelle SiteWise Edge. Pour plus d'informations, consultez la section Déployer des secrets vers le AWS IoT Greengrass noyau dans le Guide du AWS IoT Greengrass Version 1 développeur.

Une fois qu'un secret est disponible pour votre passerelle SiteWise Edge, vous pouvez le choisir lorsque vous configurez une source. La passerelle SiteWise Edge utilise ensuite les informations d'authentification du secret lorsqu'elle se connecte à la source. Pour plus d’informations, consultez Configuration des sources de données.

Rubriques

Création de secrets d'authentification source

Dans cette procédure, vous allez créer un secret d'authentification pour votre source dans Secrets Manager. Dans le secret, définissez des paires clé-valeur username et password qui contiennent les détails d'authentification de votre source.

Pour créer un secret d'authentification source

-

Accédez à la console Secrets Manager

. -

Choisissez Store a new secret (Stocker un nouveau secret).

-

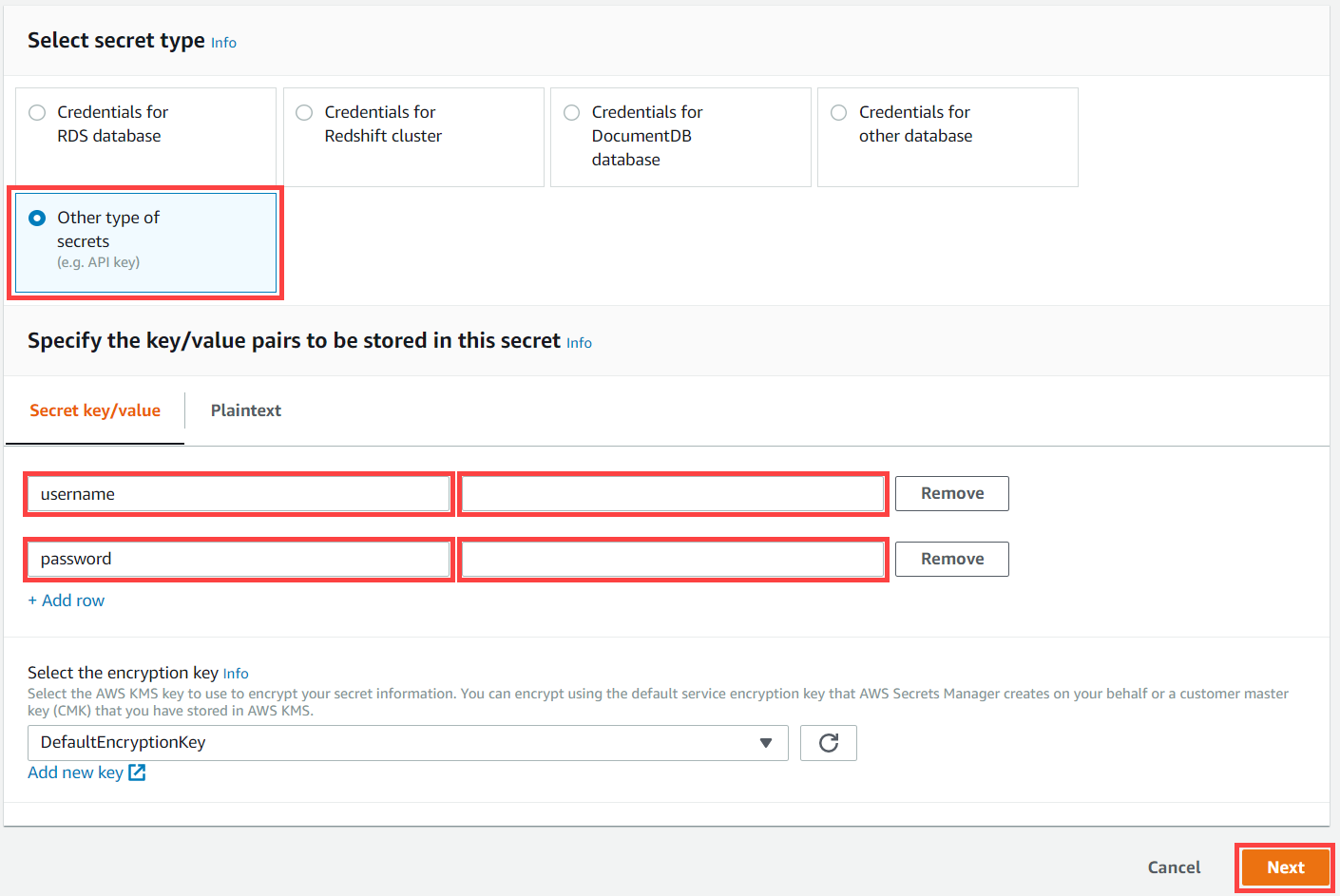

Pour Select secret type (Sélectionner un type de secret), choisissez Other type of secrets (Autre type de secrets).

-

Entrez

usernameet des paires clé-valeurpasswordcomme valeurs d'authentification de votre serveur OPC-UA, puis choisissez Suivant.

-

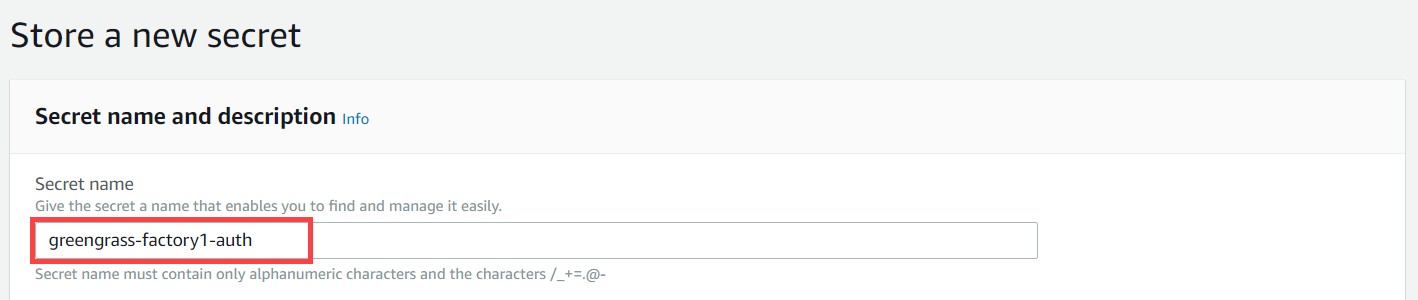

Entrez un nom secret commençant par

greengrass-, par exemplegreengrass-factory1-auth.Important

Vous devez utiliser le préfixe

greengrass-du rôle de service AWS IoT Greengrass par défaut pour accéder à vos secrets. Si vous souhaitez attribuer un nom à vos secrets sans ce préfixe, vous devez accorder des autorisations AWS IoT Greengrass personnalisées pour accéder à vos secrets. Pour plus d'informations, voir AWS IoT Greengrass Autoriser l'obtention de valeurs secrètes dans le Guide du AWS IoT Greengrass Version 1 développeur.

-

Entrez une description et choisissez Suivant.

-

(Facultatif) Dans la page Configurer la rotation automatique, configurez la rotation automatique pour vos secrets. Si vous configurez la rotation automatique, vous devez redéployer votre groupe Greengrass à chaque rotation d'un secret.

-

Dans la page Configurer la rotation automatique, choisissez Suivant.

-

Passez en revue votre nouveau secret et choisissez Magasin.

Ajouter des secrets à un groupe Greengrass

Dans cette procédure, vous ajoutez les secrets d'authentification de votre source à votre AWS IoT Greengrass groupe pour les mettre à la disposition de votre SiteWise connecteur IoT.

Pour ajouter un secret à votre groupe Greengrass

-

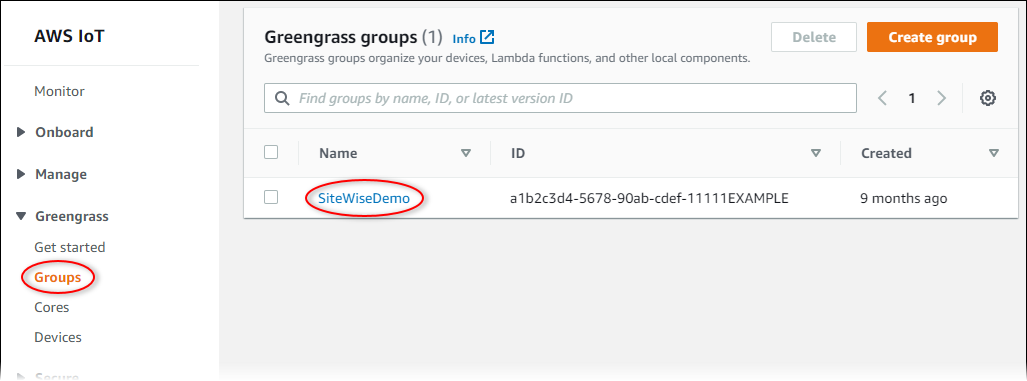

Accédez à la console AWS IoT Greengrass

. -

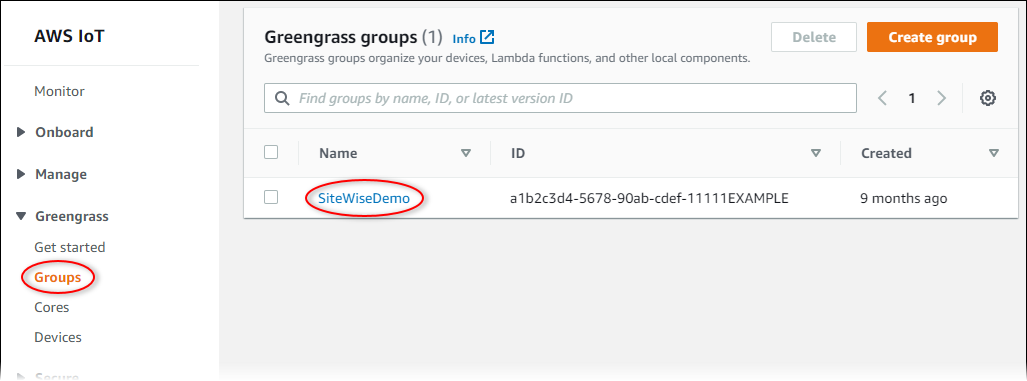

Dans le volet de navigation, sous Greengrass, choisissez Groups, puis choisissez votre groupe.

-

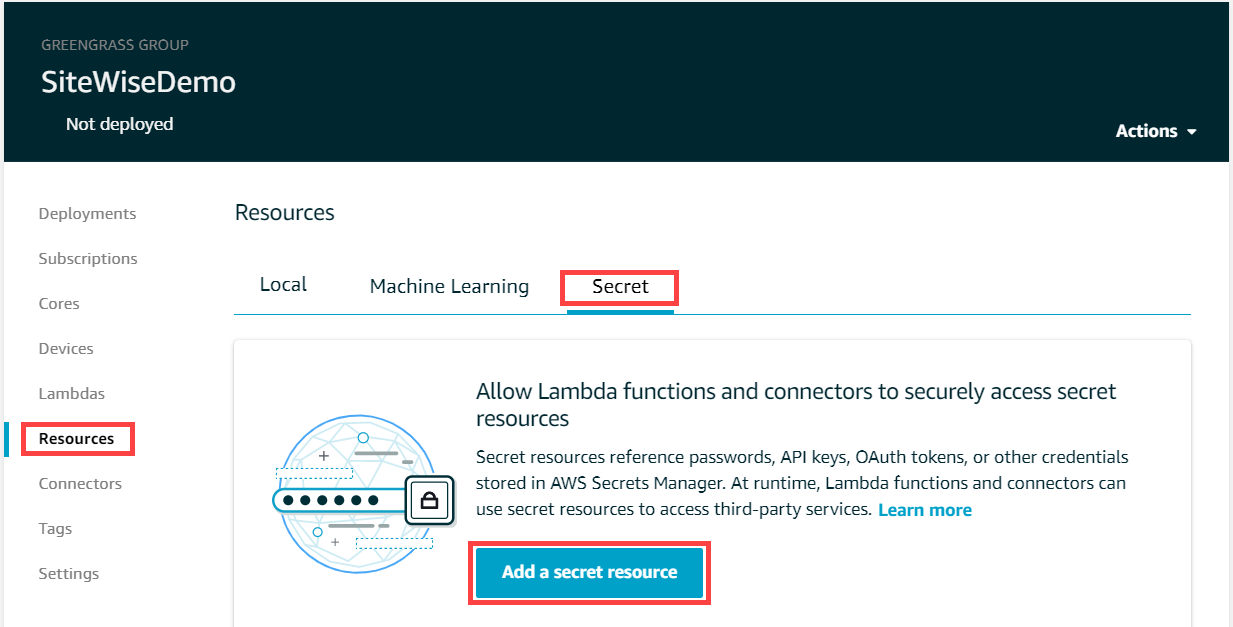

Sur la page de navigation, sélectionnez Ressources.

-

Sur la page Ressources choisissez l'onglet Secret puis Ajouter une ressource secrète.

-

Choisissez Sélectionner et choisissez votre secret dans la liste.

-

Choisissez Suivant.

-

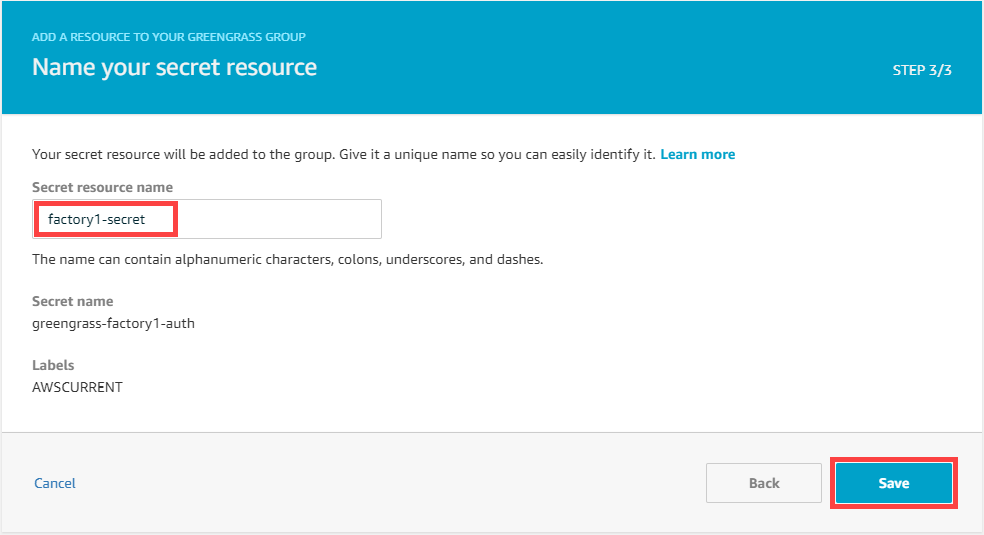

Dans Nom de ressource secrète, entrez un nom pour votre ressource secrète et choisissez Enregistrer.

Ajouter des secrets à un SiteWise connecteur IoT

Dans cette procédure, vous ajoutez les secrets d'authentification de votre source à votre SiteWise connecteur IoT pour les mettre à la disposition de votre passerelle SiteWise Edge AWS IoT SiteWise et de la mettre à la disposition de celle-ci.

Pour ajouter un secret à votre SiteWise connecteur IoT

-

Accédez à la console AWS IoT Greengrass

. -

Dans le volet de navigation, sous Greengrass, choisissez Groups, puis choisissez votre groupe.

-

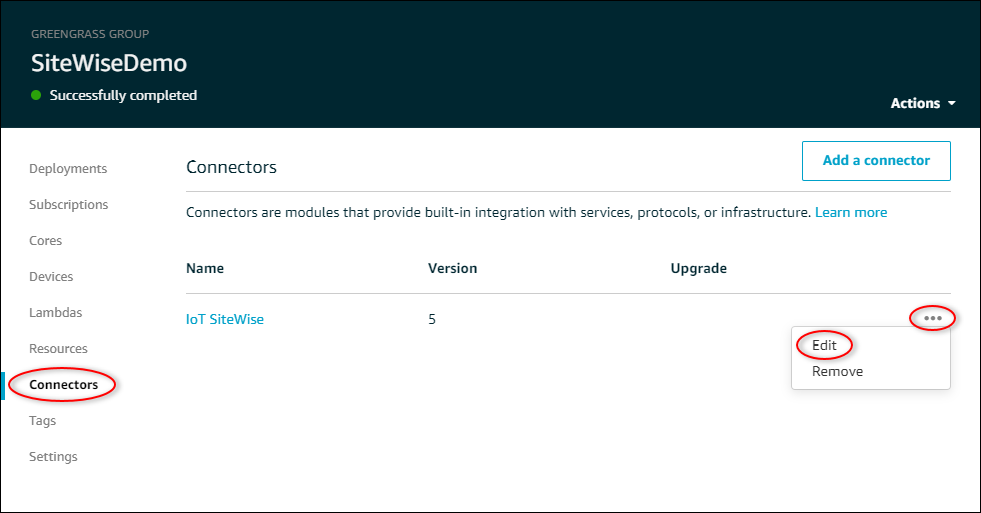

Dans la page de navigation, sélectionnez Connectors.

-

Choisissez l'icône représentant des points de suspension pour le SiteWise connecteur IoT pour ouvrir le menu des options, puis choisissez Modifier.

-

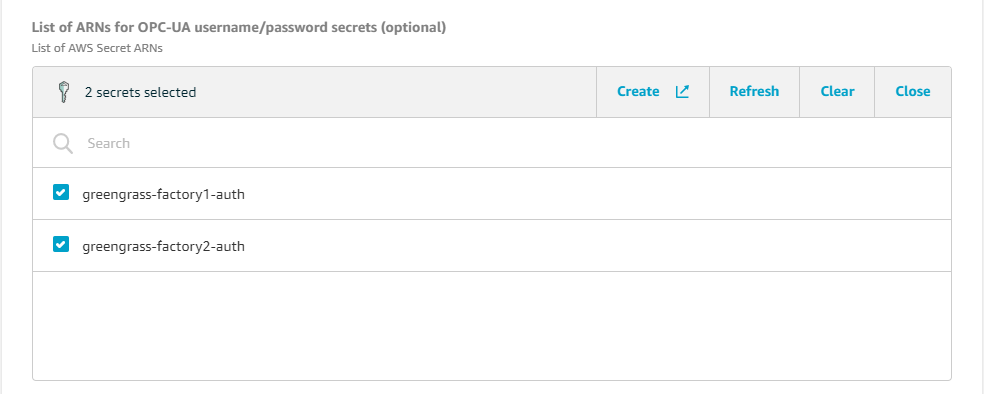

Sous Liste des ARN pour les secrets de nom d'utilisateur/mot de passe OPC-UA, choisissez Select, puis sélectionnez chaque secret à ajouter à cette passerelle Edge. SiteWise Si vous avez besoin de créer des secrets, veuillez consulter Création de secrets d'authentification source.

Si votre secret n'apparaît pas, choisissez Actualiser. Si votre secret n'apparaît toujours pas, vérifiez que vous l'avez ajouté à votre groupe Greengrass.

-

Choisissez Enregistrer.

-

Dans le coin supérieur droit de la page, dans le menu Actions choisissez Déployer.

-

Choisissez Détection automatique pour démarrer le déploiement.

Si le déploiement échoue, choisissez à nouveau Déployer . Si le déploiement continue d'échouer, veuillez consulter Dépannage du déploiement AWS IoT Greengrass.

Une fois votre groupe déployé, vous pouvez configurer une source qui utilise le nouveau secret. Pour plus d’informations, consultez Configuration des sources de données.