Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS KMS key HIÉRARCHIE

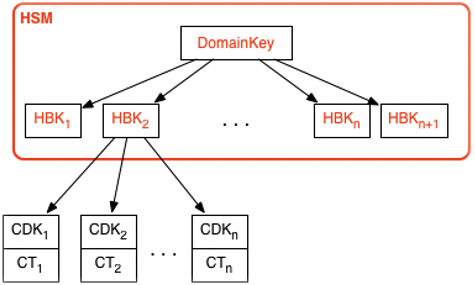

Votre hiérarchie de clés commence par une clé logique de niveau supérieur, une AWS KMS key. Une clé KMS représente un conteneur pour le matériel de clé de niveau supérieur et est définie de manière unique dans l'espace de noms service AWS avec un ARN (Amazon Resource Name). L'ARN comprend un identifiant de clé généré de manière unique, un ID de la clé. Une clé KMS est créée à la suite d'une demande initiée par l'utilisateur via AWS KMS. À réception, AWS KMS demande la création d'une clé de sauvegarde HSM (HBK) initiale à placer dans le conteneur de clés KMS. La clé HBK est générée sur un HSM du domaine et conçue pour ne jamais être exporté depuis le HSM en texte brut. Au lieu de cela, la clé HBK est exportée chiffrée dans des clés de domaine gérées par HSM. Ces clés HBK exportées sont appelés « jetons de clés exportés » (EKT).

L'EKT est exporté vers un stockage hautement durable et à faible latence. Par exemple, supposons que vous receviez un ARN sur la clé KMS logique. Cela représente le haut d'une hiérarchie de clés, ou contexte cryptographique, pour vous. Vous pouvez créer plusieurs clés KMS dans votre compte et définir des politiques relatives à vos clés KMS, comme pour toute autre AWS ressource nommée.

Dans la hiérarchie d'une clé KMS spécifique, la clé HBK peut être considérée comme une version de la clé KMS. Lorsque vous souhaitez faire pivoter la clé KMS via AWS KMS, une nouvelle clé HBK est créée et associée à la clé KMS en tant que clé HBK active pour la clé KMS. Les anciennes clés HBK sont conservées et peuvent être utilisées pour déchiffrer et vérifier des données précédemment protégées. Mais seule la clé cryptographique active peut être utilisée pour protéger de nouvelles informations.

Vous pouvez faire des demandes via AWS KMS pour utiliser vos clés KMS aux fins de protéger directement les informations ou demander des clés supplémentaires générées par la clé HSM qui sont protégées sous votre clé KMS. Ces clés sont appelées « clés de données client », ou CDK. Les clés CDK peuvent être retournées chiffrées sous forme de texte chiffré (CT), en texte brut, ou les deux. Tous les objets chiffrés sous une clé KMS (que ce soient des données fournies par le client ou des clés générées par la clé HSM) peuvent uniquement être déchiffrés sur une clé HSM via un appel par AWS KMS.

Le texte chiffré retourné, ou la charge utile déchiffrée, n'est jamais stocké dans AWS KMS. Les informations vous sont retournées via votre connexion TLS à AWS KMS. Cela s'applique également aux appels effectués par AWS services en votre nom.

La hiérarchie des clés et les propriétés de ces clés spécifiques s’affichent dans le tableau suivant.

| Clé | Description | Cycle de vie |

|---|---|---|

|

Clé de domaine |

Une clé AES-GCM 256 bits uniquement dans la mémoire d'une clé HSM utilisée pour envelopper les versions des clés KMS, les clés de sauvegarde HSM. |

Rotation tous les jours1 |

|

Clé de sauvegarde HSM |

Une clé symétrique 256 bits ou une clé privée RSA ou courbe elliptique, utilisée pour protéger les données et les clés du client stockées et chiffrées sous les clés de domaine. Une ou plusieurs clés de sauvegarde HSM comprennent la clé KMS, représentée par l'ID KeyID. |

Rotation tous les ans2 (configuration facultative) |

|

Clé de chiffrement dérivée |

Une clé AES-GCM 256 bits résidant uniquement dans la mémoire d'une clé HSM est utilisée pour chiffrer les données et les clés du client. Dérivée d'une clé HBK pour chaque chiffrement. |

Utilisée une seule fois par chiffrement et régénérée au déchiffrement |

|

Clé de données client |

Clé symétrique ou asymétrique définie par l'utilisateur, exportée depuis une clé HSM en texte brut et en texte chiffré. Chiffrée sous une clé de sauvegarde HSM et renvoyée aux utilisateurs autorisés via le canal TLS. |

Rotation et utilisation contrôlée par application |

1 AWS KMSpeut de temps à autre alléger la rotation des clés de domaine à une fréquence au plus hebdomadaire afin de tenir compte des tâches d'administration et de configuration du domaine.

2 Par défaut, les Clés gérées par AWS créées et gérées par AWS KMS en votre nom sont automatiquement soumises à une rotation annuelle.