Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWS KMS keys

Les clés KMS que vous créez et gérez pour les utiliser dans vos propres applications cryptographiques sont du type connu sous le nom de clés gérées par le client. Les clés gérées par le client peuvent également être utilisées conjointement avec AWS des services qui utilisent des clés KMS pour chiffrer les données que le service stocke en votre nom. Les clés gérées par le client sont recommandées aux clients qui souhaitent avoir un contrôle total sur le cycle de vie et l'utilisation de leurs clés. L'ajout d'une clé gérée par le client à votre compte entraîne des frais mensuels. De plus, les demandes d' and/or utilisation de la clé entraînent un coût d'utilisation. Consultez AWS Key Management Service les tarifs

Dans certains cas, un client peut souhaiter qu'un AWS service crypte ses données, mais il ne souhaite pas avoir à gérer les clés et ne veut pas payer pour une clé. Une Clé gérée par AWSest une clé KMS qui existe dans votre compte, mais qui ne peut être utilisée que dans certaines circonstances. Plus précisément, elle ne peut être utilisée que dans le contexte du AWS service dans lequel vous opérez et elle ne peut être utilisée que par les principaux titulaires du compte sur lequel la clé existe. Vous ne pouvez rien gérer concernant le cycle de vie ou les autorisations de ces clés. Lorsque vous utilisez les fonctionnalités de chiffrement dans les AWS services, vous pouvez le constater Clés gérées par AWS ; ils utilisent un alias de la forme « aws <service code>». Par exemple, une aws/ebs clé ne peut être utilisée que pour chiffrer les volumes EBS et uniquement pour les volumes utilisés par les principaux IAM sur le même compte que la clé. Pensez à un Clé gérée par AWS outil destiné uniquement aux utilisateurs de votre compte pour les ressources de votre compte. Vous ne pouvez pas partager de ressources chiffrées sous ou Clé gérée par AWS avec d'autres comptes. Bien que l'existence d'une clé Clé gérée par AWS soit gratuite dans votre compte, toute utilisation de ce type de clé vous est facturée par le AWS service attribué à la clé.

Clés gérées par AWS sont un ancien type de clé qui n'est plus créé pour les nouveaux AWS services à partir de 2021. Au lieu de cela, les nouveaux (et anciens) AWS services utilisent ce que l'on appelle un Clé détenue par AWSpour crypter les données des clients par défaut. An Clé détenue par AWS est une clé KMS qui se trouve dans un compte géré par le AWS service, de sorte que les opérateurs du service ont la possibilité de gérer son cycle de vie et ses autorisations d'utilisation. Grâce à l'utilisation Clés détenues par AWS, les AWS services peuvent chiffrer vos données de manière transparente et permettre un partage aisé des données entre comptes ou entre régions sans que vous ayez à vous soucier des autorisations clés. Clés détenues par AWS À utiliser pour les encryption-by-default charges de travail qui offrent une protection des données plus simple et plus automatisée. Étant donné que ces clés sont détenues et gérées par elles AWS, leur existence ou leur utilisation ne vous sont pas facturées, vous ne pouvez pas modifier leurs politiques, vous ne pouvez pas auditer les activités liées à ces clés et vous ne pouvez pas les supprimer. Utilisez des clés gérées par le client lorsque le contrôle est important, mais Clés détenues par AWS utilisez-les lorsque la commodité est primordiale.

| Clés gérées par le client | Clés gérées par AWS | Clés détenues par AWS | |

| Stratégie de clé | Contrôlé exclusivement par le client | Contrôlé par le service ; visible par le client | Contrôlé exclusivement et consultable uniquement par le AWS service qui crypte vos données |

| Journalisation | CloudTrail suivi des clients ou magasin de données sur les événements | CloudTrail suivi des clients ou magasin de données sur les événements | Non visible par le client |

| Gestion du cycle de vie | Le client gère la rotation, la suppression et l'emplacement régional | AWS KMS gère la rotation (annuelle), la suppression et la localisation régionale | Service AWS gère la rotation, la suppression et la localisation régionale |

| Tarification |

Frais mensuels pour l'existence des clés (calculés au prorata de l'heure). Également facturé pour l'utilisation des clés |

Aucuns frais mensuels, mais l'utilisation de l'API sur ces clés est facturée à l'appelant | Aucuns frais pour le client |

Les clés KMS que vous créez sont des clés gérées par le client. Les Services AWS qui utilisent des clés KMS pour chiffrer vos ressources de service créent généralement des clés automatiquement. Les clés KMS Services AWS créées dans votre AWS compte sont Clés gérées par AWS. Les clés KMS Services AWS créées dans un compte de service sont Clés détenues par AWS.

| Type de clé KMS | Peut afficher les métadonnées de clés KMS | Peut gérer une clé KMS | Utilisé uniquement pour mon Compte AWS | Rotation automatique | Tarification |

|---|---|---|---|---|---|

| Clé gérée par le client | Oui | Oui | Oui | Facultatif. | Frais mensuels (au prorata horaire) Frais par utilisation |

| Clé gérée par AWS | Oui | Non | Oui | Obligatoire. Chaque année (environ 365 jours). | Aucun frais mensuel Frais par utilisation (certains Services AWS payent ces frais pour vous) |

| Clé détenue par AWS | Non | Non | Non | Il Service AWS gère la stratégie de rotation | Pas de frais |

AWS les services qui s'intègrent AWS KMS diffèrent dans leur prise en charge des clés KMS. Certains AWS services cryptent vos données par défaut à l'aide d'un Clé détenue par AWS ou d'un Clé gérée par AWS. Certains AWS services prennent en charge les clés gérées par le client. D'autres AWS services prennent en charge tous les types de clés KMS pour vous permettre de disposer facilement d'une Clé détenue par AWS clé gérée par le client Clé gérée par AWS, de la visibilité ou du contrôle d'une clé gérée par le client. Pour obtenir des informations détaillées sur les options de chiffrement proposées par un AWS service, consultez la rubrique Chiffrement au repos du guide de l'utilisateur ou du guide du développeur du service.

Clés gérées par le client

Les clés KMS que vous créez sont des clés gérées par le client. Les clés gérées par le client sont des clés KMS Compte AWS que vous créez, détenez et gérez. Vous disposez d'un contrôle total sur ces clés KMS, y compris établir et maintenir leurs politiques de clé, les politiques IAM et les octrois, leur activation et leur désactivation, la rotation de leurs éléments de chiffrement, l'ajout de balises, la création d'alias qui font référence aux clés KMS, et la planification des clés KMS en vue de leur suppression.

Les clés gérées par le client apparaissent sur la page Clés gérées par le client de la AWS Management Console

pour AWS KMS. Pour identifier définitivement une clé gérée par le client, utilisez l'DescribeKeyopération. Pour les clés gérées par le client, la valeur du champ KeyManager de la réponse DescribeKey est CUSTOMER.

Vous pouvez utiliser vos clés gérées par le client dans les opérations de chiffrement et auditer leur utilisation dans les journaux AWS CloudTrail . En outre, de nombreux services AWS qui s'intègrent à AWS KMS vous permettent de spécifier une clé gérée par le client pour protéger les données qu'ils stockent et gèrent pour vous.

Les clés gérées par le client entraînent des frais mensuels et des frais pour une utilisation au-delà de l'offre gratuite. Ils sont comptabilisés dans les AWS KMS quotas de votre compte. Pour plus d'informations, consultez Tarification AWS Key Management Service

Clés gérées par AWS

Clés gérées par AWSsont des clés KMS de votre compte créées, gérées et utilisées en votre nom par un AWS service intégré à AWS KMS

Certains AWS services vous permettent de choisir une clé Clé gérée par AWS ou une clé gérée par le client pour protéger vos ressources dans le cadre de ce service. En général, à moins que vous ne soyez obligé de contrôler la clé de chiffrement qui protège vos ressources, une Clé gérée par AWS est un bon choix. Vous n'êtes pas obligé de créer ou de gérer la clé ou sa stratégie de clé, et il n'y a jamais de frais mensuel pour une Clé gérée par AWS.

Vous êtes autorisé à les consulter Clés gérées par AWS dans votre compte, à consulter leurs politiques clés et à vérifier leur utilisation dans AWS CloudTrail les journaux. Cependant, vous ne pouvez pas modifier leurs propriétés Clés gérées par AWS, les faire pivoter, modifier leurs politiques clés ou planifier leur suppression. De plus, vous ne pouvez pas Clés gérées par AWS les utiliser directement dans des opérations cryptographiques ; le service qui les crée les utilise en votre nom.

Les politiques de contrôle des ressources de votre organisation ne s'appliquent pas à Clés gérées par AWS.

Clés gérées par AWS apparaissent sur la Clés gérées par AWSpage du AWS Management Console formulaire AWS KMS. Vous pouvez également les identifier Clés gérées par AWS par leurs alias, dont le format aws/ est tel queservice-nameaws/redshift. Pour identifier définitivement un Clés gérées par AWS, utilisez l'DescribeKeyopération. Pour les Clés gérées par AWS, la valeur du champ KeyManager de la réponse DescribeKey est AWS.

Tous Clés gérées par AWS font l'objet d'une rotation automatique chaque année. Vous ne pouvez pas modifier cette programmation de rotation.

Note

En mai 2022, le calendrier de rotation AWS KMS a été modifié, Clés gérées par AWS passant de tous les trois ans (environ 1 095 jours) à chaque année (environ 365 jours).

Il n'y a pas de frais mensuels pour Clés gérées par AWS. Ils peuvent être soumis à des frais d'utilisation au-delà du niveau gratuit, mais certains AWS services couvrent ces coûts pour vous. Pour plus de détails, reportez-vous à la rubrique Chiffrement au repos dans le Guide de l'utilisateur ou le guide du développeur du service. Pour plus d’informations, consultez Tarification AWS Key Management Service

Clés gérées par AWS ne comptez pas dans les quotas de ressources le nombre de clés KMS dans chaque région de votre compte. Mais lorsqu'elles sont utilisées pour le compte d'un principal dans votre compte, ces clés KMS sont prises en compte dans les quotas de demandes. Pour en savoir plus, consultez Quotas.

Clés détenues par AWS

Clés détenues par AWSsont un ensemble de clés KMS qu'un AWS service possède et gère pour une utilisation multiple Comptes AWS. Bien qu' Clés détenues par AWS ils ne soient pas dans votre compte Compte AWS, tout AWS service peut utiliser un Clé détenue par AWS pour protéger les ressources de votre compte.

Certains AWS services vous permettent de choisir une clé Clé détenue par AWS ou une clé gérée par le client. En général, à moins que vous ne soyez obligé d'auditer ou de contrôler la clé de chiffrement qui protège vos ressources, une Clé détenue par AWS est un bon choix. Clés détenues par AWS sont totalement gratuits (pas de frais mensuels ni de frais d'utilisation), ils ne sont pas pris en compte dans les AWS KMS quotas de votre compte et ils sont faciles à utiliser. Vous n'avez pas besoin de créer ou de maintenir la clé ou sa politique de clé.

La rotation des services Clés détenues par AWS varie selon les services. Pour plus d'informations sur la rotation d'un service en particulier Clé détenue par AWS, consultez la rubrique Chiffrement au repos du guide de l'utilisateur ou du guide du développeur du service.

AWS KMS key hiérarchie

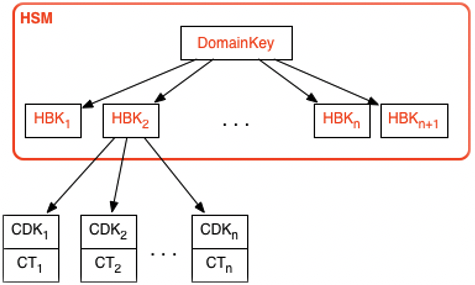

Votre hiérarchie de clés commence par une clé logique de haut niveau, une AWS KMS key. Une clé KMS représente un conteneur pour le matériel de clé de niveau supérieur et est définie de manière unique dans l'espace de noms service AWS avec un ARN (Amazon Resource Name). L'ARN comprend un identifiant de clé généré de manière unique, un ID de la clé. Une clé KMS est créée sur la base d'une demande initiée par l'utilisateur via AWS KMS. À réception, AWS KMS demande la création d'une clé de sauvegarde HSM initiale (HBK) à placer dans le conteneur de clés KMS. La clé HBK est générée sur un HSM du domaine et conçue pour ne jamais être exporté depuis le HSM en texte brut. Au lieu de cela, la clé HBK est exportée chiffrée dans des clés de domaine gérées par HSM. Ces jetons exportés HBKs sont appelés jetons clés exportés (EKTs).

L'EKT est exporté vers un stockage hautement durable et à faible latence. Par exemple, supposons que vous receviez un ARN sur la clé KMS logique. Cela représente le haut d'une hiérarchie de clés, ou contexte cryptographique, pour vous. Vous pouvez créer plusieurs clés KMS dans votre compte et définir des politiques sur vos clés KMS comme pour toute autre ressource AWS nommée.

Dans la hiérarchie d'une clé KMS spécifique, la clé HBK peut être considérée comme une version de la clé KMS. Lorsque vous souhaitez faire pivoter la clé KMS AWS KMS, une nouvelle clé HBK est créée et associée à la clé KMS en tant que HBK active pour la clé KMS. HBKs Les plus anciens sont conservés et peuvent être utilisés pour déchiffrer et vérifier les données précédemment protégées. Mais seule la clé cryptographique active peut être utilisée pour protéger de nouvelles informations.

Vous pouvez demander AWS KMS à utiliser vos clés KMS pour protéger directement les informations ou demander des clés supplémentaires générées par HSM qui sont protégées par votre clé KMS. Ces clés sont appelées clés de données client, ou CDKs. CDKs peut être renvoyé chiffré sous forme de texte chiffré (CT), en texte brut ou les deux. Tous les objets chiffrés sous une clé KMS (qu'il s'agisse de données fournies par le client ou de clés générées par HSM) ne peuvent être déchiffrés que sur un HSM via un appel. AWS KMS

Le texte chiffré renvoyé, ou la charge utile déchiffrée, n'y est jamais stocké. AWS KMS Les informations vous sont retournées via votre connexion TLS à AWS KMS. Cela s'applique également aux appels effectués par AWS les services en votre nom.

La hiérarchie des clés et les propriétés de ces clés spécifiques s’affichent dans le tableau suivant.

| Clé | Description | Cycle de vie |

|---|---|---|

|

Clé de domaine |

Une clé AES-GCM 256 bits uniquement dans la mémoire d'une clé HSM utilisée pour envelopper les versions des clés KMS, les clés de sauvegarde HSM. |

Rotation tous les jours1 |

|

Clé de sauvegarde HSM |

Une clé symétrique 256 bits ou une clé privée RSA ou courbe elliptique, utilisée pour protéger les données et les clés du client stockées et chiffrées sous les clés de domaine. Une ou plusieurs clés de sauvegarde HSM comprennent la clé KMS, représentée par l'ID KeyID. |

Rotation tous les ans2 (configuration facultative) |

|

Clé de chiffrement dérivée |

Une clé AES-GCM 256 bits résidant uniquement dans la mémoire d'une clé HSM est utilisée pour chiffrer les données et les clés du client. Dérivée d'une clé HBK pour chaque chiffrement. |

Utilisée une seule fois par chiffrement et régénérée au déchiffrement |

|

Clé de données client |

Clé symétrique ou asymétrique définie par l'utilisateur, exportée depuis une clé HSM en texte brut et en texte chiffré. Chiffrée sous une clé de sauvegarde HSM et renvoyée aux utilisateurs autorisés via le canal TLS. |

Rotation et utilisation contrôlée par application |

1 AWS KMS peut de temps à autre assouplir la rotation des clés de domaine à une rotation hebdomadaire au maximum pour tenir compte des tâches d'administration et de configuration du domaine.

2 Les valeurs par défaut Clés gérées par AWS créées et gérées en votre AWS KMS nom font l'objet d'une rotation annuelle automatique.

Identifiants clés () KeyId

Les identificateurs de clé servent de noms pour vos clés KMS. Ils vous aident à reconnaître vos clés KMS dans la console. Vous les utilisez pour indiquer les clés KMS que vous souhaitez utiliser dans les opérations d'API AWS KMS , les politiques de clés, les politiques IAM et les octrois. Les valeurs de l'identifiant de clé ne sont absolument pas liées au matériel clé associé à la clé KMS.

AWS KMS définit plusieurs identificateurs clés. Lorsque vous créez une clé KMS, elle AWS KMS génère un ARN de clé et un ID de clé, qui sont des propriétés de la clé KMS. Lorsque vous créez un alias, il AWS KMS génère un ARN d'alias basé sur le nom d'alias que vous définissez. Vous pouvez consulter les identifiants de clé et d'alias dans AWS Management Console et dans l' AWS KMS API.

Dans la AWS KMS console, vous pouvez afficher et filtrer les clés KMS en fonction de leur ARN clé, de leur ID de clé ou de leur nom d'alias, et les trier par ID de clé et nom d'alias. Pour obtenir de l'aide sur la recherche des identificateurs clés dans la console, veuillez consulter Trouvez l'ID et l'ARN de la clé.

Dans l' AWS KMS API, les paramètres que vous utilisez pour identifier une clé KMS sont nommés KeyId ou une variante, telle que TargetKeyId ouDestinationKeyId. Cependant, les valeurs de ces paramètres ne sont pas limitées à la clé IDs. Certains peuvent prendre n'importe quel identifiant de clé valide. Pour plus d'informations sur les valeurs de chaque paramètre, consultez la description du paramètre dans la référence de l' AWS Key Management Service API.

Note

Lorsque vous utilisez l' AWS KMS API, faites attention à l'identifiant de clé que vous utilisez. APIs Les différents nécessitent des identificateurs de clé différents. En général, utilisez l'identificateur de clé le plus complet et le plus pratique pour votre tâche.

AWS KMS prend en charge les identificateurs de clé suivants.

- ARN de clé

-

L'ARN de clé est l'Amazon Resource Name (ARN) d'une clé KMS. Il s'agit d'un identifiant unique et entièrement qualifié pour la clé KMS. Un ARN de clé inclut Compte AWS la région et l'ID de clé. Pour obtenir de l'aide sur la recherche de l'ARN de clé d'une clé KMS, veuillez consulter Trouvez l'ID et l'ARN de la clé.

Le format d'un ARN de clé est le suivant :

arn:<partition>:kms:<region>:<account-id>:key/<key-id>Voici un exemple d'ARN de clé pour une clé KMS de région unique.

arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890abL'

key-idélément de la clé ARNs des clés multirégionales commence par lemrk-préfixe. Voici un exemple d'ARN de clé pour une clé KMS multi-région.arn:aws:kms:us-west-2:111122223333:key/mrk-1234abcd12ab34cd56ef1234567890ab

- ID de clé

-

L'ID de clé identifie de manière unique une clé KMS au sein d'un compte et d'une région. Pour obtenir de l'aide sur la recherche de l'ID de clé d'une clé KMS, veuillez consulter Trouvez l'ID et l'ARN de la clé.

Voici un exemple d'ID de clé pour une clé KMS de région unique.

1234abcd-12ab-34cd-56ef-1234567890abLa clé IDs des clés multirégionales commence par le

mrk-préfixe. Voici un exemple d'ID de clé pour une clé KMS multi-région.mrk-1234abcd12ab34cd56ef1234567890ab - ARN d'alias

-

L'alias ARN est le nom Amazon Resource (ARN) d'un AWS KMS alias. Il s'agit d'un identifiant unique et complet pour l'alias et pour la clé KMS qu'il représente. Un ARN d'alias inclut Compte AWS la région et le nom de l'alias.

À tout moment, un ARN d'alias identifie une clé KMS particulière. Toutefois, comme vous pouvez modifier la clé KMS associée à l'alias, l'ARN d'alias peut identifier différentes clés KMS à des moments différents. Pour obtenir de l'aide sur la recherche de l'ARN d'alias d'une clé KMS, veuillez consulter Trouvez le nom d'alias et l'ARN de l'alias pour une clé KMS.

Le format d'un ARN d'alias est le suivant :

arn:<partition>:kms:<region>:<account-id>:alias/<alias-name>Ce qui suit est l'ARN d'alias pour un

ExampleAliasfictif.arn:aws:kms:us-west-2:111122223333:alias/ExampleAlias - Nom d'alias

-

Le nom d'alias est une chaîne comportant jusqu'à 256 caractères. Il identifie de manière unique une clé KMS associée au sein d'un compte et d'une région. Dans l' AWS KMS API, les noms d'alias commencent toujours par

alias/. Pour obtenir de l'aide sur la recherche du nom d'alias d'une clé KMS, veuillez consulter Trouvez le nom d'alias et l'ARN de l'alias pour une clé KMS.Le format d'un nom d'alias est le suivant :

alias/<alias-name>Par exemple :

alias/ExampleAliasLe préfixe

aws/d'un nom d'alias est réservé aux Clés gérées par AWS. Vous ne pouvez pas créer d'alias avec ce préfixe. Par exemple, le nom d'alias Clé gérée par AWS pour Amazon Simple Storage Service (Amazon S3) est le suivant.alias/aws/s3