Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Accordez aux services de conteneur Lightsail l'accès aux référentiels privés Amazon ECR

Amazon Elastic Container Registry (Amazon ECR) est AWS un service de registre d'images de conteneurs géré qui prend en charge les référentiels privés dotés d'autorisations basées sur les ressources en utilisant (IAM). AWS Identity and Access Management Vous pouvez autoriser vos services de conteneur Amazon Lightsail à accéder à vos référentiels privés Amazon ECR. Région AWS Vous pouvez ensuite déployer des images de votre référentiel privé vers vos services de conteneur.

Vous pouvez gérer l'accès à vos services de conteneur Lightsail et à vos référentiels privés Amazon ECR à l'aide de la console Lightsail ou du (). AWS Command Line Interface AWS CLI Toutefois, nous vous recommandons d'utiliser la console Lightsail car elle simplifie le processus.

Pour plus d'informations sur les services de conteneurs, veuillez consulter Services de conteneurs. Pour plus d'informations sur la sécurité dans Amazon ECR, veuillez consulter le Guide de l'utilisateur Amazon ECR.

Table des matières

Autorisations requises

L'utilisateur qui gérera l'accès des services de conteneur Lightsail aux référentiels privés Amazon ECR doit disposer de l'une des politiques d'autorisation suivantes dans IAM. Pour plus d'informations, veuillez consulter Ajout et suppression d'autorisations basées sur l'identité IAM dans le Guide de l'utilisateur AWS Identity and Access Management .

Accorder l'accès à n'importe quel référentiel privé Amazon ECR

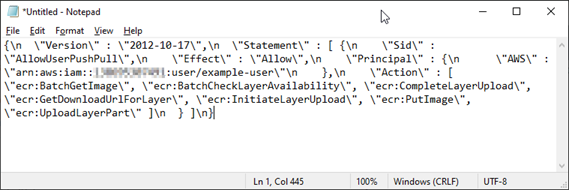

La stratégie d'autorisation suivante accorde des autorisations à l'utilisateur pour configurer l'accès à n'importe quel référentiel privé Amazon ECR.

Dans la politique, remplacez-le AwsAccountId par le numéro d'identification de votre AWS compte.

Accorder l'accès à un référentiel privé Amazon ECR spécifique

La politique d'autorisation suivante accorde des autorisations à l'utilisateur pour configurer l'accès à un référentiel privé Amazon ECR spécifique, dans une Région AWS spécifique.

Dans la politique, remplacez l'exemple de texte suivant par le vôtre :

-

AwsRegion— Le Région AWS code (par exemple,us-east-1) du dépôt privé. Votre service de conteneur Lightsail doit se trouver dans le Région AWS même emplacement que les référentiels privés auxquels vous souhaitez accéder. -

AwsAccountId— Le numéro d'identification de votre AWS compte. -

RepositoryName— Le nom du dépôt privé dont vous souhaitez gérer l'accès.

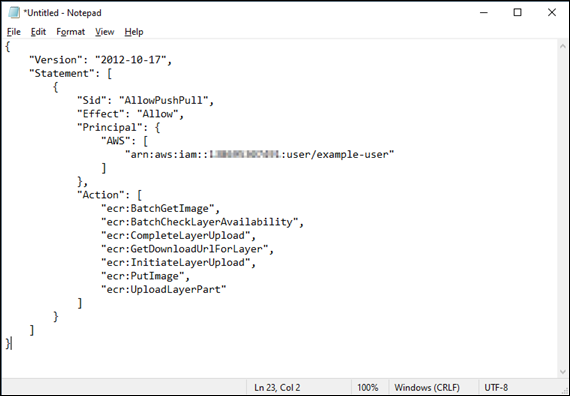

Voici un exemple de politique d'autorisations remplie avec des exemples de valeurs.

Utiliser la console Lightsail pour gérer l'accès aux référentiels privés

Suivez la procédure suivante pour utiliser la console Lightsail afin de gérer l'accès d'un service de conteneur Lightsail à un référentiel privé Amazon ECR.

-

Connectez-vous à la console Lightsail

. -

Dans le volet de navigation de gauche, choisissez Containers.

-

Choisissez le nom du service de conteneurs pour lequel vous souhaitez configurer l'accès à un référentiel privé Amazon ECR.

-

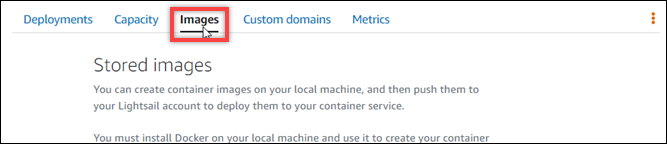

Cliquez sur l'onglet Images.

-

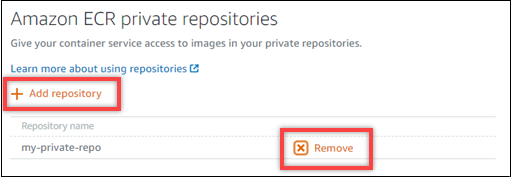

Choisissez Ajouter un référentiel pour autoriser votre service de conteneurs à accéder à un référentiel privé Amazon ECR.

Note

Vous pouvez choisir Supprimer pour supprimer l'accès de votre service de conteneur à un référentiel privé Amazon ECR précédemment ajouté.

-

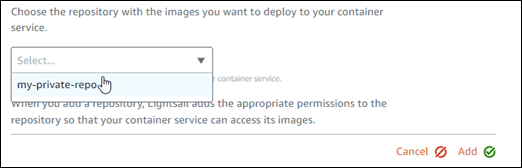

Dans la liste déroulante qui s'affiche, sélectionnez le référentiel privé auquel vous souhaitez accéder, et choisissez Add (Ajouter).

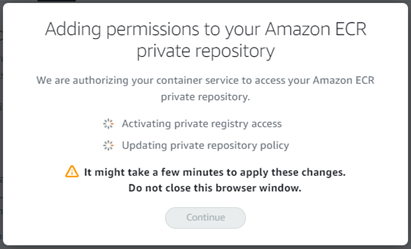

Lightsail met quelques instants à activer le rôle IAM d'extraction d'images Amazon ECR pour votre service de conteneur, qui inclut un Amazon Resource Name (ARN) principal. Lightsail ajoute ensuite automatiquement l'ARN principal du rôle IAM à la politique d'autorisation du référentiel privé Amazon ECR que vous avez sélectionné. Cela permet à votre service de conteneur d'accéder au référentiel privé et à ses images. Ne fermez pas la fenêtre du navigateur avant que le modal qui s'affiche n'indique que le processus est terminé et que vous pouvez choisir Continue (Continuer).

-

Choisissez Continue (Continuer) lorsque l'activation est terminée.

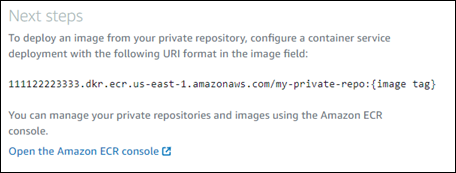

Après que le référentiel privé Amazon ECR sélectionné est ajouté, il est répertorié dans la section Répertoires privés Amazon ECR de la page. La page contient des instructions sur le déploiement d'une image depuis le référentiel privé vers votre service de conteneur Lightsail. Pour utiliser une image de votre référentiel, spécifiez le format URI affiché sur la page comme Image lors du déploiement de votre service de conteneur. Dans l'URI que vous spécifiez, remplacez l'exemple

{image tag}par la balise de l'image que vous souhaitez déployer. Pour plus d'informations, veuillez consulter Création et gestion des déploiements pour vos services de conteneurs.

Utilisez le AWS CLI pour gérer l'accès aux référentiels privés

La gestion de l'accès d'un service de conteneur Lightsail à un référentiel privé Amazon ECR à l'aide AWS Command Line Interface du AWS CLI() nécessite les étapes suivantes :

Important

Nous vous recommandons d'utiliser la console Lightsail pour gérer l'accès d'un service de conteneur Lightsail à un référentiel privé Amazon ECR, car cela simplifie le processus. Pour plus d'informations, voir Utiliser la console Lightsail pour gérer l'accès aux référentiels privés plus haut dans ce guide.

-

Activer ou désactiver le rôle IAM d'extraction d'images Amazon ECR : utilisez la commande Lightsail AWS CLI

update-container-servicepour activer ou désactiver le rôle IAM d'extraction d'images Amazon ECR. Un Amazon Resource Name (ARN) principal est créé pour le rôle IAM extracteur d'image d'Amazon ECR lorsque vous l'activez. Pour plus d'informations, veuillez consulter la section Activation ou désactivation du rôle IAM extracteur d'image d'Amazon ECR de ce guide. -

Déterminer si votre référentiel privé Amazon ECR possède une déclaration de politique : une fois que vous avez activé le rôle IAM extracteur d'image d'Amazon ECR, vous devez déterminer si le référentiel privé Amazon ECR auquel vous souhaitez accéder avec votre service de conteneurs possède une déclaration de politique existante. Pour plus d'informations, veuillez consulter Déterminer si votre référentiel privé Amazon ECR possède une déclaration de politique plus loin dans ce guide.

Vous ajoutez l'ARN principal du rôle IAM à votre référentiel à l'aide de l'une des méthodes suivantes, selon que votre référentiel possède une déclaration de politique existante ou non :

-

Ajoutez une politique à un référentiel privé qui ne contient pas de déclaration de politique : utilisez la AWS CLI

set-repository-policycommande Amazon ECR pour ajouter l'ARN principal du rôle d'extraction d'images Amazon ECR pour votre service de conteneur à un référentiel privé doté d'une politique existante. Pour plus d'informations, consultez Ajouter une politique à un référentiel privé qui ne possède pas de déclaration de politique plus loin dans ce guide. -

Ajoutez une politique à un référentiel privé contenant une déclaration de politique : utilisez la AWS CLI

set-repository-policycommande Amazon ECR pour ajouter le rôle d'extracteur d'images Amazon ECR pour votre service de conteneur à un référentiel privé qui n'a pas de politique existante. Pour plus d'informations, consultez Ajouter une politique à un référentiel privé qui possède une déclaration de politique plus loin dans ce guide.

-

Activer ou désactiver le rôle IAM extracteur d'image d'Amazon ECR

Suivez la procédure suivante pour activer ou désactiver le rôle IAM d'extraction d'images Amazon ECR pour votre service de conteneur Lightsail. Vous pouvez activer ou désactiver le rôle IAM d'extraction d'images Amazon ECR à l'aide de la commande AWS CLI

update-container-service Lightsail. Pour plus d’informations, consultez update-container-service dans la Référence des commandes de l’AWS CLI .

Note

Vous devez l'installer AWS CLI et le configurer pour Lightsail avant de poursuivre cette procédure. Pour plus d'informations, voir Configurer le AWS CLI pour qu'il fonctionne avec Lightsail.

-

Ouvrez une invite de commande ou une fenêtre de terminal.

-

Saisissez la commande suivante pour mettre à jour un service de conteneurs et activer ou désactiver le rôle IAM extracteur d'image d'Amazon ECR.

aws lightsail update-container-service --service-nameContainerServiceName--private-registry-access ecrImagePullerRole={isActive=RoleActivationState} --regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

ContainerServiceName— Le nom du service de conteneur pour lequel activer ou désactiver le rôle IAM d'extraction d'images Amazon ECR. -

RoleActivationState— État d'activation du rôle IAM d'extraction d'images Amazon ECR. Spécifieztruepour activer le rôle oufalsepour le désactiver. -

AwsRegionCode— Le Région AWS code du service de conteneurs (par exemple,us-east-1).

Exemples :

-

Pour activer le rôle IAM extracteur d'image d'Amazon ECR :

aws lightsail update-container-service --service-namemy-container-service--private-registry-access ecrImagePullerRole={isActive=true} --regionus-east-1 -

Pour désactiver le rôle IAM extracteur d'image d'Amazon ECR :

aws lightsail update-container-service --service-namemy-container-service--private-registry-access ecrImagePullerRole={isActive=false} --regionus-east-1

-

-

Si vous :

-

avez activé le rôle extracteur d'image d'Amazon ECR : attendez au moins 30 secondes après avoir reçu la réponse précédente. Ensuite, passez à l'étape suivante pour obtenir l'ARN principal du rôle IAM extracteur d'image d'Amazon ECR pour votre service de conteneurs.

-

avez désactivé le rôle d'extracteur d'image d'Amazon ECR : si vous avez déjà ajouté l'ARN principal du rôle IAM extracteur d'image d'Amazon ECR à la stratégie d'autorisations de votre référentiel privé Amazon ECR, vous devez supprimer cette politique d'autorisations de votre référentiel. Pour plus d'informations, veuillez consulter Supprimer une déclaration de politique de référentiel privé dans le Guide de l'utilisateur Amazon ECR.

-

-

Saisissez la commande suivante pour obtenir l'ARN principal du rôle IAM extracteur d'image d'Amazon ECR pour votre service de conteneurs.

aws lightsail get-container-services --service-nameContainerServiceName--regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

ContainerServiceName— Le nom du service de conteneur pour lequel vous souhaitez obtenir l'ARN principal du rôle IAM de l'extracteur d'images Amazon ECR. -

AwsRegionCode— Le Région AWS code du service de conteneurs (par exemple,us-east-1).

Exemple :

aws lightsail get-container-services --service-namemy-container-service--regionus-east-1Recherchez l'ARN principal du rôle IAM extracteur d'image d'ECR dans la réponse. Si un rôle est répertorié, copiez-le ou notez-le. Vous en aurez besoin pour la section suivante de ce guide. Ensuite, vous devez déterminer s'il existe une déclaration de politique existante pour le référentiel privé Amazon ECR auquel vous souhaitez accéder avec votre service de conteneurs. Poursuivez vers la section Déterminer si votre référentiel privé Amazon ECR possède une déclaration de politique de ce guide.

-

Déterminer si votre référentiel privé Amazon ECR possède une déclaration de politique

Utilisez la procédure suivant pour déterminer si votre référentiel privé Amazon ECR possède une déclaration de stratégie. Vous pouvez utiliser la AWS CLI get-repository-policy commande pour Amazon ECR. Pour plus d’informations, consultez update-container-service dans la Référence des commandes de l’AWS CLI .

Note

Vous devez l'installer AWS CLI et le configurer pour Amazon ECR avant de poursuivre cette procédure. Pour plus d'informations, veuillez consulter Configuration avec Amazon ECR dans le Guide de l'utilisateur Amazon ECR.

-

Ouvrez une invite de commande ou une fenêtre de terminal.

-

Saisissez la commande suivante pour obtenir la déclaration de politique d'un référentiel privé spécifique.

aws ecr get-repository-policy --repository-nameRepositoryName--regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

RepositoryName— Le nom du référentiel privé pour lequel vous souhaitez configurer l'accès pour un service de conteneur Lightsail. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1).

Exemple :

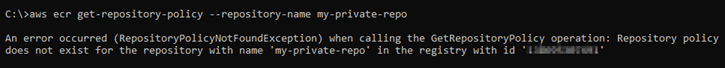

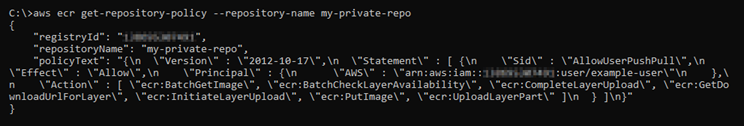

aws ecr get-repository-policy --repository-namemy-private-repo--regionus-east-1Vous devriez voir l'une des réponses suivantes :

-

RepositoryPolicyNotFoundException— Votre dépôt privé ne contient pas de déclaration de politique. Si votre référentiel ne possède pas de déclaration de politique, suivez les étapes décrites dans la section Ajouter une politique à un référentiel privé qui ne possède pas de déclaration de politique plus loin dans ce guide.

-

A repository policy was found (Une politique de référentiel a été trouvée) – Votre référentiel privé possède une déclaration de politique, qui s'affiche dans la réponse de votre demande. Si votre référentiel possède une déclaration de politique, copiez la politique existante, puis suivez les étapes décrites dans la section Ajouter une politique à un référentiel privé qui possède une déclaration de politique plus loin dans ce guide.

-

Ajouter une politique à un référentiel privé qui ne possède pas de déclaration de politique

Procédez comme suit pour ajouter une politique à un référentiel privé Amazon ECR qui n'a pas de déclaration de stratégie. La politique que vous ajoutez doit inclure l'ARN principal du rôle IAM de l'extracteur d'images Amazon ECR de votre service de conteneur Lightsail. Cela autorise votre service de conteneur à déployer des images pour le référentiel privé.

Important

Lightsail ajoute automatiquement le rôle d'extracteur d'images Amazon ECR à vos référentiels privés Amazon ECR lorsque vous utilisez la console Lightsail pour configurer l'accès. Dans ce cas, il n'est pas nécessaire d'ajouter manuellement le rôle extracteur d'image d'Amazon ECR dans vos référentiels privés à l'aide de la procédure de cette section. Pour plus d'informations, voir Utiliser la console Lightsail pour gérer l'accès aux référentiels privés plus haut dans ce guide.

Vous pouvez ajouter une stratégie à un référentiel privé à l'aide de l' AWS CLI. Pour ce faire, créez un fichier JSON qui contient la stratégie, puis référencez ce fichier avec la commande set-repository-policy pour Amazon ECR. Pour plus d’informations, consultez set-repository-policy dans la Référence des commandes de l’AWS CLI .

Note

Vous devez l'installer AWS CLI et le configurer pour Amazon ECR avant de poursuivre cette procédure. Pour plus d'informations, veuillez consulter Configuration avec Amazon ECR dans le Guide de l'utilisateur Amazon ECR.

-

Ouvrez un éditeur de texte et collez la déclaration de politique suivante dans un nouveau fichier texte.

Dans le texte, remplacez-le

IamRolePrincipalArnpar l'ARN principal du rôle IAM d'extraction d'images Amazon ECR de votre service de conteneur que vous avez obtenu plus tôt dans ce guide. -

Enregistrez le fichier sous le nom

ecr-policy.jsonà un emplacement accessible sur votre ordinateur (par exemple,C:\Temp\ecr-policy.jsonsous Windows ou/tmp/ecr-policy.jsonsous macOS ou Linux). -

Notez l'emplacement du chemin d'accès du fichier

ecr-policy.jsoncréé. Vous spécifierez cela dans une commande à un stade ultérieur de cette procédure. -

Ouvrez une invite de commande ou une fenêtre de terminal.

-

Saisissez la commande suivante pour définir la déclaration de politique du référentiel privé auquel vous souhaitez accéder avec votre service de conteneurs.

aws ecr set-repository-policy --repository-nameRepositoryName--policy-text file://path/to/ecr-policy.json --regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

RepositoryName— Le nom du dépôt privé pour lequel vous souhaitez ajouter la politique. -

path/to/— Le chemin d'accès auecr-policy.jsonfichier sur votre ordinateur que vous avez créé précédemment dans ce guide. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1).

Exemples :

-

Sous Windows :

aws ecr set-repository-policy --repository-namemy-private-repo--policy-text file://C:\Temp\ecr-policy.json --regionus-east-1 -

Sous macOS ou Linux :

aws ecr set-repository-policy --repository-namemy-private-repo--policy-text file:///tmp/ecr-policy.json --regionus-east-1

Votre service de conteneur peut maintenant accéder à votre référentiel privé et à ses images. Pour utiliser une image de votre référentiel, spécifiez l'URI suivant en tant que valeur Image pour votre déploiement de service de conteneurs. Dans l'URI, remplacez l'exemple par le

tagtag de l'image que vous souhaitez déployer. Pour plus d'informations, veuillez consulter Création et gestion des déploiements pour vos services de conteneurs.AwsAccountId.dkr.ecr.AwsRegionCode.amazonaws.com/RepositoryName:ImageTagDans l'URI, remplacez l'exemple de texte suivant par le vôtre :

-

AwsAccountId— Le numéro d'identification de votre AWS compte. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1). -

RepositoryName— Le nom du référentiel privé à partir duquel déployer une image de conteneur. -

ImageTag— Le tag de l'image du conteneur provenant du référentiel privé à déployer sur votre service de conteneur.

Exemple :

111122223333.dkr.ecr.us-east-1.amazonaws.com/my-private-repo:myappimage -

Ajouter une politique à un référentiel privé qui possède une déclaration de politique

Procédez comme suit pour ajouter une stratégie à un référentiel privé Amazon ECR qui a une déclaration de stratégie. La politique que vous ajoutez doit inclure la politique existante et une nouvelle politique contenant l'ARN principal du rôle IAM d'extraction d'images Amazon ECR de votre service de conteneur Lightsail. Cela permet de conserver les autorisations existantes dans votre référentiel privé tout en accordant l'accès à votre service de conteneur pour déployer des images à partir du référentiel privé.

Important

Lightsail ajoute automatiquement le rôle d'extracteur d'images Amazon ECR à vos référentiels privés Amazon ECR lorsque vous utilisez la console Lightsail pour configurer l'accès. Dans ce cas, il n'est pas nécessaire d'ajouter manuellement le rôle extracteur d'image d'Amazon ECR dans vos référentiels privés à l'aide de la procédure de cette section. Pour plus d'informations, voir Utiliser la console Lightsail pour gérer l'accès aux référentiels privés plus haut dans ce guide.

Vous pouvez ajouter une stratégie à un référentiel privé à l'aide de l' AWS CLI. Pour ce faire, créez un fichier JSON contenant la politique existante et la nouvelle politique. Ensuite, référencez ce fichier avec la commande set-repository-policy pour Amazon ECR. Pour plus d’informations, consultez set-repository-policy dans la Référence des commandes de l’AWS CLI .

Note

Vous devez l'installer AWS CLI et le configurer pour Amazon ECR avant de poursuivre cette procédure. Pour plus d'informations, veuillez consulter Configuration avec Amazon ECR dans le Guide de l'utilisateur Amazon ECR.

-

Ouvrez une invite de commande ou une fenêtre de terminal.

-

Saisissez la commande suivante pour obtenir la déclaration de politique d'un référentiel privé spécifique.

aws ecr get-repository-policy --repository-nameRepositoryName--regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

RepositoryName— Le nom du référentiel privé pour lequel vous souhaitez configurer l'accès pour un service de conteneur Lightsail. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1).

Exemple :

aws ecr get-repository-policy --repository-namemy-private-repo--regionus-east-1 -

-

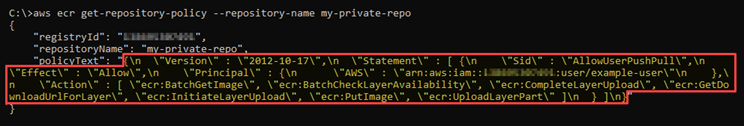

Dans la réponse, copiez la politique existante et passez à l'étape suivante.

Vous ne devez copier que le contenu du

policyText(texte de la politique) qui s'affiche entre les guillemets doubles, comme indiqué dans l'exemple suivant.

-

Ouvrez un éditeur de texte, et collez la politique existante depuis votre référentiel privé que vous avez copié à l'étape précédente.

Le résultat doit ressembler à l'exemple suivant :

-

Dans le texte que vous avez collé, remplacez

\npar des sauts de ligne et supprimez le\restant.Le résultat doit ressembler à l'exemple suivant :

-

Collez la déclaration de politique suivante à la fin du fichier texte.

-

Dans le texte, remplacez-le

IamRolePrincipalArnpar l'ARN principal du rôle IAM d'extraction d'images Amazon ECR de votre service de conteneur que vous avez obtenu plus tôt dans ce guide.Le résultat doit ressembler à l'exemple suivant :

-

Enregistrez le fichier sous le nom

ecr-policy.jsonà un emplacement accessible sur votre ordinateur (par exemple,C:\Temp\ecr-policy.jsonsous Windows ou/tmp/ecr-policy.jsonsous macOS ou Linux). -

Notez l'emplacement du chemin d'accès du fichier

ecr-policy.json. Vous spécifierez cela dans une commande à un stade ultérieur de cette procédure. -

Ouvrez une invite de commande ou une fenêtre de terminal.

-

Saisissez la commande suivante pour définir la déclaration de politique du référentiel privé auquel vous souhaitez accéder avec votre service de conteneurs.

aws ecr set-repository-policy --repository-nameRepositoryName--policy-text file://path/to/ecr-policy.json --regionAwsRegionCodeDans la commande, remplacez l'exemple de texte suivant par le vôtre :

-

RepositoryName— Le nom du dépôt privé pour lequel vous souhaitez ajouter la politique. -

path/to/— Le chemin d'accès auecr-policy.jsonfichier sur votre ordinateur que vous avez créé précédemment dans ce guide. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1).

Exemples :

-

Sous Windows :

aws ecr set-repository-policy --repository-namemy-private-repo--policy-text file://C:\Temp\ecr-policy.json --regionus-east-1 -

Sous macOS ou Linux :

aws ecr set-repository-policy --repository-namemy-private-repo--policy-text file:///tmp/ecr-policy.json --regionus-east-1

Vous devriez voir une réponse similaire à l'exemple suivant.

Si vous exécutez la commande

get-repository-policyà nouveau, vous devriez voir la nouvelle déclaration de politique supplémentaire dans votre référentiel privé. Votre service de conteneur peut maintenant accéder à votre référentiel privé et à ses images. Pour utiliser une image de votre référentiel, spécifiez l'URI suivant en tant que valeur Image pour votre déploiement de service de conteneurs. Dans l'URI, remplacez l'exemple par letagtag de l'image que vous souhaitez déployer. Pour plus d'informations, veuillez consulter Création et gestion des déploiements pour vos services de conteneurs.AwsAccountId.dkr.ecr.AwsRegionCode.amazonaws.com/RepositoryName:ImageTagDans l'URI, remplacez l'exemple de texte suivant par le vôtre :

-

AwsAccountId— Le numéro d'identification de votre AWS compte. -

AwsRegionCode— Le Région AWS code du dépôt privé (par exemple,us-east-1). -

RepositoryName— Le nom du référentiel privé à partir duquel déployer une image de conteneur. -

ImageTag— Le tag de l'image du conteneur provenant du référentiel privé à déployer sur votre service de conteneur.

Exemple :

111122223333.dkr.ecr.us-east-1.amazonaws.com/my-private-repo:myappimage -