Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Authentification SAML pour Amazon Serverless OpenSearch

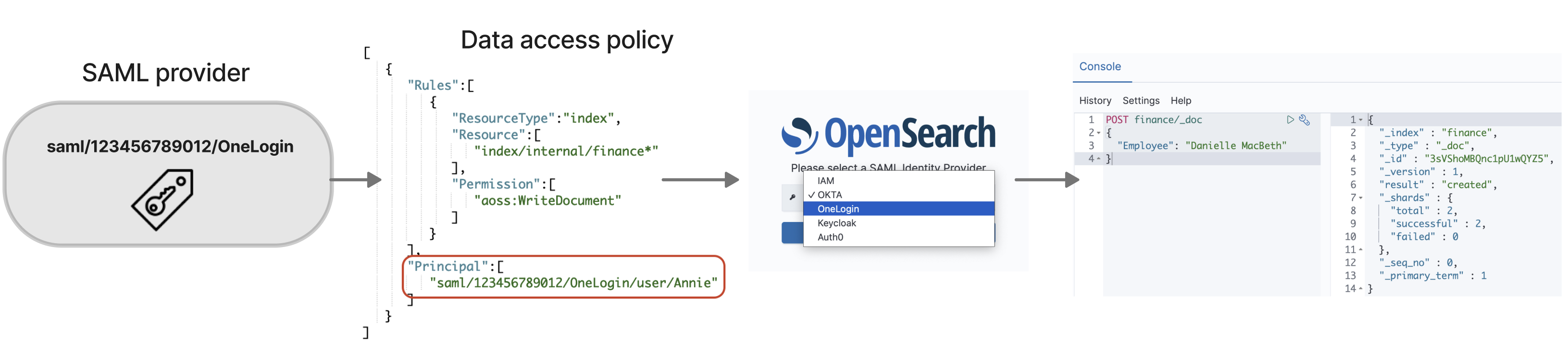

Avec l'authentification SAML pour Amazon OpenSearch Serverless, vous pouvez utiliser votre fournisseur d'identité existant pour proposer l'authentification unique (SSO) pour les points de terminaison des OpenSearch tableaux de bord des collections sans serveur.

L'authentification SAML vous permet d'utiliser des fournisseurs d'identité tiers pour vous connecter aux OpenSearch tableaux de bord afin d'indexer et de rechercher des données. OpenSearch Serverless prend en charge les fournisseurs qui utilisent la norme SAML 2.0, tels que IAM Identity Center, Okta, Keycloak, Active Directory Federation Services (AD FS) et Auth0. Vous pouvez configurer IAM Identity Center pour synchroniser les utilisateurs et les groupes provenant d'autres sources d'identité telles qu'Okta et Microsoft Entra ID. OneLogin Pour obtenir la liste des sources d'identité prises en charge par IAM Identity Center et les étapes à suivre pour les configurer, consultez les didacticiels de mise en route du guide de l'utilisateur d'IAM Identity Center.

Note

L'authentification SAML permet uniquement d'accéder aux OpenSearch tableaux de bord via un navigateur Web. Les utilisateurs authentifiés peuvent uniquement envoyer des demandes aux opérations de l' OpenSearch API via les outils de développement dans les OpenSearch tableaux de bord. Vos informations d'identification SAML ne vous permettent pas d'envoyer des requêtes HTTP directes aux opérations de l' OpenSearch API.

Pour configurer l'authentification SAML, vous devez d'abord configurer un fournisseur d'identité (IdP) SAML. Vous incluez ensuite un ou plusieurs utilisateurs de cet IdP dans une stratégie d'accès aux données. Cette politique lui accorde certaines autorisations sur les and/or index de collections. Un utilisateur peut ensuite se connecter aux OpenSearch tableaux de bord et effectuer les actions autorisées dans la politique d'accès aux données.

Considérations

Tenez compte des éléments suivants lors de la configuration de l'authentification SAML :

-

Les requêtes signées et chiffrées ne sont pas prises en charge.

-

Les assertions chiffrées ne sont pas prises en charge.

-

L'authentification et la déconnexion initiées par l'IdP ne sont pas prises en charge.

-

Les politiques de contrôle des services (SCP) ne seront pas applicables ni évaluées dans le cas d'identités non IAM (comme le SAML dans OpenSearch Amazon Serverless et SAML et l'autorisation utilisateur interne de base pour Amazon Service). OpenSearch

Autorisations nécessaires

L'authentification SAML pour OpenSearch Serverless utilise les autorisations AWS Identity and Access Management (IAM) suivantes :

-

aoss:CreateSecurityConfig: créer un fournisseur SAML. -

aoss:ListSecurityConfig: répertorier tous les fournisseurs SAML du compte actuel. -

aoss:GetSecurityConfig: afficher les informations du fournisseur SAML. -

aoss:UpdateSecurityConfig: modifier la configuration d'un fournisseur SAML donné, y compris les métadonnées XML. -

aoss:DeleteSecurityConfig: supprimer un fournisseur SAML.

La stratégie d'accès basée sur l'identité suivante permet à un utilisateur de gérer toutes les configurations IdP :

Veuillez noter que l'élément Resource doit être un caractère générique.

Créer des fournisseurs SAML (console)

Ces étapes expliquent comment créer des fournisseurs SAML. Cela permet l'authentification SAML avec l'authentification initiée par le fournisseur de services (SP) pour les OpenSearch tableaux de bord. L'authentification initiée par l'IdP n'est pas prise en charge.

Pour activer l'authentification SAML pour les tableaux de bord OpenSearch

-

Connectez-vous à la console Amazon OpenSearch Service à la https://console.aws.amazon.com/aos/maison

. -

Dans le panneau de navigation de gauche, développez Serverless (Sans serveur) et sélectionnez SAML authentication (Authentification SAML).

-

Choisissez Add SAML provider (Ajouter un fournisseur SAML).

-

Saisissez un nom et une description pour le fournisseur.

Note

Le nom que vous spécifiez est accessible au public et apparaît dans un menu déroulant lorsque les utilisateurs se connectent à OpenSearch Dashboards. Assurez-vous que le nom est facilement reconnaissable et qu'il ne révèle pas d'informations sensibles sur votre fournisseur d'identité.

-

Sous Configure your IdP (Configurer votre IdP), copiez l'URL Assertion Consumer Service (ACS).

-

Utilisez l'URL ACS que vous venez de copier pour configurer votre fournisseur d'identité. La terminologie et les étapes varient selon le fournisseur. Consultez la documentation de votre fournisseur.

Dans Okta, par exemple, vous créez une « application web SAML 2.0 » et vous spécifiez l'URL ACS comme URL d'authentification unique, URL du destinataire et URL de destination. Pour Auth0, vous le spécifiez dans Allowed URLs Callback.

-

Indiquez la restriction d'audience si votre IdP dispose d'un champ à cet effet. La restriction d'audience est une valeur de l'assertion SAML qui indique à qui l'assertion est destinée. Avec OpenSearch Serverless, vous pouvez effectuer les opérations suivantes. Assurez-vous de remplacer le code indiqué

contentdans l'exemple de code suivant par votre propre Compte AWS identifiant :-

Utilisez la restriction d'audience par défaut

:opensearch:.111122223333 -

(Facultatif) configurez une restriction d'audience personnalisée à l'aide du AWS CLI. Pour de plus amples informations, veuillez consulter Créer des fournisseurs SAML (AWS CLI).

Le nom du champ de restriction d'audience varie selon le fournisseur. Pour Okta, il s'agit d'URI d'audience (ID d'entité du fournisseur de services). Pour IAM Identity Center, il s'agit de l'audience SAML des applications.

-

-

Si vous utilisez IAM Identity Center, vous devez également spécifier le mappage d'attributs suivant :

Subject=${user:name}, au formatunspecified. -

Une fois votre fournisseur d'identité configuré, il génère un fichier de métadonnées de fournisseur d'identité. Ce fichier XML contient des informations sur le fournisseur, telles qu'un certificat TLS, des points de terminaison d'authentification unique et l'ID d'entité du fournisseur d'identité.

Copiez le texte dans le fichier de métadonnées IdP et collez-le sous le champ Provide metadata from your IdP (Fournir les métadonnées de votre IdP). Vous pouvez également choisir Importer depuis un fichier XML, puis charger le fichier. Le fichier de métadonnées doit se présenter comme suit :

<?xml version="1.0" encoding="UTF-8"?> <md:EntityDescriptor entityID="entity-id" xmlns:md="urn:oasis:names:tc:SAML:2.0:metadata"> <md:IDPSSODescriptor WantAuthnRequestsSigned="false" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol"> <md:KeyDescriptor use="signing"> <ds:KeyInfo xmlns:ds="http://www.w3.org/2000/09/xmldsig#"> <ds:X509Data> <ds:X509Certificate>tls-certificate</ds:X509Certificate> </ds:X509Data> </ds:KeyInfo>s </md:KeyDescriptor> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified</md:NameIDFormat> <md:NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</md:NameIDFormat> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="idp-sso-url"/> <md:SingleSignOnService Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-Redirect" Location="idp-sso-url"/> </md:IDPSSODescriptor> </md:EntityDescriptor> -

Laissez le champ d'attribut Custom user ID vide pour utiliser l'

NameIDélément de l'assertion SAML comme nom d'utilisateur. Si votre assertion n'utilise pas cet élément standard et inclut plutôt le nom d'utilisateur comme attribut personnalisé, spécifiez cet attribut ici. Les attributs sont sensibles à la casse. Seul un attribut d'utilisateur unique est pris en charge.L'exemple suivant montre un attribut de remplacement pour

NameIDdans l'assertion SAML :<saml2:Attribute Name="UserId" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic"> <saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">annie</saml2:AttributeValue> </saml2:Attribute> -

(Facultatif) Spécifiez un attribut personnalisé dans le champ Group attribute (Attribut de groupe), tel que

roleougroup. Seul un attribut de groupe unique est pris en charge. Il n'existe aucun attribut de groupe par défaut. Si vous n'en spécifiez pas, vos stratégies d'accès aux données ne peuvent contenir que des principaux d'utilisateur.L'exemple suivant montre un attribut de groupe dans l'assertion SAML :

<saml2:Attribute Name="department" NameFormat="urn:oasis:names:tc:SAML:2.0:attrname-format:basic"> <saml2:AttributeValue xmlns:xs="http://www.w3.org/2001/XMLSchema" xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance" xsi:type="xs:string">finance</saml2:AttributeValue> </saml2:Attribute> -

Par défaut, OpenSearch Dashboards déconnecte les utilisateurs au bout de 24 heures. Vous pouvez configurer cette valeur sur un nombre compris entre 1 et 12 heures (15 et 720 minutes) en spécifiant le délai d'expiration OpenSearch des tableaux de bord. Si vous essayez de régler le délai d'attente égal ou inférieur à 15 minutes, votre session sera réinitialisée à une heure.

-

Choisissez Create SAML provider (Créer un fournisseur SAML).

Accès aux OpenSearch tableaux de bord

Après avoir configuré un fournisseur SAML, tous les utilisateurs et groupes associés à ce fournisseur peuvent accéder au point de terminaison OpenSearch Dashboards. Le format de l'URL des tableaux de bord correspond à celui collection-endpoint/_dashboards/

Si le protocole SAML est activé, vous êtes AWS Management Console redirigé vers la page de sélection de l'IdP, où vous pouvez vous connecter à l'aide de vos informations d'identification SAML. Tout d'abord, utilisez la liste déroulante pour sélectionner un fournisseur d'identité :

Connectez-vous ensuite à l'aide de vos informations d'identification d'IdP.

Si le protocole SAML n'est pas activé, vous pouvez cliquer sur le lien dans le pour AWS Management Console vous connecter en tant qu'utilisateur ou en tant que rôle IAM, sans aucune option pour le protocole SAML.

Octroyer aux identités SAML l'accès aux données de collection

Après avoir créé un fournisseur SAML, vous devez toujours octroyer aux utilisateurs et aux groupes sous-jacents l'accès aux données de vos collections. Vous octroyez l'accès par le biais de stratégies d'accès aux données. Tant que vous n'aurez pas octroyé l'accès aux utilisateurs, ils ne pourront pas lire, écrire ou supprimer les données de vos collections.

Pour accorder l'accès, créez une politique d'accès aux données et spécifiez votre and/or groupe d'utilisateurs SAML IDs dans la Principal déclaration suivante :

[ { "Rules":[ ... ], "Principal":[ "saml/987654321098/myprovider/user/Shaheen", "saml/987654321098/myprovider/group/finance" ] } ]

Vous pouvez octroyer l'accès aux collections, aux index ou aux deux. Si vous souhaitez que différents utilisateurs aient des autorisations différentes, créez plusieurs règles. Pour obtenir la liste des autorisations disponibles, veuillez consulter la rubrique Autorisations de stratégie prises en charge. Pour plus d'informations sur le formatage d'une stratégie d'accès, veuillez consulter la rubrique Policy syntax (Syntaxe de stratégie).

Créer des fournisseurs SAML (AWS CLI)

Pour créer un fournisseur SAML à l'aide de l'API OpenSearch Serverless, envoyez une CreateSecurityConfigdemande :

aws opensearchserverless create-security-config \ --namemyprovider\ --type saml \ --saml-options file://saml-auth0.json

Spécifiez saml-options, y compris le fichier XML des métadonnées, sous la forme d'un mappage clé-valeur dans un fichier .json. Le fichier XML des métadonnées doit être codé sous la forme d'une chaîne d'échappement JSON

{ "sessionTimeout": 70, "groupAttribute": "department", "userAttribute": "userid", "openSearchServerlessEntityId": "aws:opensearch:111122223333:app1", "metadata": "EntityDescriptor xmlns=\"urn:oasis:names:tc:SAML:2.0:metadata\" ... ... ... IDPSSODescriptor\r\n\/EntityDescriptor" }

Note

(Facultatif) configurez une restriction d'audience personnalisée à l'aide du AWS CLI. Pour de plus amples informations, veuillez consulter Créer des fournisseurs SAML (AWS CLI).

Consulter des fournisseurs SAML

La ListSecurityConfigsdemande suivante répertorie tous les fournisseurs SAML de votre compte :

aws opensearchserverless list-security-configs --type saml

La requête renvoie des informations sur tous les fournisseurs SAML existants, y compris les métadonnées IdP complètes générées par votre fournisseur d'identité :

{ "securityConfigDetails": [ { "configVersion": "MTY2NDA1MjY4NDQ5M18x", "createdDate": 1664054180858, "description": "Example SAML provider", "id": "saml/111122223333/myprovider", "lastModifiedDate": 1664054180858, "samlOptions": { "groupAttribute": "department", "metadata": "EntityDescriptorxmlns=\"urn:oasis:names:tc:SAML:2.0:metadata\" ...... ...IDPSSODescriptor\r\n/EntityDescriptor", "sessionTimeout": 120, "openSearchServerlessEntityId": "aws:opensearch:111122223333:app1", "userAttribute": "userid" } } ] }

Pour consulter les détails d'un fournisseur spécifique, y compris la configVersion des mises à jour futures, envoyez une requête GetSecurityConfig.

Mettre à jour des fournisseurs SAML

Pour mettre à jour un fournisseur SAML à l'aide de la console OpenSearch Serverless, choisissez l'authentification SAML, sélectionnez votre fournisseur d'identité, puis choisissez Modifier. Vous pouvez modifier tous les champs, y compris les métadonnées et les attributs personnalisés.

Pour mettre à jour un fournisseur via l'API OpenSearch Serverless, envoyez une UpdateSecurityConfigdemande et incluez l'identifiant de la politique à mettre à jour. Vous devez également inclure une version de configuration, que vous pouvez récupérer à l'aide des commandes ListSecurityConfigs ou GetSecurityConfig. En incluant la version la plus récente, vous vous assurez de ne pas annuler par inadvertance une modification apportée par quelqu'un d'autre.

La requête suivante met à jour les options SAML d'un fournisseur :

aws opensearchserverless update-security-config \ --id saml/123456789012/myprovider\ --type saml \ --saml-options file://saml-auth0.json \ --config-versionMTY2NDA1MjY4NDQ5M18x

Spécifiez vos options de configuration SAML sous la forme d'un mappage clé-valeur dans un fichier .json.

Important

Les mises à jour des options SAML ne sont pas progressives. Si vous ne spécifiez aucune valeur pour un paramètre de l'objet SAMLOptions lorsque vous effectuez une mise à jour, les valeurs existantes seront remplacées par des valeurs vides. Par exemple, si la configuration actuelle contient une valeur pour userAttribute, puis que vous effectuez une mise à jour sans inclure cette valeur, la valeur est supprimée de la configuration. Assurez-vous de connaître les valeurs existantes avant de procéder à une mise à jour en appelant l'opération GetSecurityConfig.

Supprimer des fournisseurs SAML

Lorsque vous supprimez un fournisseur SAML, les références aux utilisateurs et aux groupes associés dans vos stratégies d'accès aux données ne sont plus fonctionnelles. Pour éviter toute confusion, nous vous suggérons de supprimer toutes les références au point de terminaison dans vos stratégies d'accès avant de supprimer le point de terminaison.

Pour supprimer un fournisseur SAML à l'aide de la console OpenSearch Serverless, choisissez Authentification, sélectionnez le fournisseur, puis choisissez Supprimer.

Pour supprimer un fournisseur via l'API OpenSearch Serverless, envoyez une DeleteSecurityConfigdemande :

aws opensearchserverless delete-security-config --id saml/123456789012/myprovider