Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Octroi d'autorisations par OpsWorks pile aux utilisateurs de Stacks

Important

Le AWS OpsWorks Stacks service a atteint sa fin de vie le 26 mai 2024 et a été désactivé tant pour les nouveaux clients que pour les clients existants. Nous recommandons vivement aux clients de migrer leurs charges de travail vers d'autres solutions dès que possible. Si vous avez des questions sur la migration, contactez l' AWS Support équipe sur AWS Re:Post

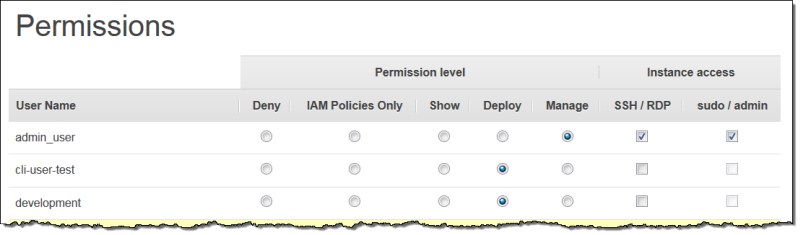

Le moyen le plus simple de gérer les autorisations OpsWorks des utilisateurs de Stacks consiste à utiliser la page d'autorisations d'une pile. Chaque pile a sa propre page, qui attribue les autorisations pour cette pile.

Vous devez être connecté tant qu'utilisateur administratif ou qu'utilisateur Gérer pour modifier les paramètres d'autorisation. La liste affiche uniquement les utilisateurs qui ont été importés dans OpsWorks Stacks. Pour plus d'informations sur la façon de créer et d'importer des utilisateurs, consultez Gestion des utilisateurs.

Le niveau d'autorisation par défaut est IAM Policies Only, qui accorde aux utilisateurs uniquement les autorisations figurant dans leur politique IAM.

-

Lorsque vous importez un utilisateur depuis IAM ou depuis une autre région, l'utilisateur est ajouté à la liste de toutes les piles existantes avec un niveau d'autorisation IAM Policies Only.

-

Par défaut, un utilisateur que vous venez d'importer depuis une autre région n'a pas accès aux piles de la région de destination. Si vous importez des utilisateurs d'une autre région, pour leur permettre de gérer les piles dans la région de destination, des autorisations doivent leur être attribuées après avoir importé les utilisateurs.

-

Lorsque vous créez une pile, tous les utilisateurs actuels sont ajoutés à la liste avec les niveaux d'autorisation Stratégies IAM uniquement.

Rubriques

Définition des autorisations d'un utilisateur

Pour définir les autorisations d'un utilisateur

-

Dans le panneau de navigation, sélectionnez Autorisations.

-

Sur la page Autorisations, choisissez Modifier.

-

Modifiez les paramètres Niveau d'autorisation et Accès à l'instance :

-

Utilisez les paramètres Niveau d'autorisation pour attribuer l'un des niveaux d'autorisation standard à chaque utilisateur, lesquels déterminent si l'utilisateur peut accéder à cette pile et les actions qu'il peut effectuer. Si un utilisateur dispose d'une politique IAM, OpsWorks Stacks évalue les deux ensembles d'autorisations. Pour obtenir un exemple, consultez Exemples de stratégies.

-

Le paramètre Accès à l'instance SSH/RDP spécifie si l'utilisateur dispose de l'accès SSH (Linux) ou RDP (Windows) aux instances de la pile.

Si vous autorisez l'accès SSH/RDP, vous pouvez, le cas échéant, sélectionner sudo/admin, qui accorde à l'utilisateur les privilèges sudo (Linux) ou admin (Windows) sur les instances de la pile.

-

Vous pouvez attribuer à chaque utilisateur l'un des niveaux d'autorisation suivants. Pour obtenir la liste des actions autorisées par chaque niveau, consultez OpsWorks Stabilise les niveaux d'autorisation.

- Refuser

-

L'utilisateur ne peut effectuer aucune action OpsWorks Stacks sur la pile, même s'il dispose d'une politique IAM qui accorde à OpsWorks Stacks des autorisations d'accès complètes. Vous pouvez l'utiliser pour interdire, par exemple, à certains utilisateurs l'accès aux piles des produits non distribués.

- Stratégies IAM uniquement

-

Niveau par défaut, assigné à tous les utilisateurs nouvellement importés et à tous les utilisateurs des piles nouvellement créées. Les autorisations de l'utilisateur sont déterminées par sa politique IAM. Si un utilisateur n'a aucune politique IAM ou si sa politique ne comporte aucune autorisation OpsWorks Stacks explicite, il ne peut pas accéder à la pile. Ce niveau est généralement attribué aux utilisateurs administratifs car leurs politiques IAM accordent déjà des autorisations d'accès complètes.

- Afficher

-

L'utilisateur peut afficher une pile, mais ne peut pas effectuer d'opérations. Par exemple, il se peut que les gestionnaires souhaitent surveiller les piles d'un compte, mais qu'ils n'aient pas besoin de déployer des applications ou de modifier la pile de quelque façon que ce soit.

- Déploiement

-

Inclut les autorisations Show et permet également à l'utilisateur de déployer des applications. Par exemple, un développeur d'application peut avoir besoin de déployer des mises à jour sur les instances de la pile, mais pas d'ajouter des couches ou des instances à la pile.

- Gérer

-

Inclut les autorisations Deploy et permet également à l'utilisateur d'effectuer diverses opérations de gestion de la pile, y compris les actions suivantes :

-

Ajout ou suppression de couches et d'instances.

-

Utilisation de la pile Permissions pour attribuer les niveaux d'autorisation aux utilisateurs.

-

Enregistrement ou annulation de l'enregistrement des ressources.

Par exemple, chaque pile peut avoir un gestionnaire dédié, chargé de s'assurer que la pile possède un nombre et un type appropriés d'instances, de gérer les mises à jour des packages et du système d'exploitation, et ainsi de suite.

Note

Le niveau Manage ne permet pas aux utilisateurs de créer des piles ou d'en cloner. Ces autorisations doivent être accordées par une politique IAM. Pour obtenir un exemple, consultez Gestion des autorisations.

-

Si l'utilisateur dispose également d'une politique IAM, OpsWorks Stacks évalue les deux ensembles d'autorisations. Cela vous permet d'attribuer un niveau d'autorisation à un utilisateur, puis d'appliquer une politique pour restreindre ou augmenter les actions autorisées au niveau. Par exemple, vous pouvez appliquer une politique qui autorise un utilisateur de gestion à créer ou à cloner des piles, ou qui refuse à cet utilisateur la possibilité d'enregistrer ou de désenregistrer des ressources. Pour obtenir des exemples de ces stratégies, consultez Exemples de stratégies.

Note

Si la stratégie de l'utilisateur autorise des actions supplémentaires, le résultat peut apparaître pour remplacer les paramètres de la page Permissions. Par exemple, si un utilisateur dispose d'une politique qui autorise l'CreateLayeraction mais que vous utilisez la page Autorisations pour spécifier les autorisations de déploiement, l'utilisateur est toujours autorisé à créer des couches. L'exception à cette règle est l'option Deny, qui refuse l'accès à la pile même aux utilisateurs soumis à des AWSOpsWorks_FullAccess politiques. Pour plus d'informations, consultez la section Contrôle de l'accès aux AWS ressources à l'aide de politiques.

Affichage des autorisations

Si l'option self-management est activée, les utilisateurs peuvent afficher un résumé de leurs niveaux d'autorisations pour chaque pile en choisissant My Settings, dans l'angle supérieur droit. Les utilisateurs peuvent également accéder à Mes paramètres si leur politique accorde des autorisations pour les UpdateMyUserProfileactions DescribeMyUserProfileet.

Utilisation des clés de condition IAM pour vérifier les informations d'identification temporaires

OpsWorks Stacks possède une couche d'autorisation intégrée qui prend en charge les cas d'autorisation supplémentaires (tels que la gestion simplifiée de l'accès en lecture seule ou en lecture-écriture aux piles pour les utilisateurs individuels). Cette couche d'autorisation s'appuie sur l'utilisation d'informations d'identification temporaires. Pour cette raison, vous ne pouvez pas utiliser de aws:TokenIssueTime condition pour vérifier que les utilisateurs utilisent des informations d'identification à long terme ou pour bloquer les actions des utilisateurs qui utilisent des informations d'identification temporaires, comme décrit dans la référence aux éléments de politique IAM JSON dans la documentation IAM.