Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Architecture de renseignement sur les cybermenaces sur AWS

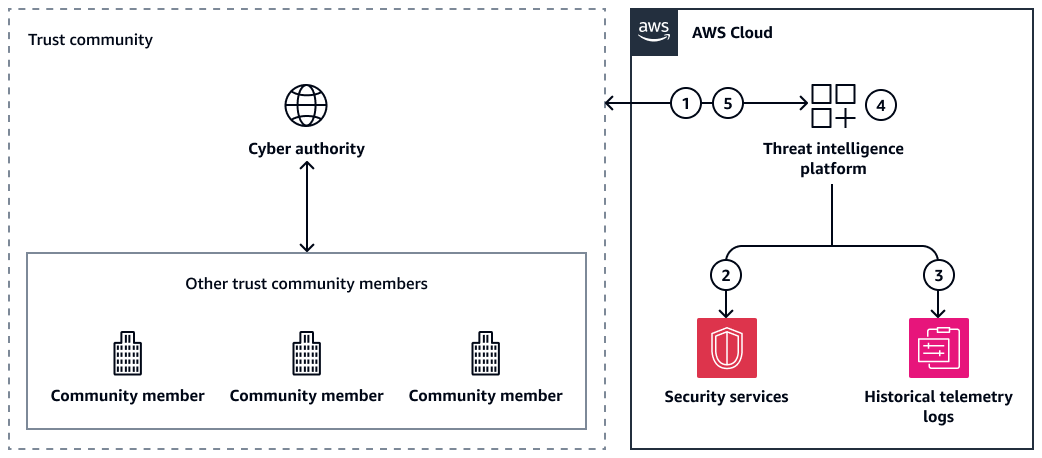

La figure suivante décrit une architecture généralisée permettant d'utiliser un flux de menaces pour intégrer les informations sur les cybermenaces (CTI) dans votre AWS environnement. Le CTI est partagé entre votre plateforme de renseignement sur les menaces AWS Cloud, la cyberautorité sélectionnée et les autres membres de la communauté de confiance.

Il montre le flux de travail suivant :

-

La plateforme de renseignement sur les menaces reçoit des CTI exploitables de la part de la cyberautorité ou d'autres membres de la communauté de confiance.

-

La plateforme de renseignement sur les menaces charge les services de AWS sécurité de détecter et de prévenir les événements.

-

La plateforme de renseignement sur les menaces reçoit des informations sur les menaces provenant de Services AWS.

-

Si un événement se produit, la plateforme de renseignement sur les menaces organise de nouveaux CTI.

-

La plateforme de renseignement sur les menaces partage le nouveau CTI avec la cyberautorité. Il peut également partager le CTI avec d'autres membres de la communauté de confiance.

De nombreuses autorités cybernétiques proposent des flux CTI. Les exemples incluent le Centre australien de cybersécurité (ACSC)

Pour commencer à utiliser le partage de CTI, nous vous recommandons de procéder comme suit :

-

Déploiement d'une plateforme de renseignement sur les menaces — Déployez une plateforme qui ingère, agrège et organise les données de renseignement sur les menaces provenant de sources multiples et dans différents formats.

-

Ingestion de renseignements sur les cybermenaces : intégrez votre plateforme de renseignements sur les menaces à un ou plusieurs fournisseurs de flux d'informations sur les menaces. Lorsque vous recevez un flux de menaces, utilisez votre plateforme de renseignement sur les menaces pour traiter le nouveau CTI et identifier les informations exploitables pertinentes pour les opérations de sécurité de votre environnement. Automatisez autant que possible, mais certaines situations nécessitent une human-in-the-loop décision.

-

Automatisation des contrôles de sécurité préventifs et de détection : déployez le CTI sur les services de sécurité de votre architecture qui fournissent des contrôles préventifs et de détection. Ces services sont communément appelés systèmes de prévention des intrusions (IPS). AWS Activé, vous utilisez le service APIs pour configurer des listes de blocage qui refusent l'accès depuis les adresses IP et les noms de domaine fournis dans les flux de menaces.

-

Gagner en visibilité grâce aux mécanismes d'observabilité : pendant que les opérations de sécurité ont lieu dans votre environnement, vous collectez de nouveaux CTI. Par exemple, vous pouvez observer une menace qui a été incluse dans le fil des menaces, ou vous pouvez observer des indicateurs de compromission associés à une intrusion (comme un exploit Zero-Day). La centralisation des informations sur les menaces fournit une meilleure connaissance de la situation dans votre environnement, de sorte que vous pouvez examiner les CTI existants et les CTI récemment découverts dans un seul système.

-

Partage de CTI avec votre communauté de confiance — Pour terminer le cycle de vie du partage de CTI, générez votre propre CTI et partagez-le à nouveau avec votre communauté de confiance.

La vidéo suivante, intitulée Scaling cyber threat intelligence sharing with the AUS Cyber Security Center