Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Création d'utilisateurs et de rôles d'application dans Aurora PostgreSQL compatible

Abhishek Verma, Amazon Web Services

Récapitulatif

Lorsque vous migrez vers l'édition compatible avec Amazon Aurora PostgreSQL, les utilisateurs et les rôles de base de données qui existent sur la base de données source doivent être créés dans la base de données compatible avec Aurora PostgreSQL. Vous pouvez créer les utilisateurs et les rôles dans Aurora PostgreSQL compatible en utilisant deux approches différentes :

Utilisez des utilisateurs et des rôles similaires dans la base de données cible et dans la base de données source. Dans cette approche, les langages de définition des données (DDLs) sont extraits de la base de données source pour les utilisateurs et les rôles. Ils sont ensuite transformés et appliqués à la base de données cible compatible Aurora PostgreSQL. Par exemple, le billet de blog Utiliser SQL pour mapper les utilisateurs, les rôles et les autorisations d'Oracle à PostgreSQL traite de

l'utilisation de l'extraction à partir d'un moteur de base de données source Oracle. Utilisez des utilisateurs et des rôles standardisés couramment utilisés lors du développement, de l'administration et pour effectuer d'autres opérations connexes dans la base de données. Cela inclut les opérations de lecture seule, de lecture/écriture, de développement, d'administration et de déploiement effectuées par les utilisateurs respectifs.

Ce modèle contient les autorisations requises pour la création d'utilisateurs et de rôles dans Aurora PostgreSQL compatible avec l'approche standardisée des utilisateurs et des rôles. Les étapes de création des utilisateurs et des rôles sont alignées sur la politique de sécurité qui consiste à accorder le moindre privilège aux utilisateurs de la base de données. Le tableau suivant répertorie les utilisateurs, leurs rôles correspondants et leurs informations sur la base de données.

Users | Rôles | Objectif |

|---|---|---|

|

| Utilisé pour l'accès en lecture seule au schéma |

|

| Utilisé pour les opérations d'écriture et de lecture sur le schéma |

|

| Utilisé à des fins de développement sur le schéma |

|

| Utilisé pour effectuer des opérations d'administration sur la base de données |

|

| Utilisé pour créer les objets sous le |

Conditions préalables et limitations

Prérequis

Un compte Amazon Web Services (AWS) actif

Une base de données PostgreSQL, une base de données Amazon Aurora PostgreSQL Edition compatible ou une base de données Amazon Relational Database Service (Amazon RDS) pour PostgreSQL

Versions du produit

Toutes les versions de PostgreSQL

Architecture

Pile technologique source

Toute base de données

Pile technologique cible

Compatible avec Amazon Aurora PostgreSQL

Architecture cible

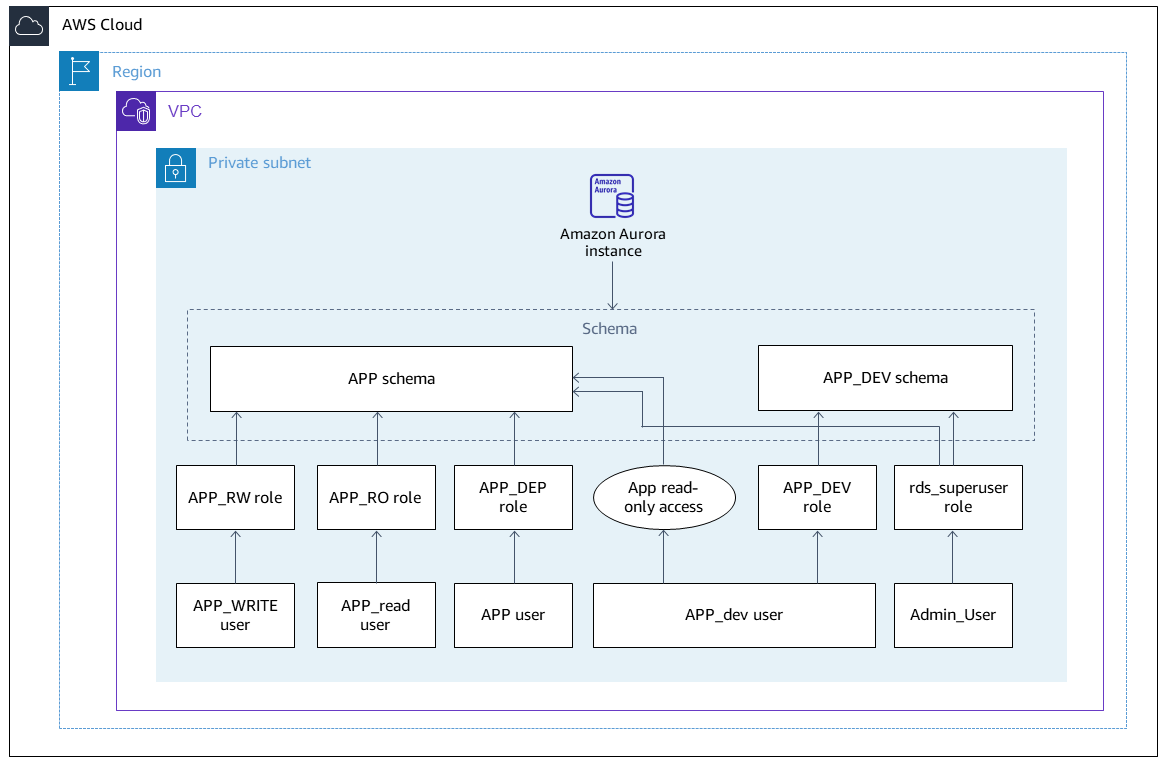

Le schéma suivant montre les rôles des utilisateurs et l'architecture du schéma dans la base de données compatible Aurora PostgreSQL.

Automatisation et mise à l'échelle

Ce modèle contient les utilisateurs, les rôles et le script de création de schéma, que vous pouvez exécuter plusieurs fois sans aucun impact sur les utilisateurs existants de la base de données source ou cible.

Outils

Services AWS

Amazon Aurora PostgreSQL Compatible Edition est un moteur de base de données relationnelle entièrement géré et compatible ACID qui vous aide à configurer, exploiter et dimensionner les déploiements PostgreSQL.

Autres services

psql

est un outil frontal basé sur un terminal qui est installé avec chaque installation de base de données PostgreSQL. Il possède une interface de ligne de commande pour exécuter des commandes SQL, PL-PGSQL et du système d'exploitation. pgAdmin

est un outil de gestion open source pour PostgreSQL. Il fournit une interface graphique qui vous permet de créer, de gérer et d'utiliser des objets de base de données.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Créez l'utilisateur de déploiement. | L'utilisateur de déploiement

| DBA |

Créez l'utilisateur en lecture seule. | L'utilisateur en lecture seule

| DBA |

Créez l' read/write utilisateur. | L' read/write utilisateur

| |

Créez l'utilisateur administrateur. | L'utilisateur admin

| DBA |

Créez l'utilisateur de développement. | L'utilisateur de développement

| DBA |

Ressources connexes

Documentation de PostgreSQL

Informations supplémentaires

Amélioration de PostgreSQL 14

PostgreSQL 14 fournit un ensemble de rôles prédéfinis qui donnent accès à certaines fonctionnalités et informations privilégiées couramment nécessaires. Les administrateurs (y compris les rôles dotés de CREATE ROLE privilèges) peuvent accorder ces rôles ou d'autres rôles dans leur environnement aux utilisateurs, en leur donnant accès aux fonctionnalités et informations spécifiées.

Les administrateurs peuvent autoriser les utilisateurs à accéder à ces rôles à l'aide de la GRANT commande. Par exemple, pour attribuer le pg_signal_backend rôle àAdmin_User, vous pouvez exécuter la commande suivante.

GRANT pg_signal_backend TO Admin_User;

Le pg_signal_backend rôle est destiné à permettre aux administrateurs d'activer des rôles fiables, non superutilisateurs, pour envoyer des signaux à d'autres backends. Pour plus d'informations, consultez la section Amélioration de PostgreSQL 14

Ajustement précis de l'accès

Dans certains cas, il peut être nécessaire de fournir un accès plus granulaire aux utilisateurs (par exemple, un accès basé sur des tables ou un accès basé sur des colonnes). Dans de tels cas, des rôles supplémentaires peuvent être créés pour accorder ces privilèges aux utilisateurs. Pour plus d'informations, consultez la section Subventions PostgreSQL