Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration de l'accès utilisateur fédéré QuickSight via IAM Identity Center

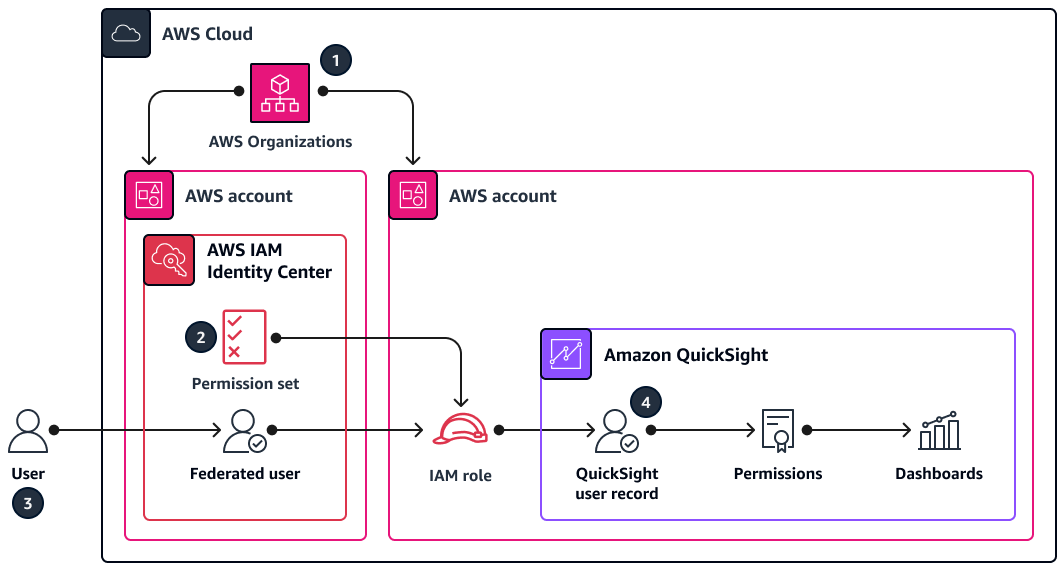

Si votre entreprise l'utilise déjà AWS IAM Identity Center, vous souhaiterez peut-être utiliser ce service pour authentifier les utilisateurs fédérés. Vous pouvez utiliser la fédération SAML 2.0 ou utiliser l'intégration de services intégrée entre IAM Identity Center. Pour plus d'informations sur l'intégration des services intégrés, consultez Intégration à IAM Identity Center ce guide.

Lorsque vous utilisez la fédération SAML 2.0 avec IAM Identity Center, il existe deux méthodes pour configurer l'accès utilisateur fédéré pour : QuickSight

-

Configuration des autorisations à l'aide d'ensembles d'autorisations— Vous ne pouvez utiliser cette approche que si vous QuickSight êtes membre de la Comptes AWS même organisation dans AWS Organizations IAM Identity Center. Un ensemble d'autorisations est un modèle qui définit un ensemble d'une ou plusieurs politiques AWS Identity and Access Management (IAM). Les ensembles d'autorisations peuvent simplifier la gestion des autorisations au sein de votre organisation.

-

Configuration des autorisations à l'aide de rôles IAM— Cette approche convient parfaitement si le Compte AWS formulaire ne QuickSight fait pas partie de la même organisation qu'IAM Identity Center. Dans cette approche, vous créez les rôles IAM directement dans le même compte avec QuickSight.

Dans ces deux approches, les utilisateurs peuvent fournir eux-mêmes leur propre QuickSight accès. Si la synchronisation des e-mails est désactivée, les utilisateurs peuvent fournir leur adresse e-mail préférée lorsqu'ils se connectent QuickSight. Si la synchronisation des e-mails est activée, QuickSight utilise l'adresse e-mail définie dans l'IdP de l'entreprise. Pour plus d’informations, consultez QuickSight synchronisation des e-mails pour les utilisateurs fédérés dans ce guide.

Configuration des autorisations à l'aide d'ensembles d'autorisations

Les caractéristiques de cette architecture et de cette approche d'accès sont les suivantes :

-

Le Comptes AWS pour IAM Identity Center et vous QuickSight faites partie de la même organisation dans AWS Organizations.

-

L'ensemble d'autorisations que vous définissez dans IAM Identity Center gère et contrôle le rôle IAM.

-

Les utilisateurs se connectent via IAM Identity Center.

-

L'enregistrement QuickSight utilisateur est lié au rôle IAM géré par IAM Identity Center et au nom d'utilisateur, tel que.

AWSReservedSSO_QuickSightReader_7oe58cd620501f23/DiegoRamirez@example.com

Prérequis

-

Un QuickSight compte actif

-

Les autorisations suivantes :

-

Accès administrateur au Compte AWS Where QuickSight is subscribe

-

Accès à la console IAM Identity Center et autorisations pour créer des ensembles d'autorisations

-

Configuration de l'accès

Avant de vous abonner à QuickSight, assurez-vous d'avoir déjà configuré et configuré IAM Identity Center. Pour obtenir des instructions, consultez les didacticiels d'activation AWS IAM Identity Center et de démarrage dans la documentation d'IAM Identity Center. Après avoir configuré IAM Identity Center dans votre organisation, créez un ensemble d'autorisations personnalisé dans IAM Identity Center qui autorise l'accès des utilisateurs fédérés. QuickSight Pour obtenir des instructions, consultez la section Créer un ensemble d'autorisations dans la documentation d'IAM Identity Center. Pour plus d'informations sur la configuration des politiques que vous incluez dans l'ensemble d'autorisations, consultez Configuration des politiques IAM ce guide.

Après avoir créé l'ensemble d'autorisations, attribuez-le à la cible à Compte AWS laquelle il QuickSight est abonné, puis appliquez-le aux utilisateurs et aux groupes qui ont besoin QuickSight d'un accès. Pour plus d'informations sur l'attribution d'ensembles d'autorisations, consultez la section Attribuer un accès utilisateur à Comptes AWS dans la documentation d'IAM Identity Center.

Configuration des autorisations à l'aide de rôles IAM

Les caractéristiques de cette architecture et de cette approche d'accès sont les suivantes :

-

Le Comptes AWS pour IAM Identity Center et vous ne QuickSight faites pas partie de la même organisation que. AWS Organizations

-

Les utilisateurs se connectent via IAM Identity Center ou via l'IdP externe que vous avez configuré comme source d'identité dans IAM Identity Center.

-

Le rôle IAM contient une politique de confiance qui permet uniquement aux utilisateurs fédérés d'IAM Identity Center d'assumer le rôle.

-

L'enregistrement QuickSight utilisateur est lié à un rôle IAM et au nom d'utilisateur dans l'IdP, par exemple.

QuickSightReader/DiegoRamirez@example.com

Prérequis

-

Un QuickSight compte actif.

-

Les autorisations suivantes :

-

Accès administrateur au Compte AWS Where QuickSight is subscribe.

-

Accès à la console IAM Identity Center et autorisations pour gérer les applications.

-

-

Vous avez installé et configuré IAM Identity Center. Pour obtenir des instructions, consultez les didacticiels d'activation AWS IAM Identity Center et de démarrage dans la documentation d'IAM Identity Center.

-

Vous avez configuré IAM Identity Center en tant qu'IdP de confiance dans IAM. Pour obtenir des instructions, consultez la section Création de fournisseurs d'identité IAM dans la documentation IAM.

Configuration de l'accès

Pour obtenir des instructions, consultez le guide AWS IAM Identity Center d'intégration pour Amazon QuickSight