Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Cas d'utilisation : succursales

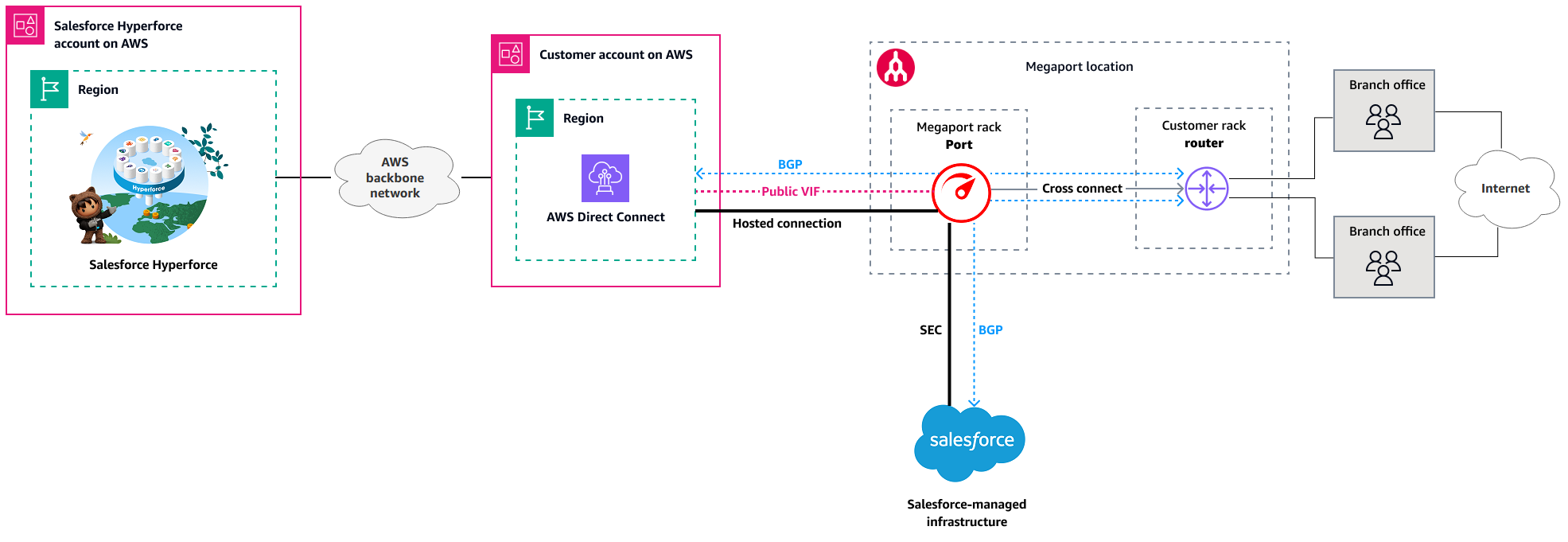

Ce cas d'utilisation couvre un scénario dans lequel vous avez un routeur physique dans un emplacement Megaport et vous l'utilisez comme rampe d'accès. AWS Direct Connect Dans ce scénario, vous avez également une ou plusieurs succursales connectées à cet emplacement via des circuits privés.

L'utilisation de Megaport Port AWS Direct Connect offre à vos utilisateurs travaillant dans des succursales une connectivité privée à Salesforce Hyperforce. Les succursales se composent d'un bureau unique ou d'un groupe de bureaux interconnectés sur un réseau métropolitain ()MAN. Les bureaux sont accessibles AWS Direct Connect en utilisant un emplacement Megaport. Le diagramme suivant illustre l'architecture pour ce cas d'utilisation.

Prérequis

-

Vos utilisateurs accèdent à Salesforce via des connexions réseau privées.

-

Vos utilisateurs travaillent principalement à partir de succursales disposant d'une connectivité privée avec un emplacement compatible Megaport.

-

Vous êtes propriétaire d'un Compte AWS serveur pour gérer la connexion AWS Direct Connect hébergée avec Megaport.

-

Vous disposez d'un routeur physique déployé sur un site Megaport qui facilite une connexion croisée avec le routeur de Megaport.

Configuration du port Megaport avec VXC

Le port Megaport est configuré avec un VXC et fournit le segment de réseau privé de couche 2 à. AWS La AWS Direct Connect connexion est configurée en tant que connexion hébergée et attachée à une connexion publiqueVIF. Pour step-by-step obtenir des instructions, consultez la documentation Megaport suivante :

Configuration des périphériques réseau

Les périphériques réseau déployés sur le site Megaport de votre rack sont configurés pour prendre en charge la connectivité aux instances Hyperforce via. AWS Direct Connect Ces appareils peuvent inclure un routeur, un commutateur, un pare-feu ou une pile réseau combinée de plusieurs appareils. Les types de fournisseur et de modèle sont facultatifs, en fonction des exigences. Nous vous recommandons de contacter votre administrateur réseau pour configurer ces appareils.

Le périphérique utilisé pour établir la connexion croisée physique avec le rack Megaport doit prendre en charge le VLAN balisage 802.1Q pour établir la contiguïté de la couche 2. Une contiguïté de couche 3 est ensuite établie entre votre routeur et le AWS public VIF en utilisantBGP.

Remarques

-

Les BGP préfixes annoncés par votre routeur AWS sont configurés AWS Management Console lorsque vous créez le public. VIF

-

Les préfixes annoncés par ne AWS Direct Connect doivent pas être annoncés au-delà des limites du réseau de votre connexion. Par exemple, ces préfixes ne doivent pas être inclus dans les tables de routage Internet public. Pour plus d'informations, consultez la section Politiques de routage de l'interface virtuelle publique dans la AWS Direct Connect documentation.

Configuration AWS Direct Connect

Accepter une connexion hébergée

Dans votre Compte AWS, acceptez la connexion VXC créée précédemment en tant que connexion hébergée. Pour obtenir des instructions, consultez la AWS Direct Connect documentation.

Création d'un public VIF

Dans votre compte, fournissez un compte public VIF sous la connexion que vous avez acceptée de Megaport. Avant de le créerVIF, vous devez obtenir les informations suivantes :

-

Le BGP ASN routeur déployé sur le site Megaport.

-

IPv4Adresses publiques pour le peering (généralement

/31CIDR). Vous pouvez les posséder ou en faire la demande auprès de AWS Support. Pour plus d'informations, consultez la section Adresses IP homologues dans la section Conditions requises pour les interfaces virtuelles de la AWS Direct Connect documentation.

Pour créer un publicVIF, suivez les étapes décrites dans la AWS Direct Connect documentation.

Après avoir créé le publicVIF, vous devez vous assurer que la clé BGP d'authentification correspond aux deux extrémités du BGP pair pour que l'état de peering soit disponible.

Note

L'utilisation d'un public VIF pour vous connecter AWS depuis votre environnement local modifie la façon dont le trafic est acheminé des préfixes AWS publics vers vos utilisateurs. Nous vous recommandons d'utiliser un filtre de préfixes (feuille de route) pour vous assurer que les préfixes Amazon acceptés sont limités à l'infrastructure Hyperforce et à toutes les autres ressources nécessaires. AWS Pour plus d'informations, consultez les règles de publicité relatives aux préfixes de l'interface virtuelle publique dans la AWS Direct Connect

documentation et Hyperforce External IPs

Configuration du port Megaport avec SEC

Vous pouvez également doter le port Megaport d'un SECVXC, qui fournit les éléments réseau de couche 2 pour la connexion privée aux centres de données gérés par Salesforce. SECvous permet d'accéder aux applications et aux services Salesforce directement via une connexion privée dédiée. SECest fourni sous la forme d'un service routé de couche 3. Vous accédez aux services Salesforce en utilisant le mode public IPs et vous devez courir BGP pour recevoir des itinéraires Salesforce. Megaport alloue une plage d'adresses IP /31 publiques pour chaque peering Salesforce.

Note

SECoffre le choix entre deux options d'adressage IP :

-

NATSourcez votre LAN trafic pour utiliser l'espace IP

/31public fourni par Megaport. -

Faites la promotion de votre propre espace d'adresse IP public auprès de Salesforce. (Salesforce n'acceptera pas les RFC1918

blocs d'espace d'adressage IP.)

Pour step-by-step obtenir des instructions, consultez la section Connexion à Salesforce Express Connect

Salesforce Hyperforce Configuration

Pour activer les connexions entrantes de votre réseau d'entreprise vers Salesforce, vous devez configurer l'accès entrant à Hyperforce par mesure de sécurité. Pour autoriser les domaines requis