Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Joindre une politique d'accès entre comptes

Lorsque l'administrateur de l'autorité de certification et l'émetteur du certificat résident dans des AWS comptes différents, l'administrateur de l'autorité de certification doit partager l'accès à l'autorité de certification. Pour ce faire, une politique basée sur les ressources est attachée à l'autorité de certification. La politique accorde des autorisations d'émission à un principal spécifique, qui peut être un propriétaire de AWS compte, un utilisateur IAM, un AWS Organizations identifiant ou un identifiant d'unité organisationnelle.

Un administrateur de l'autorité de certification peut associer et gérer des politiques de la manière suivante :

-

Dans la console de gestion, en utilisant AWS Resource Access Manager (RAM), qui est une méthode standard pour partager AWS des ressources entre comptes. Lorsque vous partagez une ressource CA AWS RAM avec un mandant d'un autre compte, la politique basée sur les ressources requise est automatiquement attachée à l'AC. Pour plus d'informations sur la RAM, consultez le guide de AWS RAM l'utilisateur.

Note

Vous pouvez facilement ouvrir la console RAM en choisissant une autorité de certification, puis en choisissant Actions, Gérer les partages de ressources.

-

Programmatiquement, en utilisant le PCA APIs PutPolicy, et GetPolicy. DeletePolicy

-

Manuellement, à l'aide des commandes PCA put-policy, get-policyet delete-policy dans le. AWS CLI

Seule la méthode console nécessite un accès à la RAM.

Cas 1 entre comptes : émission d'un certificat géré depuis la console

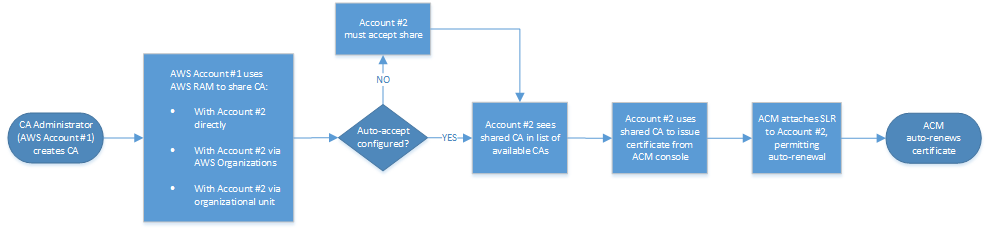

Dans ce cas, l'administrateur de l'autorité de certification utilise AWS Resource Access Manager (AWS RAM) pour partager l'accès de l'autorité de certification avec un autre AWS compte, ce qui permet à ce compte d'émettre des certificats ACM gérés. Le schéma montre qu'il est AWS RAM possible de partager le CA directement avec le compte, ou indirectement par le biais d'un AWS Organizations identifiant dont le compte est membre.

Une fois que la RAM a partagé une ressource AWS Organizations, le principal destinataire doit accepter la ressource pour qu'elle prenne effet. Le destinataire peut configurer AWS Organizations pour accepter automatiquement les actions proposées.

Note

Le compte du destinataire est responsable de la configuration du renouvellement automatique dans ACM. Généralement, lors de la première utilisation d'une autorité de certification partagée, ACM installe un rôle lié à un service qui lui permet de passer des appels de certificat sans surveillance. Autorité de certification privée AWS En cas d'échec (généralement en raison d'une autorisation manquante), les certificats de l'autorité de certification ne sont pas renouvelés automatiquement. Seul l'utilisateur d'ACM peut résoudre le problème, pas l'administrateur de l'autorité de certification. Pour plus d'informations, consultez la section Utilisation d'un rôle lié à un service (SLR) avec ACM.

Cas 2 entre comptes : émission de certificats gérés et non gérés à l'aide de l'API ou de la CLI

Ce second cas illustre les options de partage et d'émission possibles à l'aide de l' Autorité de certification privée AWS API AWS Certificate Manager and. Toutes ces opérations peuvent également être effectuées à l'aide des AWS CLI commandes correspondantes.

Dans la mesure où les opérations d'API sont utilisées directement dans cet exemple, l'émetteur du certificat a le choix entre deux opérations d'API pour émettre un certificat. L'action de l'API PCA IssueCertificate génère un certificat non géré qui ne sera pas automatiquement renouvelé et qui doit être exporté et installé manuellement. L'action de l'API ACM permet d'RequestCertificateobtenir un certificat géré qui peut être facilement installé sur les services intégrés d'ACM et qui se renouvelle automatiquement.

Note

Le compte du destinataire est responsable de la configuration du renouvellement automatique dans ACM. Généralement, lors de la première utilisation d'une autorité de certification partagée, ACM installe un rôle lié à un service qui lui permet de passer des appels de certificat sans surveillance. Autorité de certification privée AWS En cas d'échec (généralement en raison d'une autorisation manquante), les certificats de l'autorité de certification ne seront pas renouvelés automatiquement et seul l'utilisateur d'ACM pourra résoudre le problème, et non l'administrateur de l'autorité de certification. Pour plus d'informations, consultez la section Utilisation d'un rôle lié à un service (SLR) avec ACM.