Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de certificats avec IAM Roles Anywhere

Le système SAP peut être authentifié à l'aide de AWS l'authentification basée sur des certificats avec Roles Anywhere. AWS Identity and Access Management Vous devez configurer le certificat dansSTRUST, et configurer le profil du SDK dans/AWS1/IMG.

Prérequis

Les conditions préalables suivantes doivent être remplies avant de commencer la configuration en vue de la certification.

-

Le certificat X.509 émis par votre autorité de certification (CA) doit répondre aux exigences suivantes.

-

Le certificat de signature doit être un certificat v3.

-

La chaîne ne doit pas dépasser 5 certificats.

-

Le certificat doit prendre en charge les algorithmes RSA ou ECDSA.

-

-

Enregistrez votre autorité de certification auprès d'IAM Roles Anywhere comme point d'ancrage de confiance et créez un profil pour spécifier les rôles/politiques d'IAM Roles Anywhere. Pour plus d'informations, consultez la section Création d'un ancrage et d'un profil de confiance dans AWS Identity and Access Management Roles Anywhere.

-

Les rôles IAM pour les utilisateurs SAP doivent être créés par l'administrateur IAM. Les rôles doivent disposer des autorisations nécessaires pour appeler le numéro requis Services AWS. Pour plus d'informations, consultez la section Meilleures pratiques pour la sécurité IAM.

-

Créez une autorisation pour exécuter

/AWS1/IMGla transaction. Pour plus d'informations, consultez la section Autorisations pour la configuration.

Procédure

Suivez ces instructions pour configurer l'authentification basée sur des certificats.

Étapes

Étape 1 — Définissez une application SSF à l'aide du Secure Store and Forward (SSF) de SAP

-

Exécutez le code

SE16de transaction pour définir une application SSF. -

Entrez le nom de la

SSFAPPLICtable, puis sélectionnez Nouvelles entrées. -

Entrez un nom pour l'application SSF dans le

APPLICfichier, une description dans le fichierDESCRIPTet sélectionnez uneSelected (X)option pour les champs restants.

Étape 2 — Définissez les paramètres SSF

-

Exécutez le guide

/n/AWS1/IMGd' AWS SDK pour SAP ABAP implémentation (IMG) pour lancer. -

Sélectionnez AWS SDK pour SAP ABAP Paramètres > Prérequis techniques > Paramètres supplémentaires pour les systèmes sur site.

-

Exécutez l'activité IMG Set SSF Parameters.

-

Sélectionnez Nouvelles entrées, puis choisissez l'application SSF créée à l'étape précédente. Sélectionnez Save.

-

Modifiez l'algorithme de hachage en -CBC SHA256et l'algorithme de chiffrement en AES256-CBC. Conservez les autres paramètres par défaut, puis sélectionnez Enregistrer.

Étape 3 — Création du PSE et de la demande de certificat

-

Exécutez la

/n/AWS1/IMGtransaction, puis sélectionnez AWS SDK pour SAP ABAP Paramètres > Prérequis techniques > Paramètres supplémentaires pour les systèmes sur site. -

Lancez l'activité

Create PSE for SSF ApplicationIMG. -

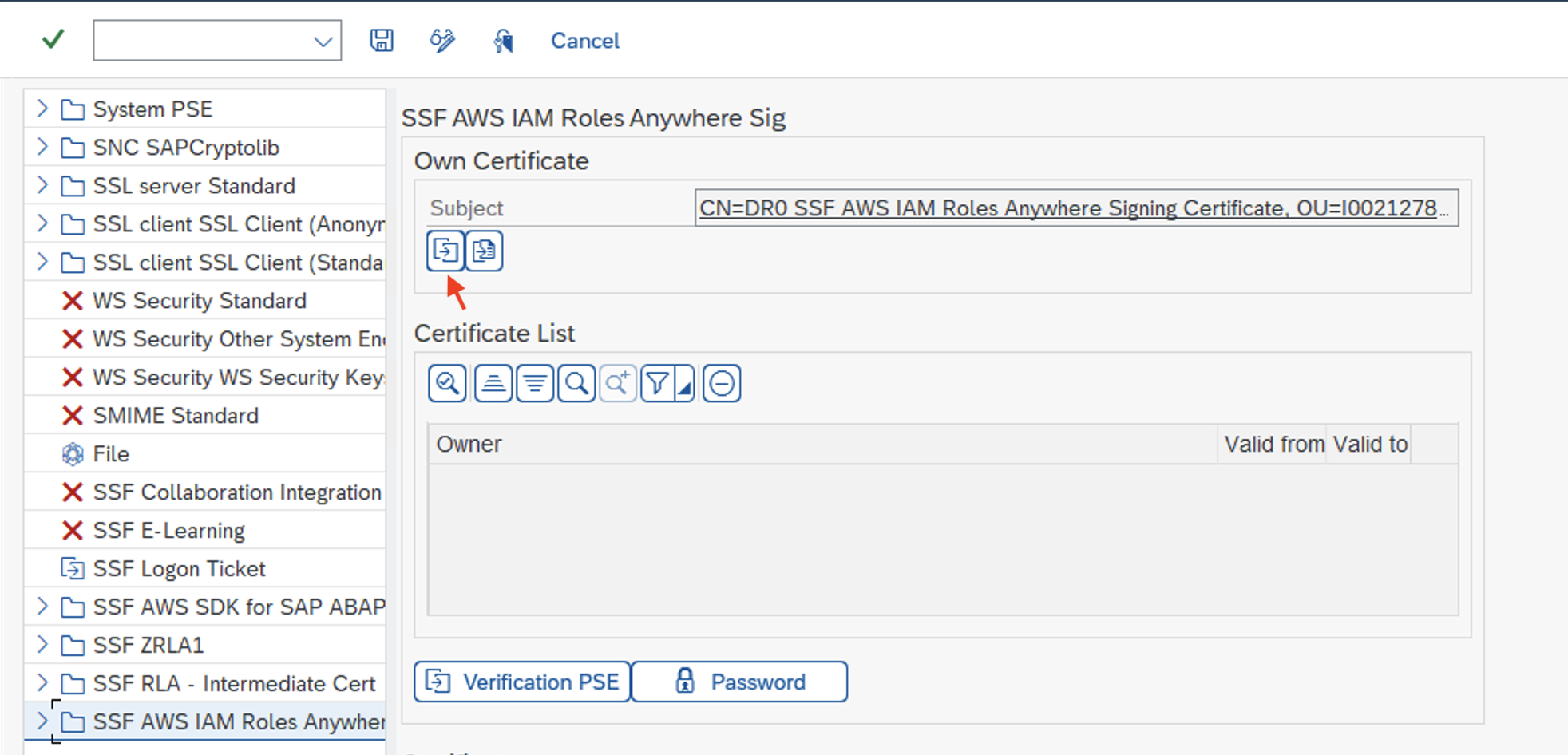

Sélectionnez Modifier pour la

STRUSTtransaction. -

Sélectionnez avec le bouton droit de la souris l'application SSF créée dansÉtape 1 — Définissez une application SSF à l'aide du Secure Store and Forward (SSF) de SAP, puis choisissez Create. Conservez tous les autres paramètres par défaut, puis sélectionnez Continuer.

-

Sélectionnez Créer une demande de certificat. Reportez-vous à l'image suivante. Conservez les options par défaut, puis sélectionnez Continuer. Copiez ou exportez la demande de certificat générée et transmettez-la à votre autorité de certification. Votre autorité de certification vérifie la demande et y répond par un certificat de clé publique signé.

Le processus de signature varie en fonction de votre autorité de certification et de la technologie qu'elle utilise. Consultez la section Émission de certificats d'entité finale AWS privés avec une autorité de certification privée pour un exemple.

Étape 4 — Importer la réponse du certificat dans le PSE concerné

-

Exécutez la

/n/AWS1/IMGtransaction, puis sélectionnez AWS SDK pour SAP ABAP Paramètres > Prérequis techniques > Paramètres supplémentaires pour les systèmes sur site. -

Lancez l'activité

Create PSE for SSF ApplicationIMG. -

Sélectionnez Modifier pour la

STRUSTtransaction. -

Choisissez l'application SSF, puis sélectionnez Importer la réponse du certificat dans la section PSE sous le sujet. Copiez et collez la réponse du certificat dans la zone de texte ou importez le fichier depuis le système de fichiers. Sélectionnez Continuer > Enregistrer.

-

Les détails du certificat peuvent être consultés en sélectionnant le sujet deux fois. Les informations sont affichées dans la section des certificats.

Étape 5 — Configuration du profil SDK pour utiliser IAM Roles Anywhere

-

Exécutez la

/n/AWS1/IMGtransaction, puis sélectionnez AWS SDK pour SAP ABAP Paramètres > Configurations de l'application. -

Créez un nouveau profil SDK et nommez-le.

-

Choisissez IAM Roles Anywhere comme méthode d'authentification.

-

Dans le volet de gauche, sélectionnez Authentification et paramètres.

-

Créez une nouvelle entrée et entrez les informations relatives à votre système SAP, et Région AWS.

-

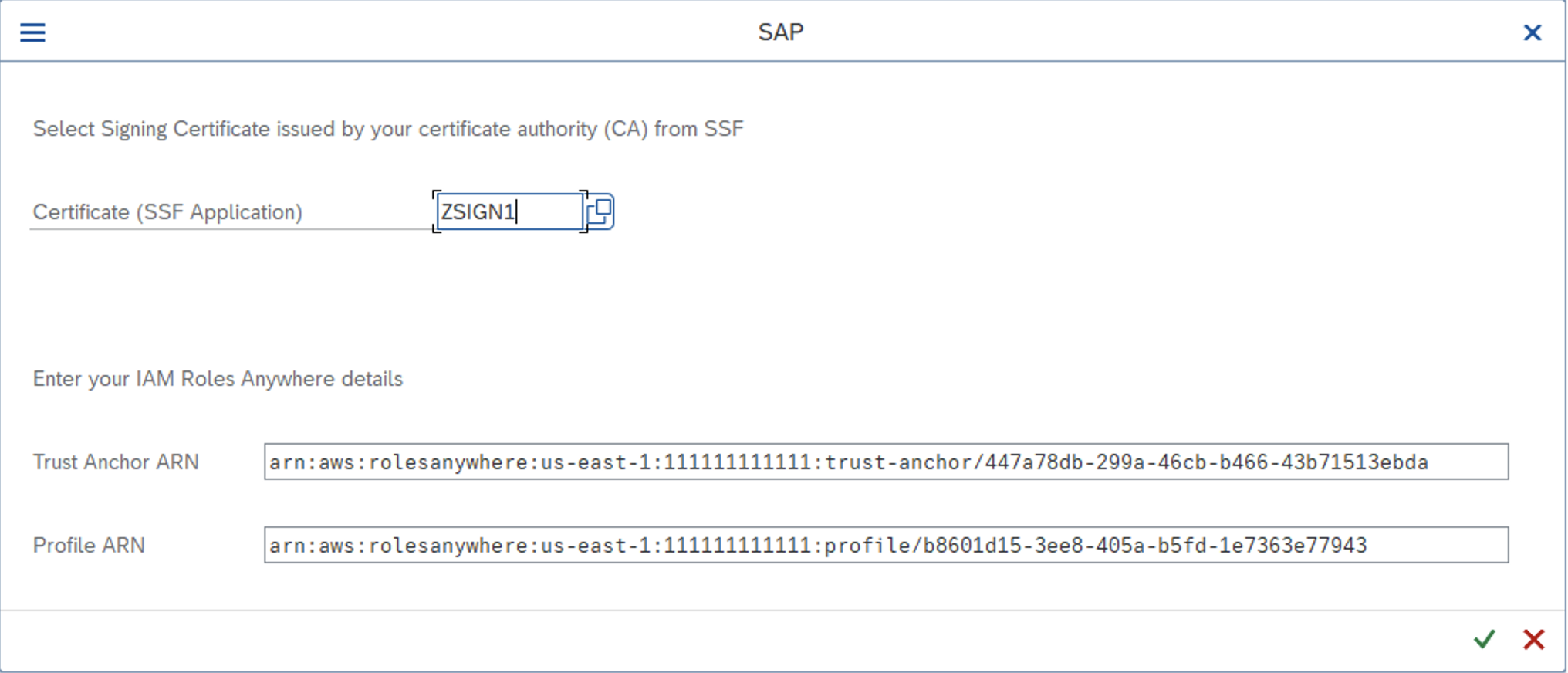

Sélectionnez IAM Roles Anywhere comme méthode d'authentification, puis sélectionnez Enregistrer.

-

Sélectionnez Enter Details, puis dans la fenêtre contextuelle, choisissez l'application SSF créée dansÉtape 1 — Définissez une application SSF à l'aide du Secure Store and Forward (SSF) de SAP. Entrez l'ARN Trust Anchor et l'ARN du profil créés dansPrérequis. Reportez-vous à l'image suivante. Sélectionnez Continuer.

-

-

Dans le volet de gauche, sélectionnez IAM Role Mapping. Entrez un nom et indiquez l'ARN du rôle IAM fourni par votre administrateur IAM.

Pour plus d'informations, consultez la section Configuration de l'application.