Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Confinement des destinations

Le confinement des destinations est l'application du filtrage ou du routage au sein d'un environnement pour empêcher l'accès à un hôte ou à une ressource ciblés. Dans certains cas, le confinement des destinations implique également une forme de résilience visant à vérifier que les ressources légitimes sont répliquées pour des raisons de disponibilité ; les ressources doivent être détachées de ces formes de résilience à des fins d'isolation et de confinement. Voici des exemples de confinement des destinations à l'aide de AWS services :

-

Réseau ACLs — Des règles de refus peuvent être ajoutées aux réseaux ACLs (réseau ACLs) configurés sur des sous-réseaux contenant des AWS ressources. Ces règles de refus peuvent être appliquées pour empêcher l'accès à une AWS ressource particulière ; toutefois, l'application d'une liste de contrôle d'accès réseau (ACL réseau) affectera toutes les ressources du sous-réseau, et pas seulement les ressources auxquelles on accède sans autorisation. Les règles répertoriées dans une ACL réseau sont traitées du haut vers le bas. La première règle d'une ACL réseau existante doit donc être configurée pour refuser le trafic non autorisé vers la ressource et le sous-réseau ciblés. Une toute nouvelle ACL réseau peut également être créée avec une règle de refus unique pour le trafic entrant et sortant et associée au sous-réseau contenant la ressource ciblée pour empêcher l'accès au sous-réseau à l'aide de la nouvelle ACL réseau.

-

Arrêt — L'arrêt complet d'une ressource peut être efficace pour contenir les effets d'une utilisation non autorisée. La fermeture d'une ressource empêchera également tout accès légitime pour répondre aux besoins de l'entreprise et empêchera l'obtention de données médico-légales volatiles. Cette décision doit donc être réfléchie et doit être évaluée à la lumière des politiques de sécurité de l'entreprise.

-

Isolation VPCs — L'isolation VPCs peut être utilisée pour contenir efficacement les ressources tout en fournissant un accès au trafic légitime (comme les solutions antivirus (AV) ou EDR qui nécessitent un accès à Internet ou à une console de gestion externe). L'isolation VPCs peut être préconfigurée avant un événement de sécurité pour autoriser des adresses IP et des ports valides, et les ressources ciblées peuvent être immédiatement déplacées vers ce VPC d'isolation lors d'un événement de sécurité actif afin de contenir la ressource tout en permettant à un trafic légitime d'être envoyé et reçu par la ressource ciblée lors des phases suivantes de réponse à l'incident. Un aspect important de l'utilisation d'un VPC d'isolation est que les ressources, telles que les EC2 instances, doivent être arrêtées et relancées dans le nouveau VPC d'isolation avant de les utiliser. Les EC2 instances existantes ne peuvent pas être déplacées vers un autre VPC ou une autre zone de disponibilité. Pour ce faire, suivez les étapes décrites dans Comment déplacer mon EC2 instance Amazon vers un autre sous-réseau, une autre zone de disponibilité ou un autre VPC

? -

Groupes Auto Scaling et équilibreurs de charge : les AWS ressources associées aux groupes Auto Scaling et aux équilibreurs de charge doivent être détachées et désenregistrées dans le cadre des procédures de confinement des destinations. Le détachement et le désenregistrement des AWS ressources peuvent être effectués à l'aide du kit de développement logiciel (SDK AWS Management Console). AWS CLI AWS

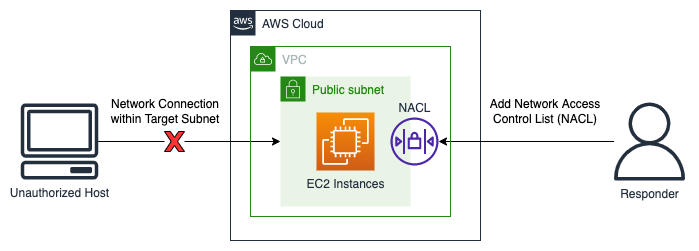

Un exemple de confinement des destinations est illustré dans le schéma suivant : un analyste de réponse aux incidents ajoute une ACL réseau à un sous-réseau afin de bloquer une demande de connexion réseau provenant d'un hôte non autorisé.

Exemple de confinement des destinations