Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Vue d'ensemble de la propagation d'identités fiables

La propagation fiable des identités est une fonctionnalité d'IAM Identity Center qui permet aux administrateurs d' Services AWS accorder des autorisations en fonction des attributs utilisateur tels que les associations de groupes. Avec la propagation d'identité sécurisée, le contexte d'identité est ajouté à un rôle IAM pour identifier l'utilisateur qui demande l'accès aux AWS ressources. Ce contexte est propagé à d'autres Services AWS.

Le contexte d'identité comprend les informations Services AWS utilisées pour prendre des décisions d'autorisation lorsqu'ils reçoivent des demandes d'accès. Ces informations incluent des métadonnées qui identifient le demandeur (par exemple, un utilisateur du IAM Identity Center), l'accès Service AWS auquel l'accès est demandé (par exemple, Amazon Redshift) et l'étendue de l'accès (par exemple, accès en lecture seule). Le destinataire Service AWS utilise ce contexte, ainsi que toutes les autorisations attribuées à l'utilisateur, pour autoriser l'accès à ses ressources.

Avantages d'une propagation d'identité fiable

La propagation fiable des identités permet aux administrateurs d' Services AWS accorder des autorisations sur des ressources, telles que des données, en utilisant les identités d'entreprise de votre personnel. En outre, ils peuvent vérifier qui a accédé à quelles données en consultant les journaux de service ou AWS CloudTrail. Si vous êtes administrateur d'IAM Identity Center, d'autres Service AWS administrateurs peuvent vous demander d'activer la propagation sécurisée des identités.

Permettre une propagation d'identité fiable

Le processus d'activation de la propagation d'identités fiables implique les deux étapes suivantes :

-

Activez IAM Identity Center et connectez votre source d'identités existante à IAM Identity Center : vous continuerez à gérer les identités de vos employés dans votre source d'identités existante ; la connexion à IAM Identity Center crée une référence à votre personnel que tous peuvent partager Services AWS dans votre cas d'utilisation. Les propriétaires de données pourront également l'utiliser dans de futurs cas d'utilisation.

-

Connectez le Services AWS cas d'utilisation à IAM Identity Center : l'administrateur de chaque Service AWS cas d'utilisation de propagation d'identité sécurisée suit les instructions de la documentation du service correspondant pour connecter le service à IAM Identity Center.

Note

Si votre cas d'utilisation implique une application développée par un tiers ou un client, vous activez la propagation fiable des identités en configurant une relation de confiance entre le fournisseur d'identité qui authentifie les utilisateurs de l'application et IAM Identity Center. Cela permet à votre application de tirer parti du flux de propagation d'identité sécurisé décrit précédemment.

Pour de plus amples informations, veuillez consulter Utilisation d'applications dotées d'un émetteur de jetons fiable.

Comment fonctionne la propagation fiable des identités

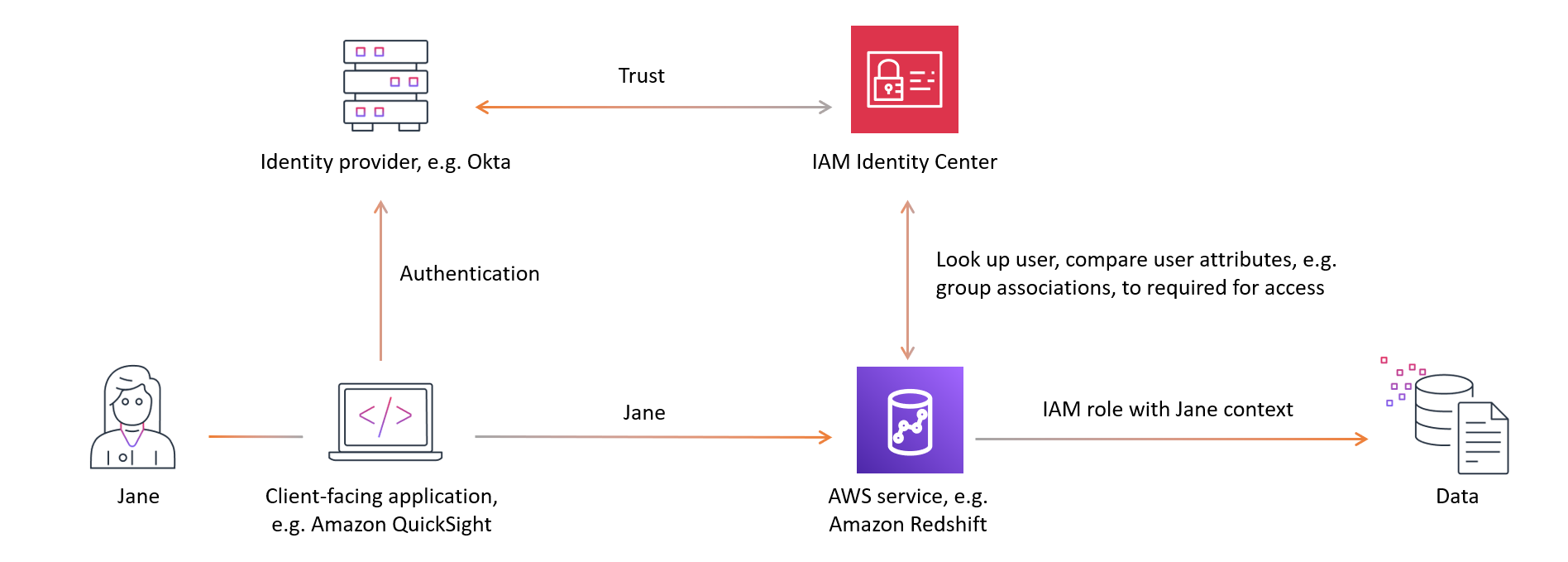

Le schéma suivant montre le flux de travail de haut niveau pour la propagation d'identités fiables :

-

Les utilisateurs s'authentifient à l'aide d'une application orientée client, par exemple. QuickSight

-

L'application orientée client demande l'accès pour utiliser et Service AWS pour interroger des données et inclut des informations sur l'utilisateur.

Note

Certains cas d'utilisation de propagation d'identités fiables impliquent des outils qui interagissent avec Services AWS l'utilisation de pilotes de service. Vous pouvez savoir si cela s'applique à votre cas d'utilisation dans le guide d'utilisation.

-

Service AWS Vérifie l'identité de l'utilisateur auprès d'IAM Identity Center et compare les attributs de l'utilisateur, tels que ses associations de groupe, avec ceux requis pour l'accès. L'accès Service AWS est autorisé tant que l'utilisateur ou son groupe dispose des autorisations nécessaires.

-

Services AWS peuvent enregistrer l'identifiant de l'utilisateur dans AWS CloudTrail et dans leurs journaux de service. Consultez la documentation du service pour plus de détails.

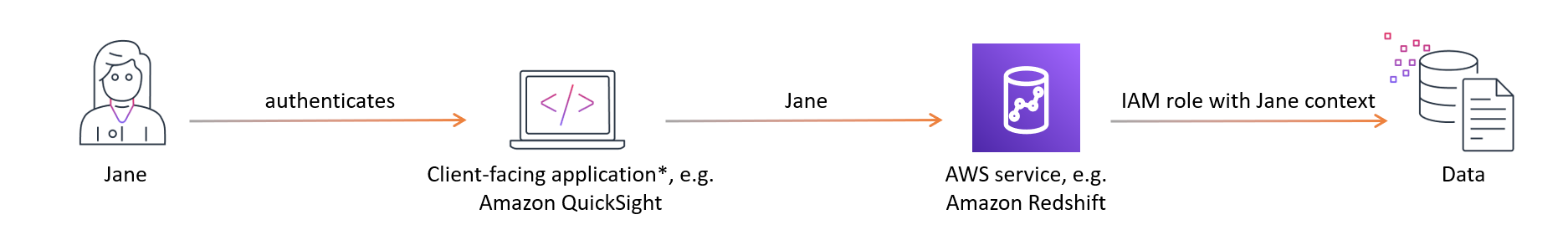

L'image suivante fournit une vue d'ensemble des étapes décrites précédemment dans le processus de propagation des identités fiables :