Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utiliser le fichier JSON de l'analyseur de journal Lambda

Utiliser le fichier JSON de l'analyseur de journal Lambda pour la protection HTTP Flood

Si vous avez choisi Yes - AWS Lambda log parser le paramètre de modèle Activate HTTP Flood Protection, cette solution crée un fichier de configuration nommé

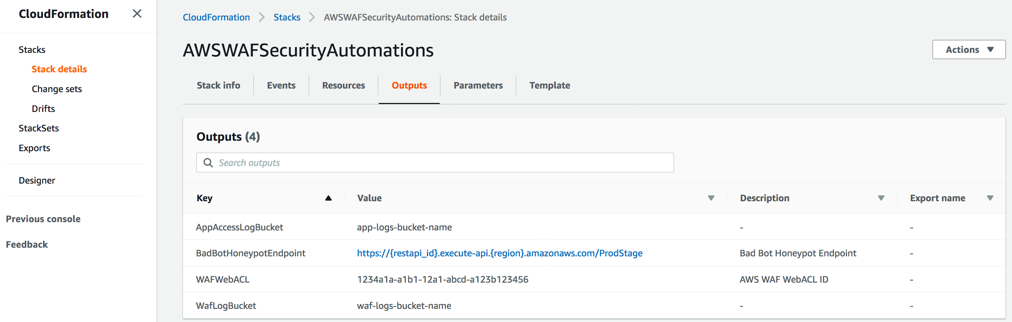

<stack_name>-waf_log_conf.json et le télécharge dans le compartiment Amazon S3 utilisé pour stocker les fichiers journaux AWS WAF. Pour trouver le nom du compartiment, reportez-vous à la WafLogBucketvariable dans la CloudFormation sortie. La figure suivante montre un exemple.

Capture d'écran illustrant un écran intitulé AWSWAFSecurity Automations et répertoriant quatre sorties

Si vous modifiez et remplacez le

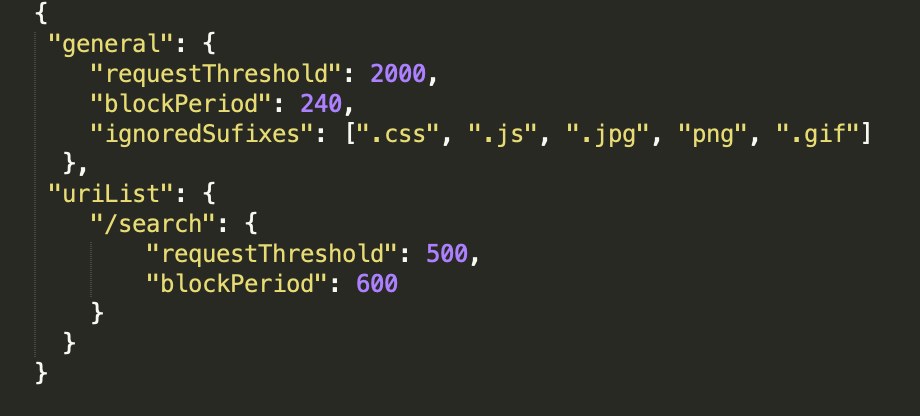

<stack_name>-waf_log_conf.json fichier sur Amazon S3, la fonction Log Parser Lambda prend en compte les nouvelles valeurs lors du traitement des nouveaux fichiers journaux AWS WAF. Voici un exemple de fichier de configuration :

Capture d'écran d'un exemple de fichier de configuration

Les paramètres incluent les suivants :

-

Général :

-

Seuil de demandes (obligatoire) : nombre maximal de demandes acceptables toutes les cinq minutes, par adresse IP. Cette solution utilise la valeur que vous définissez lors du provisionnement ou de la mise à jour de la CloudFormation pile.

-

Période de blocage (obligatoire) - Période (en minutes) pour bloquer les adresses IP applicables. Cette solution utilise la valeur que vous définissez lors du provisionnement ou de la mise à jour de la CloudFormation pile.

-

Suffixes ignorés : les demandes accédant à ce type de ressource ne sont pas prises en compte dans le calcul du seuil de demande. Par défaut, cette liste est vide.

-

-

Liste d'URI - Utilisez-la pour définir un seuil de demande personnalisé et une période de blocage pour des raisons spécifiques. URLs Par défaut, cette liste est vide.

Lorsque les journaux WAF arrivent dans le WafLogBucket, ils sont traités par la fonction d'analyse de journaux Lambda en utilisant les configurations de votre fichier de configuration. La solution écrit le résultat dans un fichier de sortie nommé

<stack_name>-waf_log_out.json dans le même compartiment. Si le fichier de sortie contient une liste des adresses IP identifiées comme des attaquants, la solution les ajoute à l'adresse IP WAF définie pour HTTP Flood, et l'accès à votre application est bloqué. Si les fichiers de sortie n'ont pas d'adresse IP, vérifiez si votre fichier de configuration est valide ou si la limite de débit a été dépassée conformément au fichier de configuration.

Utiliser le fichier JSON de l'analyseur de journal Lambda pour protéger les scanners et les sondes

Si vous avez choisi Yes - AWS Lambda log parser le paramètre du modèle Activate Scanner & Probe Protection, cette solution crée un fichier de configuration nommé

<stack_name>-app_log_conf.json et le télécharge dans le compartiment Amazon S3 défini utilisé pour stocker CloudFront les fichiers journaux de l'Application Load Balancer.

Si vous modifiez et remplacez sur Amazon S3, la

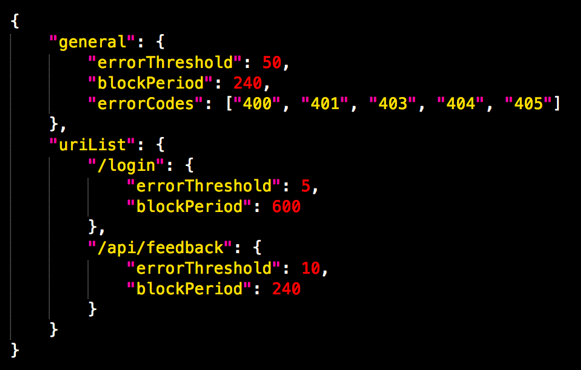

<stack_name>-app_log_conf.json fonction Log Parser Lambda prend en compte les nouvelles valeurs lors du traitement des nouveaux fichiers journaux AWS WAF. Voici un exemple de fichier de configuration :

Capture d'écran du fichier de configuration

Les paramètres incluent les suivants :

-

Général :

-

Seuil d'erreur (obligatoire) - Le nombre maximum de mauvaises demandes acceptables par minute, par adresse IP. Cette solution utilise la valeur que vous avez définie lors du provisionnement ou de la mise à jour de la CloudFormation pile.

-

Période de blocage (obligatoire) - Période (en minutes) pour bloquer les adresses IP applicables. Cette solution utilise la valeur que vous avez définie lors du provisionnement ou de la mise à jour de la CloudFormation pile.

-

Codes d'erreur : le code d'état renvoyé est considéré comme une erreur. Par défaut, la liste considère les codes d'état HTTP suivants comme des erreurs :

400 (Bad Request)401 (Unauthorized),403 (Forbidden),404 (Not Found), et405 (Method Not Allowed).

-

-

Liste d'URI - Utilisez-la pour définir un seuil de demande personnalisé et une période de blocage pour des raisons spécifiques URLs. Par défaut, cette liste est vide.

Lorsque les journaux d'accès aux applications arrivent dans le AppAccessLogBucket, la fonction Log Parser Lambda les traite en utilisant les configurations de votre fichier de configuration. La solution écrit le résultat dans un fichier de sortie nommé

<stack_name>` -app_log_out.json` dans le même compartiment. Si le fichier de sortie contient une liste des adresses IP identifiées comme des attaquants, la solution les ajoute à l'adresse IP WAF définie pour Scanner & Probe et les empêche d'accéder à votre application. Si les fichiers de sortie n'ont pas d'adresse IP, vérifiez si votre fichier de configuration est valide ou si la limite de débit a été dépassée conformément au fichier de configuration.