Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWSPremiumSupport-DDoSResiliencyAssessment

Description

Le AWSPremiumSupport-DDoSResiliencyAssessment runbook AWS Systems Manager d'automatisation vous aide à vérifier les vulnérabilités DDo S et à configurer les ressources conformément à la AWS Shield Advanced protection de votre Compte AWS. Il fournit un rapport sur les paramètres de configuration pour les ressources vulnérables aux attaques par déni de service (DDoS) distribué. Il est utilisé pour collecter, analyser et évaluer les ressources suivantes : Amazon Route 53, Amazon Load Balancers, Amazon CloudFront distributions AWS Global Accelerator et AWS Elastic IPs pour leurs paramètres de configuration conformément aux meilleures pratiques recommandées en matière de AWS Shield Advanced protection. Le rapport de configuration final est disponible dans un compartiment Amazon S3 de votre choix sous forme de fichier HTML.

Comment fonctionne-t-il ?

Ce manuel contient une série de vérifications pour vérifier les différents types de ressources accessibles au public et pour vérifier si leurs protections sont configurées conformément aux recommandations du livre blanc AWS DDo S Best Practices. Le runbook effectue les opérations suivantes :

-

Vérifie si un abonnement à AWS Shield Advanced est activé.

-

Si cette option est activée, elle détecte s'il existe des ressources protégées par Shield Advanced.

-

Il trouve toutes les ressources mondiales et régionales dans le Compte AWS et vérifie si elles sont protégées par le Shield.

-

Il nécessite les paramètres du type de ressource pour l'évaluation, le nom du compartiment Amazon S3 et l' Compte AWS ID du compartiment Amazon S3 (S3BucketOwner).

-

Il renvoie les résultats sous forme de rapport HTML stocké dans le compartiment Amazon S3 fourni.

Les paramètres d'AssessmentTypeentrée déterminent si les contrôles sur toutes les ressources seront effectués. Par défaut, le runbook vérifie tous les types de ressources. Si seul le RegionalResources paramètre GlobalResources ou le paramètre est sélectionné, le runbook effectue des vérifications uniquement sur les types de ressources sélectionnés.

Important

-

L'accès aux

AWSPremiumSupport-*runbooks nécessite un abonnement Enterprise ou Business Support. Pour plus d'informations, voir Comparer les Support forfaits. -

Ce runbook nécessite un

ACTIVEAWS Shield Advanced abonnement.

Exécuter cette automatisation (console)

Type de document

Automatisation

Propriétaire

Amazon

Plateformes

Linux,macOS, Windows

Paramètres

-

AutomationAssumeRole

Type : String

Description : (Facultatif) Le nom de ressource Amazon (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

AssessmentType

Type : String

Description : (Facultatif) Détermine le type de ressources à évaluer pour l'évaluation de la résilience DDo S. Par défaut, le runbook évaluera les ressources mondiales et régionales. Pour les ressources régionales, le runbook décrit tous les équilibreurs de charge d'application (ALB) et de réseau (NLB) ainsi que l'ensemble du groupe Auto Scaling de votre /region. Compte AWS

Valeurs valides :

['Global Resources', 'Regional Resources', 'Global and Regional Resources']Par défaut : Ressources mondiales et régionales

-

S3 BucketName

Type :

AWS::S3::Bucket::NameDescription : (Obligatoire) Nom du compartiment Amazon S3 dans lequel le rapport sera chargé.

Modèle autorisé :

^[0-9a-z][a-z0-9\-\.]{3,63}$ -

S3 BucketOwnerAccount

Type : String

Description : (Facultatif) Le Compte AWS propriétaire du compartiment Amazon S3. Spécifiez ce paramètre si le compartiment Amazon S3 appartient à un autre compartiment Compte AWS, sinon vous pouvez laisser ce paramètre vide.

Modèle autorisé :

^$|^[0-9]{12,13}$ -

S3 BucketOwnerRoleArn

Type :

AWS::IAM::Role::ArnDescription : (Facultatif) L'ARN d'un rôle IAM autorisé à décrire le compartiment Amazon S3 et à Compte AWS bloquer la configuration de l'accès public si le compartiment se trouve dans un autre Compte AWS. Si ce paramètre n'est pas spécifié, le runbook utilise l'utilisateur

AutomationAssumeRoleou l'utilisateur IAM qui démarre ce runbook (s'il n'AutomationAssumeRoleest pas spécifié). Consultez la section relative aux autorisations requises dans la description du runbook.Modèle autorisé :

^$|^arn:(aws|aws-cn|aws-us-gov|aws-iso|aws-iso-b):iam::[0-9]{12,13}:role/.*$ -

S3 BucketPrefix

Type : String

Description : (Facultatif) Le préfixe du chemin dans Amazon S3 pour le stockage des résultats.

Modèle autorisé :

^[a-zA-Z0-9][-./a-zA-Z0-9]{0,255}$|^$

Autorisations IAM requises

Le AutomationAssumeRole paramètre nécessite les actions suivantes pour utiliser correctement le runbook.

-

autoscaling:DescribeAutoScalingGroups -

cloudfront:ListDistributions -

ec2:DescribeAddresses -

ec2:DescribeNetworkAcls -

ec2:DescribeInstances -

elasticloadbalancing:DescribeLoadBalancers -

elasticloadbalancing:DescribeTargetGroups -

globalaccelerator:ListAccelerators -

iam:GetRole -

iam:ListAttachedRolePolicies -

route53:ListHostedZones -

route53:GetHealthCheck -

shield:ListProtections -

shield:GetSubscriptionState -

shield:DescribeSubscription -

shield:DescribeEmergencyContactSettings -

shield:DescribeDRTAccess -

waf:GetWebACL -

waf:GetRateBasedRule -

wafv2:GetWebACL -

wafv2:GetWebACLForResource -

waf-regional:GetWebACLForResource -

waf-regional:GetWebACL -

s3:ListBucket -

s3:GetBucketAcl -

s3:GetBucketLocation -

s3:GetBucketPublicAccessBlock -

s3:GetBucketPolicyStatus -

s3:GetBucketEncryption -

s3:GetAccountPublicAccessBlock -

s3:PutObject

Exemple de politique IAM pour le rôle Automation Assume

{ "Version": "2012-10-17", "Statement": [ { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetAccountPublicAccessBlock" ], "Resource": "*", "Effect": "Allow" }, { "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:GetBucketPublicAccessBlock", "s3:GetBucketPolicyStatus", "s3:GetEncryptionConfiguration" ], "Resource": "arn:aws:s3:::<bucket-name>", "Effect": "Allow" }, { "Action": [ "s3:PutObject" ], "Resource": "arn:aws:s3:::<bucket-name>/*", "Effect": "Allow" }, { "Action": [ "autoscaling:DescribeAutoScalingGroups", "cloudfront:ListDistributions", "ec2:DescribeInstances", "ec2:DescribeAddresses", "ec2:DescribeNetworkAcls", "elasticloadbalancing:DescribeLoadBalancers", "elasticloadbalancing:DescribeTargetGroups", "globalaccelerator:ListAccelerators", "iam:GetRole", "iam:ListAttachedRolePolicies", "route53:ListHostedZones", "route53:GetHealthCheck", "shield:ListProtections", "shield:GetSubscriptionState", "shield:DescribeSubscription", "shield:DescribeEmergencyContactSettings", "shield:DescribeDRTAccess", "waf:GetWebACL", "waf:GetRateBasedRule", "wafv2:GetWebACL", "wafv2:GetWebACLForResource", "waf-regional:GetWebACLForResource", "waf-regional:GetWebACL" ], "Resource": "*", "Effect": "Allow" }, { "Action": "iam:PassRole", "Resource": "arn:aws:iam::123456789012:role/<AutomationAssumeRole-Name>", "Effect": "Allow" } ] }

Instructions

-

Accédez au AWSPremiumSupport-DDoSResiliencyAssessment

dans la AWS Systems Manager console. -

Sélectionnez Exécuter l'automatisation

-

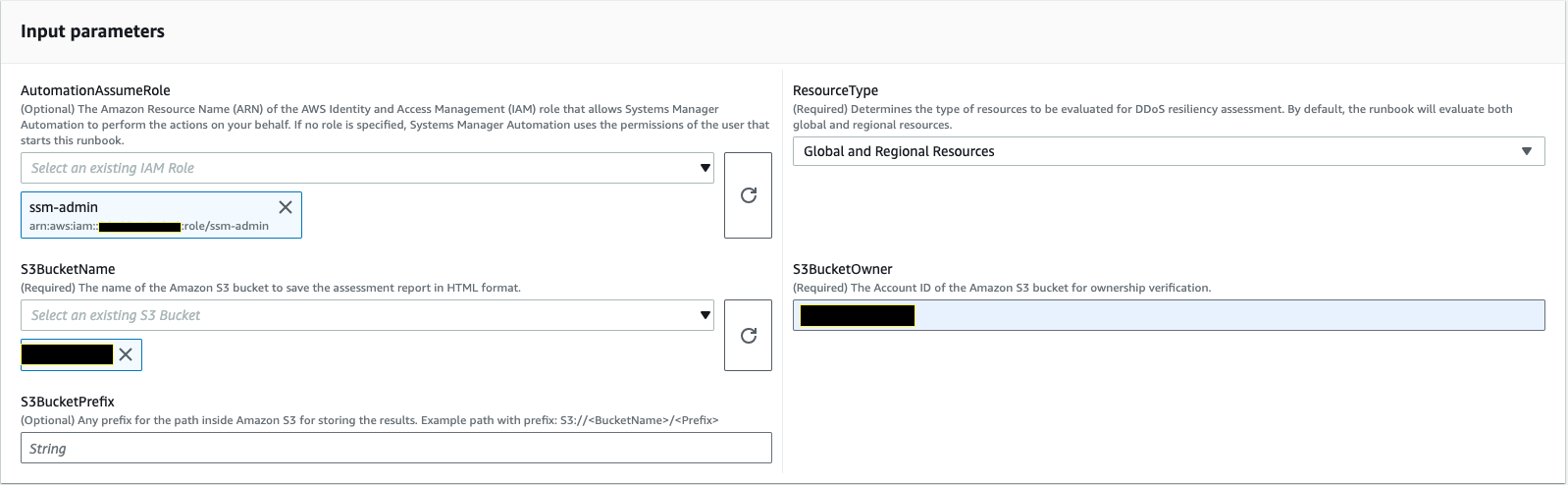

Pour les paramètres d'entrée, entrez ce qui suit :

-

AutomationAssumeRole(Facultatif) :

Amazon Resource Name (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

AssessmentType(Facultatif) :

Détermine le type de ressources à évaluer pour l'évaluation de la résilience DDo S. Par défaut, le runbook évalue les ressources mondiales et régionales.

-

S3 BucketName (obligatoire) :

Nom du compartiment Amazon S3 dans lequel enregistrer le rapport d'évaluation au format HTML.

-

S3 BucketOwner (facultatif) :

L' Compte AWS ID du compartiment Amazon S3 pour la vérification de propriété. L' Compte AWS ID est obligatoire si le rapport doit être publié dans un compartiment Amazon S3 multi-comptes et facultatif si le compartiment Amazon S3 se trouve dans le même compartiment Compte AWS que le lancement de l'automatisation.

-

S3 BucketPrefix (facultatif) :

Tout préfixe pour le chemin dans Amazon S3 pour le stockage des résultats.

-

-

Sélectionnez Exécuter.

-

L'automatisation démarre.

-

Le document exécute les étapes suivantes :

-

CheckShieldAdvancedState:

Vérifie si le runbook Compte AWS est abonné au compartiment Amazon S3 AWS Shield Advanced et si celui-ci a accès à celui-ci.

-

S3 BucketSecurityChecks :

Vérifie si le compartiment Amazon S3 spécifié dans le « S3 BucketName » autorise les autorisations d'accès anonymes ou publiques en lecture ou en écriture, si le chiffrement au repos est activé sur le compartiment et si l' Compte AWS identifiant fourni dans BucketOwner « S3 » est le propriétaire du compartiment Amazon S3.

-

BranchOnShieldAdvancedStatus:

Les succursales documentent les étapes en fonction du statut de l' AWS Shield Advanced abonnement et/ou du statut de propriétaire du compartiment Amazon S3.

-

ShieldAdvancedConfigurationReview:

Révise les configurations Shield Advanced pour s'assurer que le minimum de détails requis est présent. Par exemple : l'équipe IAM Access for AWS Shield Response Team (SRT), les détails de la liste de contacts et le statut d'engagement proactif de la SRT.

-

ListShieldAdvancedProtections:

Répertorie les ressources protégées par le Shield et crée un groupe de ressources protégées pour chaque service.

-

BranchOnResourceTypeAndCount:

Les branches documentent les étapes en fonction de la valeur du paramètre Resource Type et du nombre de ressources globales protégées par le Shield.

-

ReviewGlobalResources:

Examine les ressources mondiales protégées par Shield Advanced, telles que les zones hébergées Route 53, CloudFront les distributions et les accélérateurs mondiaux.

-

BranchOnResourceType:

Les branches documentent les étapes en fonction des types de ressources sélectionnés, qu'ils soient mondiaux, régionaux ou les deux.

-

ReviewRegionalResources:

Examine les ressources régionales protégées par Shield Advanced, telles que les équilibreurs de charge d'application, les équilibreurs de charge réseau, les équilibreurs de charge classiques, les instances Amazon Elastic Compute Cloud (Amazon EC2) (Elastic). IPs

-

SendReportToS3 :

Télécharge les détails du rapport d'évaluation DDo S dans le compartiment Amazon S3.

-

-

Une fois terminé, l'URI du fichier HTML du rapport d'évaluation est fourni dans le compartiment Amazon S3 :

Lien vers la console S3 et URI Amazon S3 pour le rapport sur l'exécution réussie du runbook

Références

Systems Manager Automation

AWS documentation de service