Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

AWSSupport-TroubleshootRDSIAMAuthentication

Description

Permet AWSSupport-TroubleshootRDSIAMAuthentication de résoudre les problèmes d'authentification AWS Identity and Access Management (IAM) pour Amazon RDS pour PostgreSQL, Amazon RDS pour MySQL, Amazon RDS pour MariaDB, Amazon Aurora PostgreSQL et Amazon Aurora MySQL. Utilisez ce runbook pour vérifier la configuration requise pour l'authentification IAM avec une instance Amazon RDS ou un cluster Aurora. Il fournit également des étapes pour corriger les problèmes de connectivité liés à l'instance Amazon RDS ou au cluster Aurora.

Important

Ce runbook ne prend pas en charge Amazon RDS pour Oracle ou Amazon RDS pour Microsoft SQL Server.

Important

Si une EC2 instance Amazon source est fournie et que la base de données cible est Amazon RDS, une automatisation secondaire AWSSupport-TroubleshootConnectivityToRDS est invoquée pour résoudre les problèmes de connectivité TCP. La sortie fournit également des commandes que vous pouvez exécuter sur votre EC2 instance Amazon ou votre machine source pour vous connecter aux instances Amazon RDS à l'aide de l'authentification IAM.

Comment fonctionne-t-il ?

Ce runbook comprend six étapes :

-

Étape 1 : Valider les entrées : valide les entrées de l'automatisation.

-

Étape 2 : branchOnSource EC2 Fourni : vérifie si un identifiant d' EC2 instance Amazon source est fourni dans les paramètres d'entrée.

-

Étape 3 : validation RDSConnectivity : valide la connectivité Amazon RDS à partir de l' EC2 instance Amazon source si elle est fournie.

-

Étape 4 : valider RDSIAMAuthentication : valide si la fonctionnalité d'authentification IAM est activée.

-

Étape 5 : validation IAMPolicies : vérifie si les autorisations IAM requises sont présentes dans l'utilisateur/le rôle IAM fourni.

-

Étape 6 : Générer un rapport : génère un rapport des résultats des étapes précédemment exécutées.

Exécuter cette automatisation (console)

Type de document

Automatisation

Propriétaire

Amazon

Plateformes

Linux

Paramètres

-

AutomationAssumeRole

Type : String

Description : (Facultatif) Le nom de ressource Amazon (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

RDSType

Type : String

Description : (Obligatoire) : Sélectionnez le type de base de données relationnelle à laquelle vous essayez de vous connecter et de vous authentifier.

Valeurs autorisées :

Amazon RDSouAmazon Aurora Cluster. -

DBInstanceIdentifiant

Type : String

Description : (Obligatoire) L'identifiant de l'instance de base de données Amazon RDS ou du cluster de base de données Aurora cible.

Modèle autorisé :

^[A-Za-z0-9]+(-[A-Za-z0-9]+)*$Nombre maximum de caractères : 63

-

SourceEc2InstanceIdentifier

Type :

AWS::EC2::Instance::IdDescription : (Facultatif) L'identifiant de l' EC2 instance Amazon si vous vous connectez à l'instance de base de données Amazon RDS à partir d'une EC2 instance Amazon exécutée dans le même compte et dans la même région. Ne spécifiez pas ce paramètre si la source n'est pas une EC2 instance Amazon ou si le type Amazon RDS cible est un cluster de base de données Aurora.

Par défaut :

"" -

DBIAMRoleNom

Type : String

Description : (Facultatif) Le nom du rôle IAM utilisé pour l'authentification basée sur IAM. Indiquez uniquement si le paramètre n'

DBIAMUserNameest pas fourni, sinon laissez-le vide. L'unDBIAMRoleNameou l'autreDBIAMUserNamedoit être fourni.Modèle autorisé :

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Nombre maximum de caractères : 64

Par défaut :

"" -

DBIAMUserNom

Type : String

Description : (Facultatif) Le nom d'utilisateur IAM utilisé pour l'authentification basée sur IAM. Indiquez uniquement si le

DBIAMRoleNameparamètre n'est pas fourni, sinon laissez-le vide. L'unDBIAMRoleNameou l'autreDBIAMUserNamedoit être fourni.Modèle autorisé :

^[a-zA-Z0-9+=,.@_-]{1,64}$|^$Nombre maximum de caractères : 64

Par défaut :

"" -

DBUserNom

Type : String

Description : (Facultatif) Le nom d'utilisateur de base de données mappé à un rôle/utilisateur IAM pour l'authentification basée sur IAM au sein de la base de données. L'option par défaut

*évalue si l'rds-db:connectautorisation est accordée à tous les utilisateurs de la base de données.Modèle autorisé :

^[a-zA-Z0-9+=,.@*_-]{1,64}$Nombre maximum de caractères : 64

Par défaut :

*

Autorisations IAM requises

Le AutomationAssumeRole paramètre nécessite les actions suivantes pour utiliser correctement le runbook.

-

ec2:DescribeInstances -

ec2:DescribeNetworkAcls -

ec2:DescribeRouteTables -

ec2:DescribeSecurityGroups -

ec2:DescribeSubnets -

iam:GetPolicy -

iam:GetRole -

iam:GetUser -

iam:ListAttachedRolePolicies -

iam:ListAttachedUserPolicies -

iam:ListRolePolicies -

iam:ListUserPolicies -

iam:SimulatePrincipalPolicy -

rds:DescribeDBClusters -

rds:DescribeDBInstances -

ssm:DescribeAutomationStepExecutions -

ssm:GetAutomationExecution -

ssm:StartAutomationExecution

Instructions

-

Accédez au AWSSupport-TroubleshootRDSIAMAuthentication

dans la AWS Systems Manager console. -

Sélectionnez Exécuter l'automatisation

-

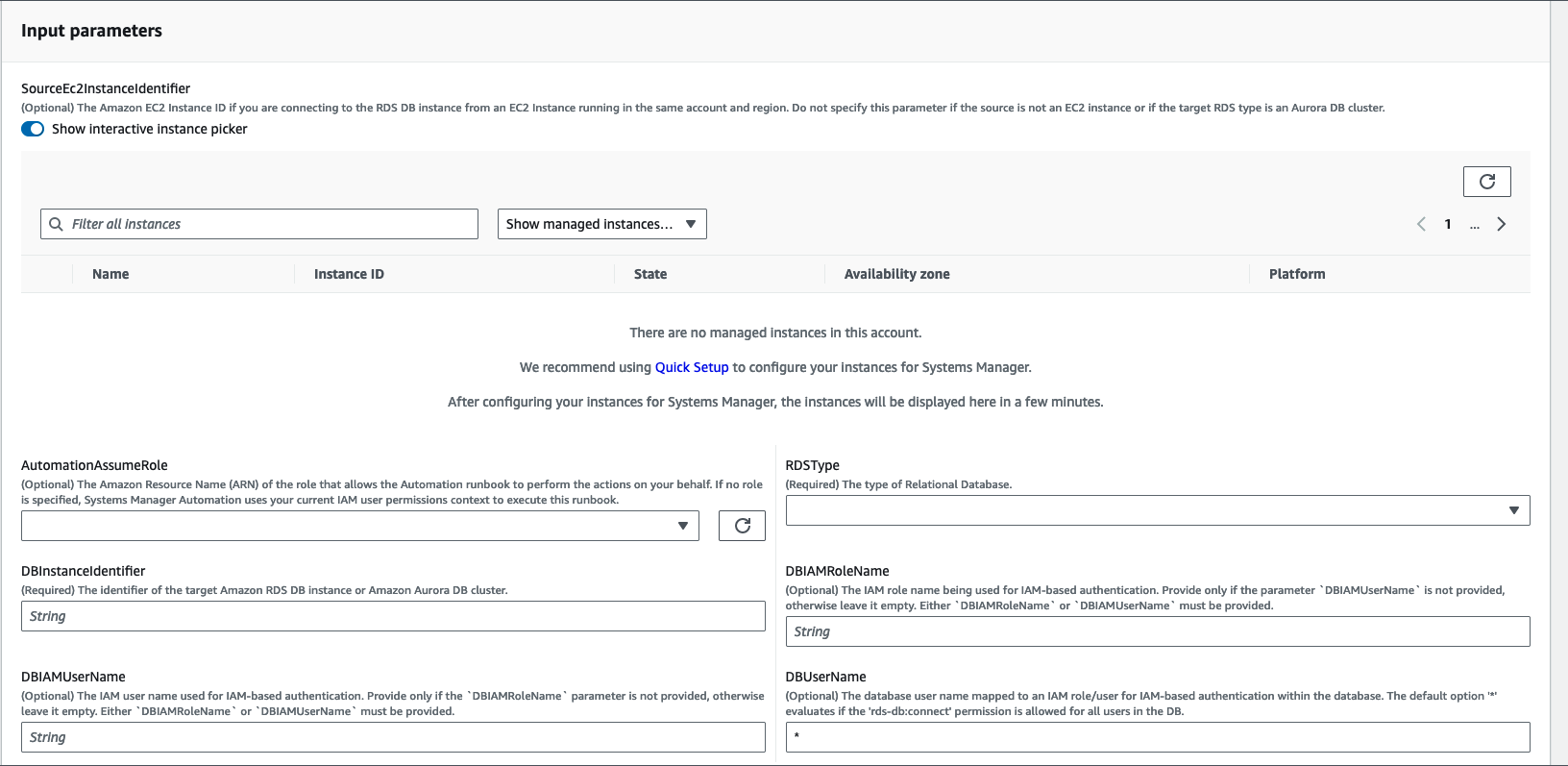

Pour les paramètres d'entrée, entrez ce qui suit :

-

AutomationAssumeRole(Facultatif) :

Amazon Resource Name (ARN) du rôle AWS Identity and Access Management (IAM) qui permet à Systems Manager Automation d'effectuer les actions en votre nom. Si aucun rôle n'est spécifié, Systems Manager Automation utilise les autorisations de l'utilisateur qui lance ce runbook.

-

RDSType(Obligatoire) :

Sélectionnez le type d'Amazon RDS auquel vous essayez de vous connecter et de vous authentifier. Choisissez l'une des deux valeurs autorisées :

Amazon RDSouAmazon Aurora Cluster. -

DBInstanceIdentifiant (obligatoire) :

Entrez l'identifiant de l'instance de base de données Amazon RDS cible ou du cluster Aurora auquel vous essayez de vous connecter et utilisez les informations d'identification IAM pour l'authentification.

-

SourceEc2 InstanceIdentifier (Facultatif) :

Fournissez l'identifiant de l' EC2 instance Amazon si vous vous connectez à l'instance de base de données Amazon RDS à partir d'une EC2 instance Amazon présente dans le même compte et dans la même région. Laissez ce champ vide si la source n'est pas Amazon EC2 ou si le type Amazon RDS cible est un cluster Aurora.

-

DBIAMRoleNom (facultatif) :

Entrez le nom du rôle IAM utilisé pour l'authentification basée sur IAM. Indiquez uniquement si

DBIAMUserNamece n'est pas le cas ; dans le cas contraire, laissez le champ vide. L'unDBIAMRoleNameou l'autreDBIAMUserNamedoit être fourni. -

DBIAMUserNom (facultatif) :

Entrez l'utilisateur IAM utilisé pour l'authentification basée sur IAM. Indiquez uniquement si

DBIAMRoleNamece n'est pas le cas, sinon, laissez le champ vide. L'unDBIAMRoleNameou l'autreDBIAMUserNamedoit être fourni. -

DBUserNom (facultatif) :

Entrez l'utilisateur de base de données mappé à un rôle/utilisateur IAM pour l'authentification basée sur IAM au sein de la base de données. L'option par défaut

*est utilisée pour évaluer ; rien n'est fourni dans ce champ.

-

-

Sélectionnez Exécuter.

-

Notez que l'automatisation démarre.

-

Le document exécute les étapes suivantes :

-

Étape 1 : valider les entrées :

Valide les entrées de l'automatisation -

SourceEC2InstanceIdentifier(facultatif),DBInstanceIdentifierouClusterID, etDBIAMRoleNameouDBIAMUserName. Il vérifie si les paramètres de saisie sont présents dans votre compte et dans votre région. Il vérifie également si l'utilisateur a saisi l'un des paramètres IAM (par exemple,DBIAMRoleNameouDBIAMUserName). En outre, il effectue d'autres vérifications, par exemple si la base de données mentionnée est dans le statut Disponible. -

Étape 2 : À branchOnSource EC2 condition que :

Vérifie si la source Amazon EC2 est fournie dans les paramètres d'entrée et si la base de données est Amazon RDS. Dans l'affirmative, il passe à l'étape 3. Dans le cas contraire, il ignore l'étape 3, qui est la validation de la connectivité Amazon EC2 -Amazon RDS, et passe à l'étape 4.

-

Étape 3 : valider RDSConnectivity :

Si la source Amazon EC2 est fournie dans les paramètres d'entrée et que la base de données est Amazon RDS, l'étape 2 lance l'étape 3. Au cours de cette étape, l'automatisation secondaire

AWSSupport-TroubleshootConnectivityToRDSest invoquée pour valider la connectivité Amazon RDS à partir de la source Amazon EC2. Le manuel d'automatisation des enfantsAWSSupport-TroubleshootConnectivityToRDSvérifie si les configurations réseau requises (Amazon Virtual Private Cloud [Amazon VPC], groupes de sécurité, liste de contrôle d'accès réseau [NACL], disponibilité d'Amazon RDS) sont en place afin que vous puissiez vous connecter de l'instance Amazon à l' EC2instance Amazon RDS. -

Étape 4 : valider RDSIAMAuthentication :

Valide si la fonctionnalité d'authentification IAM est activée sur l'instance Amazon RDS ou le cluster Aurora.

-

Étape 5 : valider IAMPolicies :

Vérifie si les autorisations IAM requises sont présentes dans l'utilisateur/rôle IAM transmis pour permettre aux informations d'identification IAM de s'authentifier dans l'instance Amazon RDS pour l'utilisateur de base de données spécifié (le cas échéant).

-

Étape 6 : Générer un rapport :

Obtient toutes les informations des étapes précédentes et imprime le résultat ou le résultat de chaque étape. Il répertorie également les étapes à suivre et à effectuer pour se connecter à l'instance Amazon RDS à l'aide des informations d'identification IAM.

-

-

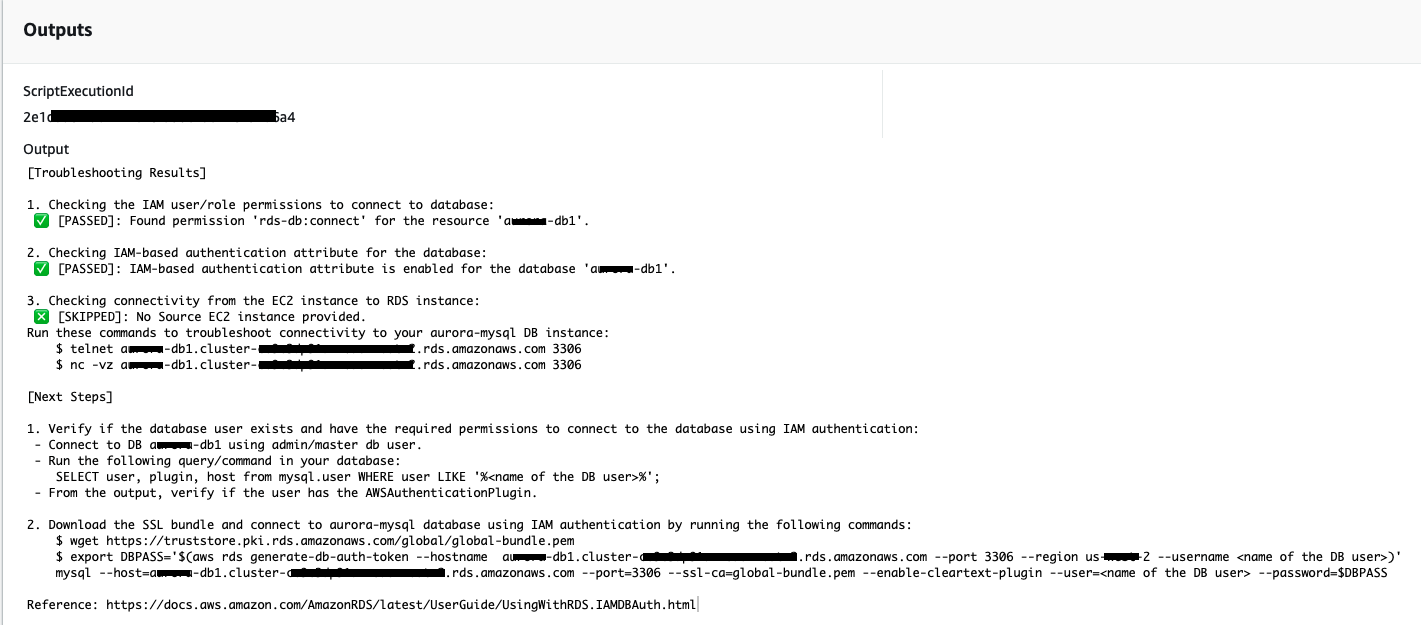

Lorsque l'automatisation est terminée, consultez la section Sorties pour obtenir les résultats détaillés :

-

Vérification de l'autorisation utilisateur/rôle IAM pour se connecter à la base de données :

Vérifie si les autorisations IAM requises sont présentes dans l'utilisateur/le rôle IAM transmis pour permettre aux informations d'identification IAM de s'authentifier dans l'instance Amazon RDS pour l'utilisateur de base de données spécifié (le cas échéant).

-

Vérification de l'attribut d'authentification basé sur IAM pour la base de données :

Vérifie si la fonctionnalité d'authentification IAM est activée pour la base de données Amazon RDS ou le cluster Aurora spécifiés.

-

Vérification de la connectivité entre une EC2 instance Amazon et une instance Amazon RDS :

Vérifie si les configurations réseau requises (Amazon VPC, groupes de sécurité, NACL, disponibilité d'Amazon RDS) sont en place afin que vous puissiez vous connecter de l'instance Amazon à l'instance EC2 Amazon RDS.

-

Étapes suivantes:

Répertorie les commandes et les étapes à suivre et à exécuter pour se connecter à l'instance Amazon RDS à l'aide des informations d'identification IAM.

-

Références

Systems Manager Automation