Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Créer le rôle de service IAM requis pour Systems Manager dans les environnements hybrides et multicloud

Les machines autres EC2 que celles d'Amazon Elastic Compute Cloud dans un environnement hybride et multicloud nécessitent un rôle de service AWS Identity and Access Management (IAM) pour communiquer avec le AWS Systems Manager service. Le rôle octroie à AWS Security Token Service

(AWS STS) l'approbation AssumeRole au service Systems Manager. Vous devez uniquement créer une fonction du service pour un environnement hybride et multicloud une fois pour chaque Compte AWS. Toutefois, vous pouvez choisir de créer plusieurs fonctions du service pour différentes activations hybrides si les machines de votre environnement hybride et multicloud requièrent des autorisations différentes.

Les procédures suivantes expliquent comment créer la fonction de service requise à l'aide de la console Systems Manager ou de votre outil de ligne de commande préféré.

Utilisation de la AWS Management Console

pour créer un rôle de service IAM pour les activations hybrides de Systems Manager

Utilisez la procédure suivante pour créer une fonction de service pour une activation hybride. Cette procédure utilise la politique AmazonSSMManagedInstanceCore pour la fonctionnalité principale de Systems Manager. En fonction de votre cas d'utilisation, vous devrez peut-être ajouter des politiques supplémentaires à votre rôle de service pour que vos machines sur site puissent accéder à d'autres outils de Systems Manager ou Services AWS. Par exemple, sans accès aux compartiments AWS gérés Amazon Simple Storage Service (Amazon S3) requis, Patch Manager les opérations de correction échouent.

Pour créer un rôle de service (console)

Ouvrez la console IAM à l'adresse https://console.aws.amazon.com/iam/.

-

Dans le volet de navigation, sélectionnez Rôles, puis Créer un rôle.

-

Pour Select trusted entity (Sélectionner une entité de confiance), effectuez les choix suivants :

-

Pour Trusted entity (Entité de confiance), choisissez Service AWS.

-

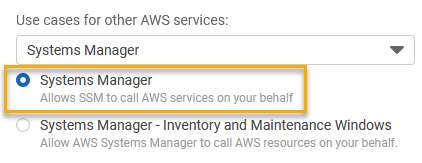

Pour les autres cas d'utilisation Services AWS, choisissez Systems Manager.

-

Sélectionnez Systems Manager.

L’image suivante met en évidence l’emplacement de l’option Systems Manager.

-

Choisissez Suivant.

-

Sur la page Add permissions (Ajouter des autorisations), procédez comme suit :

-

Utilisez le champ de recherche pour trouver la SSMManaged InstanceCore politique d'Amazon. Cochez la case correspondant à son nom, comme indiqué dans l’illustration suivante.

La console conserve votre sélection même si vous recherchez d'autres politiques.

-

Si vous avez créé une politique de compartiment S3 personnalisée au cours de la procédure (Facultatif) créer une politique personnalisée pour l'accès au compartiment S3, recherchez-la et cochez la case en regard de son nom.

-

Si vous envisagez d'associer EC2 des non-machines à un Active Directory géré par AWS Directory Service, recherchez Amazon SSMDirectory ServiceAccess et cochez la case à côté de son nom.

-

Si vous prévoyez d'utiliser EventBridge ou CloudWatch Logs pour gérer ou surveiller votre nœud géré, recherchez CloudWatchAgentServerPolicyet cochez la case à côté de son nom.

-

Choisissez Suivant.

-

Pour Nom de rôle, saisissez un nom pour votre nouveau rôle de serveur IAM, par exemple, SSMServerRole.

Notez le nom de rôle. Vous pouvez choisir ce rôle lorsque vous enregistrez de nouvelles machines à gérer à l'aide de Systems Manager.

-

(Facultatif) Pour Description, mettez à jour la description pour ce rôle de serveur IAM.

-

(Facultatif) Pour Tags (Balises), ajoutez une ou plusieurs paires clé-valeur de balise afin d'organiser, de suivre ou de contrôler l'accès pour ce rôle.

-

Sélectionnez Créer un rôle. Le système vous renvoie à la page Rôles.

Utilisation du AWS CLI pour créer un rôle de service IAM pour les activations hybrides de Systems Manager

Utilisez la procédure suivante pour créer une fonction de service pour une activation hybride. Cette procédure utilise la politique AmazonSSMManagedInstanceCore pour la fonctionnalité principale de Systems Manager. Selon votre cas d'utilisation, vous devrez peut-être ajouter des politiques supplémentaires à votre rôle de service pour vos EC2 non-machines dans un environnement hybride et multicloud afin de pouvoir accéder à d'autres outils ou Services AWS.

Exigence pour les politiques de compartiment S3

Dans les cas suivants, vous devez créer une politique d'autorisation IAM personnalisée pour les compartiments Amazon Simple Storage Service (Amazon S3) avant de terminer cette procédure :

-

Cas 1 — Vous utilisez un point de terminaison VPC pour connecter en privé votre VPC aux services de point de terminaison VPC pris en charge et Services AWS alimentés par. AWS PrivateLink

-

Cas 2 — Vous envisagez d'utiliser un compartiment Amazon S3 que vous créez dans le cadre des opérations de Systems Manager, par exemple pour stocker les sorties pour Run Command commandes ou Session Manager sessions vers un compartiment S3. Avant de continuer, suivez les étapes de Créer une politique de compartiment S3 personnalisée pour un profil d'instance. Les informations sur les politiques de compartiment S3 de cette rubrique s'appliquent également à votre rôle de service.

- AWS CLI

-

Pour créer une fonction du service IAM pour un environnement hybride et multicloud (AWS CLI)

Installez et configurez le AWS Command Line Interface (AWS CLI), si ce n'est pas déjà fait.

Pour de plus amples informations, consultez Installation ou mise à jour de la version la plus récente de l' AWS CLI.

-

Sur votre machine locale, créez un fichier texte avec un nom tel que SSMService-Trust.json avec la politique d'approbation suivante. Assurez-vous d'enregistrer le fichier avec l'extension de fichier .json. Assurez-vous de spécifier votre Compte AWS et le Région AWS dans l'ARN dans lequel vous avez créé votre activation hybride. Remplacez le numéro placeholder values de compte et la région par vos propres informations.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:us-east-2:123456789012:*"

}

}

}

]

}

-

Ouvrez le AWS CLI, et dans le répertoire où vous avez créé le fichier JSON, exécutez la commande create-role pour créer le rôle de service. Cet exemple crée un rôle nommé SSMServiceRole. Vous pouvez choisir un autre nom si vous préférez.

Linux & macOSWindows

- Linux & macOS

aws iam create-role \

--role-name SSMServiceRole \

--assume-role-policy-document file://SSMService-Trust.json

- Windows

aws iam create-role ^

--role-name SSMServiceRole ^

--assume-role-policy-document file://SSMService-Trust.json

-

Exécutez la attach-role-policycommande comme suit pour autoriser le rôle de service que vous venez de créer à créer un jeton de session. Ce jeton de session autorise votre nœud géré à exécuter des commandes à l'aide de Systems Manager.

Les politiques que vous ajoutez pour un profil de service pour les nœuds gérés dans un environnement hybride et multicloud sont les mêmes que celles utilisées pour créer un profil d'instance pour les instances Amazon Elastic Compute Cloud (Amazon EC2). Pour de plus amples informations sur les politiques AWS

utilisées dans les commandes suivantes, consultez Configurer des autorisations d’instance requises pour Systems Manager.

(Obligatoire) Exécutez la commande suivante pour autoriser un nœud géré à utiliser les fonctionnalités AWS Systems Manager de base du service.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Si vous avez créé une politique de compartiment S3 personnalisée pour votre rôle de service, exécutez la commande suivante pour autoriser AWS Systems Manager l'agent (SSM Agent) pour accéder aux compartiments que vous avez spécifiés dans la politique. Remplacez account-id et amzn-s3-demo-bucket par votre Compte AWS identifiant et le nom de votre bucket.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::account-id:policy/amzn-s3-demo-bucket

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::account-id:policy/amzn-s3-demo-bucket

(Facultatif) Exécutez la commande suivante pour autoriser SSM Agent pour accéder AWS Directory Service en votre nom aux demandes d'adhésion au domaine par le nœud géré. Votre rôle de service n'a besoin de cette politique que si vous associez vos nœuds à un Microsoft Annuaire AD.

Linux & macOSWindows

- Linux & macOS

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

- Windows

aws iam attach-role-policy ^

--role-name SSMServiceRole ^

--policy-arn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Facultatif) Exécutez la commande suivante pour autoriser l' CloudWatch agent à s'exécuter sur vos nœuds gérés. Cette commande permet de lire des informations sur un nœud et de les y écrire CloudWatch. Votre profil de service n'a besoin de cette politique que si vous utilisez des services tels qu'Amazon EventBridge ou Amazon CloudWatch Logs.

aws iam attach-role-policy \

--role-name SSMServiceRole \

--policy-arn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

- Tools for PowerShell

-

Pour créer une fonction du service IAM pour un environnement hybride et multicloud (AWS Tools for Windows PowerShell)

Installez et configurez les Outils AWS pour PowerShell (Outils pour Windows PowerShell), si ce n'est pas déjà fait.

Pour plus d'informations, consultez Installation d' Outils AWS pour PowerShell.

-

Sur votre machine locale, créez un fichier texte avec un nom tel que SSMService-Trust.json avec la politique d'approbation suivante. Assurez-vous d'enregistrer le fichier avec l'extension de fichier .json. Assurez-vous de spécifier votre Compte AWS et le Région AWS dans l'ARN dans lequel vous avez créé votre activation hybride.

{

"Version":"2012-10-17",

"Statement":[

{

"Sid":"",

"Effect":"Allow",

"Principal":{

"Service":"ssm.amazonaws.com"

},

"Action":"sts:AssumeRole",

"Condition":{

"StringEquals":{

"aws:SourceAccount":"123456789012"

},

"ArnEquals":{

"aws:SourceArn":"arn:aws:ssm:region:123456789012:*"

}

}

}

]

}

-

Ouvrez PowerShell en mode administratif et dans le répertoire où vous avez créé le fichier JSON, exécutez New- IAMRole comme suit pour créer un rôle de service. Cet exemple crée un rôle nommé SSMServiceRole. Vous pouvez choisir un autre nom si vous préférez.

New-IAMRole `

-RoleName SSMServiceRole `

-AssumeRolePolicyDocument (Get-Content -raw SSMService-Trust.json)

-

Utilisez IAMRoleRegister-Policy comme suit pour autoriser le rôle de service que vous avez créé à créer un jeton de session. Ce jeton de session autorise votre nœud géré à exécuter des commandes à l'aide de Systems Manager.

Les politiques que vous ajoutez pour un profil de service pour les nœuds gérés dans un environnement hybride et multicloud sont les mêmes que celles utilisées pour créer un profil d'instance pour les EC2 instances. Pour plus d'informations sur les AWS politiques utilisées dans les commandes suivantes, consultez Configurer les autorisations d'instance requises pour Systems Manager.

(Obligatoire) Exécutez la commande suivante pour autoriser un nœud géré à utiliser les fonctionnalités AWS Systems Manager de base du service.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMManagedInstanceCore

Si vous avez créé une politique de compartiment S3 personnalisée pour votre rôle de service, exécutez la commande suivante pour autoriser SSM Agent pour accéder aux compartiments que vous avez spécifiés dans la politique. Remplacez account-id et my-bucket-policy-name par votre Compte AWS identifiant et le nom de votre bucket.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::account-id:policy/my-bucket-policy-name

(Facultatif) Exécutez la commande suivante pour autoriser SSM Agent pour accéder AWS Directory Service en votre nom aux demandes d'adhésion au domaine par le nœud géré. Votre rôle de serveur requiert uniquement cette politique si vous joignez vos nœuds à un annuaire Microsoft AD.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/AmazonSSMDirectoryServiceAccess

(Facultatif) Exécutez la commande suivante pour autoriser l' CloudWatch agent à s'exécuter sur vos nœuds gérés. Cette commande permet de lire des informations sur un nœud et de les y écrire CloudWatch. Votre profil de service n'a besoin de cette politique que si vous utilisez des services tels qu'Amazon EventBridge ou Amazon CloudWatch Logs.

Register-IAMRolePolicy `

-RoleName SSMServiceRole `

-PolicyArn arn:aws:iam::aws:policy/CloudWatchAgentServerPolicy

Passez au Créer une activation hybride pour enregistrer des nœuds avec Systems Manager.