Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de AWS Directory Service pour Microsoft Active Directory

Vous pouvez l'utiliser AWS Transfer Family pour authentifier les utilisateurs finaux de votre transfert de fichiers à l'aide AWS Directory Service for Microsoft Active Directory de. Il permet une migration fluide des flux de transfert de fichiers qui reposent sur l'authentification Active Directory sans modifier les informations d'identification des utilisateurs finaux ni avoir besoin d'un autorisateur personnalisé.

Vous pouvez ainsi fournir aux AWS Managed Microsoft AD AWS Directory Service utilisateurs et aux groupes un accès sécurisé via SFTP, FTPS et FTP aux données stockées dans Amazon Simple Storage Service (Amazon S3) ou Amazon Elastic File System (Amazon EFS). Si vous utilisez Active Directory pour stocker les informations d'identification de vos utilisateurs, vous pouvez désormais activer plus facilement les transferts de fichiers pour ces utilisateurs.

Vous pouvez fournir un accès aux groupes Active Directory AWS Managed Microsoft AD dans votre environnement sur site ou dans le AWS cloud à l'aide de connecteurs Active Directory. Vous pouvez donner aux utilisateurs déjà configurés dans votre environnement Microsoft Windows, que ce soit dans le AWS Cloud ou sur leur réseau local, l'accès à un AWS Transfer Family serveur qui utilise AWS Managed Microsoft AD l'identité. Le blog sur le AWS stockage contient un article qui détaille une solution pour utiliser Active Directory avec Transfer Family : Simplifier l'authentification Active Directory avec un fournisseur d'identité personnalisé pour AWS Transfer Family

Note

-

AWS Transfer Family ne prend pas en charge Simple AD.

-

Transfer Family ne prend pas en charge les configurations Active Directory interrégionales : nous prenons uniquement en charge les intégrations Active Directory situées dans la même région que celle du serveur Transfer Family.

-

Transfer Family ne prend pas en charge l'utilisation d'AD Connector AWS Managed Microsoft AD ou d'AD Connector pour activer l'authentification multifactorielle (MFA) pour votre infrastructure MFA existante basée sur Radius.

-

AWS Transfer Family ne prend pas en charge les régions répliquées de Managed Active Directory.

Pour l'utiliser AWS Managed Microsoft AD, vous devez suivre les étapes suivantes :

-

Créez un ou plusieurs AWS Managed Microsoft AD répertoires à l'aide de la AWS Directory Service console.

-

Utilisez la console Transfer Family pour créer un serveur utilisé AWS Managed Microsoft AD comme fournisseur d'identité.

-

Configurez l' AWS annuaire à l'aide d'un connecteur Active Directory.

-

Ajoutez l'accès depuis un ou plusieurs de vos AWS Directory Service groupes.

-

Bien que cela ne soit pas obligatoire, nous vous recommandons de tester et de vérifier l'accès des utilisateurs.

Rubriques

Avant de commencer à utiliser AWS Directory Service for Microsoft Active Directory

Note

AWS Transfer Family a une limite par défaut de 100 groupes Active Directory par serveur. Si votre cas d'utilisation nécessite plus de 100 groupes, envisagez d'utiliser une solution de fournisseur d'identité personnalisée, comme décrit dans Simplifier l'authentification Active Directory avec un fournisseur d'identité personnalisé pour AWS Transfer Family

Fournissez un identifiant unique pour vos groupes AD

Avant de pouvoir l'utiliser AWS Managed Microsoft AD, vous devez fournir un identifiant unique pour chaque groupe de votre annuaire Microsoft AD. Pour ce faire, vous pouvez utiliser l'identifiant de sécurité (SID) de chaque groupe. Les utilisateurs du groupe que vous associez ont accès à vos ressources Amazon S3 ou Amazon EFS via les protocoles activés à l'aide de AWS Transfer Family.

Utilisez la PowerShell commande Windows suivante pour récupérer le SID d'un groupe, en le YourGroupName remplaçant par le nom du groupe.

Get-ADGroup -Filter {samAccountName -like "YourGroupName*"} -Properties * | Select SamAccountName,ObjectSid

Note

Si vous utilisez AWS Directory Service comme fournisseur d'identité, userPrincipalName et si vous SamAccountName avez des valeurs différentes, AWS Transfer Family accepte la valeur dansSamAccountName. Transfer Family n'accepte pas la valeur spécifiée dansuserPrincipalName.

Ajoutez AWS Directory Service des autorisations à votre rôle

Vous devez également disposer d'autorisations d' AWS Directory Service API pour les utiliser AWS Directory Service en tant que fournisseur d'identité. Les autorisations suivantes sont requises ou suggérées :

-

ds:DescribeDirectoriesest nécessaire pour que Transfer Family puisse consulter le répertoire -

ds:AuthorizeApplicationest nécessaire pour ajouter une autorisation pour Transfer Family -

ds:UnauthorizeApplicationest suggéré de supprimer toutes les ressources créées de manière provisoire, au cas où quelque chose ne tournerait pas rond pendant le processus de création du serveur

Ajoutez ces autorisations au rôle que vous utilisez pour créer vos serveurs Transfer Family. Pour plus de détails sur ces autorisations, consultez Autorisations d'AWS Directory Service API : référence aux actions, aux ressources et aux conditions.

Utilisation des domaines Active Directory

Lorsque vous réfléchissez à la manière dont vos utilisateurs Active Directory peuvent accéder aux AWS Transfer Family serveurs, gardez à l'esprit le domaine de l'utilisateur et celui de son groupe. Idéalement, le domaine de l'utilisateur et celui de son groupe devraient correspondre. En d'autres termes, l'utilisateur et le groupe se trouvent dans le domaine par défaut, ou les deux dans le domaine de confiance. Si ce n'est pas le cas, l'utilisateur ne peut pas être authentifié par Transfer Family.

Vous pouvez tester l'utilisateur pour vous assurer que la configuration est correcte. Pour en savoir plus, consultez Tester les utilisateurs. En cas de problème avec le user/group domaine, vous recevez le message d'erreur « Aucun accès associé trouvé pour les groupes d'utilisateurs ».

Choisir AWS Managed Microsoft AD comme fournisseur d'identité

Cette section décrit comment l'utiliser AWS Directory Service for Microsoft Active Directory avec un serveur.

À utiliser AWS Managed Microsoft AD avec Transfer Family

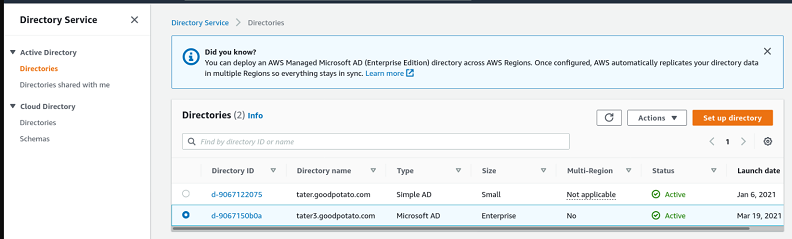

Connectez-vous à la AWS Directory Service console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/directoryservicev2/

. Utilisez la AWS Directory Service console pour configurer un ou plusieurs annuaires gérés. Pour plus d'informations, veuillez consulter la rubrique AWS Managed Microsoft AD dans le Guide de l'administrateur AWS Directory Service .

-

Ouvrez la AWS Transfer Family console à https://console.aws.amazon.com/transfer/

, puis choisissez Create server. -

Sur la page Choisir des protocoles, sélectionnez un ou plusieurs protocoles dans la liste.

Note

Si vous sélectionnez FTPS, vous devez fournir le AWS Certificate Manager certificat.

-

Pour Choisir un fournisseur d'identité, choisissez AWS Directory Service.

-

La liste des annuaires contient tous les annuaires gérés que vous avez configurés. Choisissez un répertoire dans la liste, puis cliquez sur Next.

Note

-

Les annuaires multicomptes et partagés ne sont pas pris en charge pour AWS Managed Microsoft AD.

-

Pour configurer un serveur avec Directory Service comme fournisseur d'identité, vous devez ajouter des AWS Directory Service autorisations. Pour en savoir plus, consultez Avant de commencer à utiliser AWS Directory Service for Microsoft Active Directory.

-

-

Pour terminer la création du serveur, appliquez l'une des procédures suivantes :

Dans ces procédures, passez à l'étape qui suit le choix d'un fournisseur d'identité.

Important

Vous ne pouvez pas supprimer un répertoire Microsoft AD AWS Directory Service si vous l'avez utilisé sur un serveur Transfer Family. Vous devez d'abord supprimer le serveur, puis vous pouvez supprimer le répertoire.

Connexion à Microsoft Active Directory sur site

Cette section décrit comment configurer un AWS annuaire à l'aide d'un AD Connector

Pour configurer votre AWS annuaire à l'aide d'AD Connector

-

Ouvrez la console Directory Service

et sélectionnez Directories. -

Sélectionnez Configurer le répertoire.

-

Pour le type de répertoire, choisissez AD Connector.

-

Sélectionnez une taille de répertoire, sélectionnez Suivant, puis sélectionnez votre VPC et vos sous-réseaux.

-

Sélectionnez Suivant, puis renseignez les champs comme suit :

-

Nom DNS du répertoire : entrez le nom de domaine que vous utilisez pour votre Microsoft Active Directory.

-

Adresses IP DNS : entrez vos adresses IP Microsoft Active Directory.

-

Nom d'utilisateur et mot de passe du compte serveur : entrez les détails du compte de service à utiliser.

-

-

Complétez les écrans pour créer le service d'annuaire.

L'étape suivante consiste à créer un serveur Transfer Family utilisant le protocole SFTP et le type de fournisseur d'identité AWS Directory Service. Dans la liste déroulante Répertoire, sélectionnez le répertoire que vous avez ajouté lors de la procédure précédente.

Octroi de l'accès à des groupes

Après avoir créé le serveur, vous devez choisir les groupes du répertoire qui doivent avoir accès au chargement et au téléchargement de fichiers via les protocoles activés à l'aide de AWS Transfer Family. Pour ce faire, créez un accès.

Note

AWS Transfer Family a une limite par défaut de 100 groupes Active Directory par serveur. Si votre cas d'utilisation nécessite plus de 100 groupes, envisagez d'utiliser une solution de fournisseur d'identité personnalisée, comme décrit dans Simplifier l'authentification Active Directory avec un fournisseur d'identité personnalisé pour AWS Transfer Family

Note

Les utilisateurs doivent appartenir directement au groupe auquel vous accordez l'accès. Par exemple, supposons que Bob est un utilisateur et appartient au groupe A, et que le groupe A lui-même est inclus dans le groupe B.

-

Si vous accordez l'accès à GroupA, Bob est autorisé à y accéder.

-

Si vous accordez l'accès au groupe B (et non au groupe A), Bob n'y a pas accès.

Pour accorder l'accès à un groupe

-

Ouvrez la AWS Transfer Family console à l'adresse https://console.aws.amazon.com/transfer/

. -

Accédez à la page des détails de votre serveur.

-

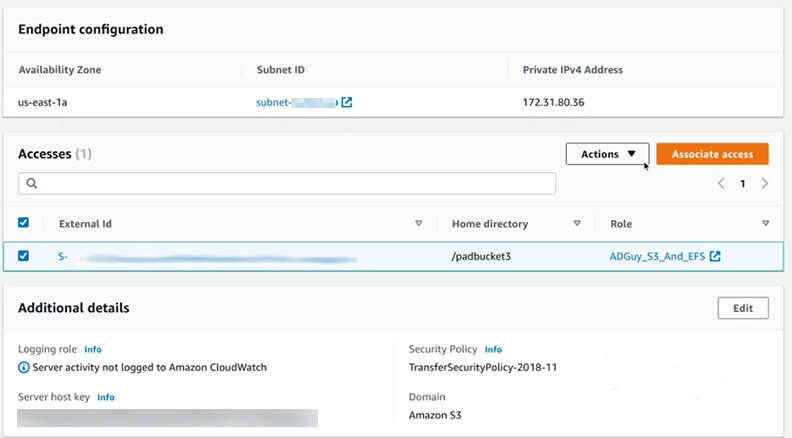

Dans la section Accès, choisissez Ajouter un accès.

-

Entrez le SID du AWS Managed Microsoft AD répertoire auquel vous souhaitez accéder à ce serveur.

Note

Pour plus d'informations sur la manière de trouver le SID de votre groupe, consultezAvant de commencer à utiliser AWS Directory Service for Microsoft Active Directory.

-

Pour Access, choisissez un rôle AWS Identity and Access Management (IAM) pour le groupe.

-

Dans la section Stratégie, choisissez une stratégie. Le paramètre par défaut est Aucun.

-

Pour le répertoire personnel, choisissez un compartiment Amazon S3 correspondant au répertoire personnel du groupe.

Note

Vous pouvez limiter les parties du bucket visibles par les utilisateurs en créant une politique de session. Par exemple, pour limiter les utilisateurs à leur propre dossier dans le

/filetestrépertoire, entrez le texte suivant dans le champ./filetest/${transfer:UserName}Pour en savoir plus sur la création d'une politique de session, consultezCréation d'une politique de session pour un compartiment Amazon S3.

-

Choisissez Ajouter pour créer l'association.

-

Choisissez votre serveur.

-

Choisissez Ajouter un accès.

-

Entrez le SID du groupe.

Note

Pour plus d'informations sur la façon de trouver le SID, consultezAvant de commencer à utiliser AWS Directory Service for Microsoft Active Directory.

-

-

Choisissez Ajouter un accès.

Dans la section Accès, les accès au serveur sont répertoriés.

Tester les utilisateurs

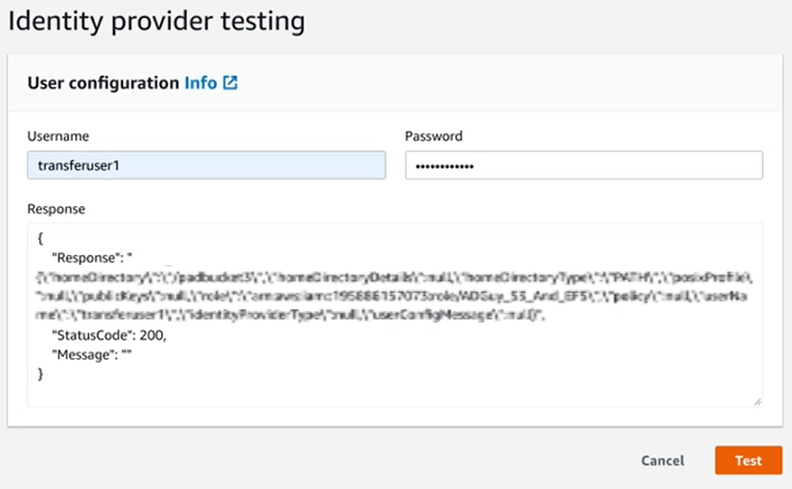

Vous pouvez vérifier si un utilisateur a accès à l' AWS Managed Microsoft AD annuaire de votre serveur.

Note

Un utilisateur doit appartenir exactement à un groupe (un ID externe) répertorié dans la section Accès de la page de configuration du point de terminaison. Si l'utilisateur ne fait partie d'aucun groupe, ou s'il fait partie de plusieurs groupes, il n'est pas autorisé à y accéder.

Pour vérifier si un utilisateur spécifique a accès

-

Sur la page de détails du serveur, choisissez Actions, puis sélectionnez Test.

-

Pour tester le fournisseur d'identité, entrez les informations de connexion d'un utilisateur appartenant à l'un des groupes ayant accès.

-

Sélectionnez Tester).

Vous voyez un test du fournisseur d'identité réussi, indiquant que l'utilisateur sélectionné a obtenu l'accès au serveur.

Si l'utilisateur appartient à plusieurs groupes ayant accès, vous recevez la réponse suivante.

"Response":"", "StatusCode":200, "Message":"More than one associated access found for user's groups."

Supprimer l'accès au serveur pour un groupe

Pour supprimer l'accès au serveur pour un groupe

-

Sur la page de détails du serveur, choisissez Actions, puis sélectionnez Supprimer l'accès.

-

Dans la boîte de dialogue, confirmez que vous souhaitez supprimer l'accès à ce groupe.

Lorsque vous revenez à la page des détails du serveur, vous constatez que l'accès à ce groupe n'est plus répertorié.

Connexion au serveur via SSH (Secure Shell)

Après avoir configuré votre serveur et vos utilisateurs, vous pouvez vous connecter au serveur via SSH et utiliser le nom d'utilisateur complet d'un utilisateur qui y a accès.

sftpuser@active-directory-domain@vpc-endpoint

Par exemple : transferuserexample@mycompany.com@vpce-0123456abcdef-789xyz.vpc-svc-987654zyxabc.us-east-1.vpce.amazonaws.com.

Ce format cible la recherche de la fédération, limitant ainsi la recherche dans un Active Directory potentiellement volumineux.

Note

Vous pouvez spécifier le nom d'utilisateur simple. Toutefois, dans ce cas, le code Active Directory doit effectuer une recherche dans tous les annuaires de la fédération. Cela peut limiter la recherche et l'authentification peut échouer même si l'utilisateur doit y avoir accès.

Une fois authentifié, l'utilisateur se trouve dans le répertoire de base que vous avez spécifié lors de sa configuration.

Connexion AWS Transfer Family à un Active Directory autogéré à l'aide de forêts et d'approbations

AWS Directory Service dispose des options suivantes pour se connecter à un Active Directory autogéré :

-

La confiance forestière unidirectionnelle (sortante AWS Managed Microsoft AD et entrante pour Active Directory sur site) ne fonctionne que pour le domaine racine.

-

Pour les domaines enfants, vous pouvez utiliser l'une des options suivantes :

-

Utiliser une confiance bidirectionnelle entre Active AWS Managed Microsoft AD Directory et sur site

-

Utilisez une confiance externe unidirectionnelle pour chaque domaine enfant.

-

Lors de la connexion au serveur via un domaine sécurisé, l'utilisateur doit spécifier le domaine sécurisé, par exempletransferuserexample@.mycompany.com