Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemple : VPC avec des serveurs dans des sous-réseaux privés et NAT

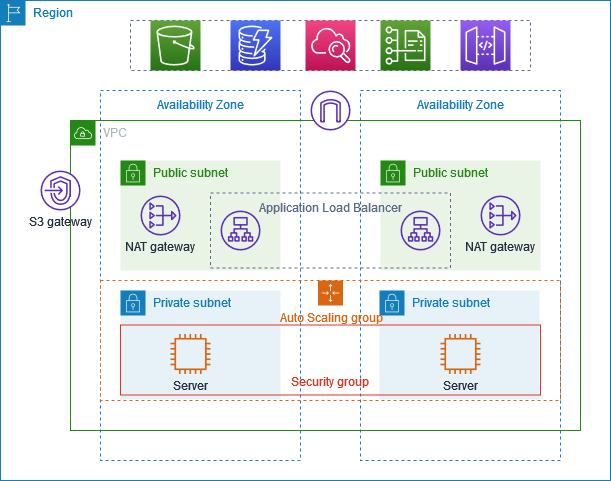

Cet exemple montre comment créer un VPC que vous pouvez utiliser pour les serveurs d'un environnement de production. Pour améliorer la résilience, vous déployez les serveurs dans deux zones de disponibilité, à l'aide d'un groupe Auto Scaling et d'un Application Load Balancer. Pour plus de sécurité, vous déployez les serveurs dans des sous-réseaux privés. Les serveurs reçoivent des demandes via l'équilibreur de charge. Les serveurs peuvent se connecter à Internet via une passerelle NAT. Pour améliorer la résilience, vous déployez la passerelle NAT dans les deux zones de disponibilité.

Table des matières

Présentation

Le schéma suivant fournit un aperçu des ressources incluses dans l'exemple. Le VPC contient des sous-réseaux privés et des sous-réseaux publics dans deux zones de disponibilité. Chaque sous-réseau public contient une passerelle NAT et un nœud d'équilibreur de charge. Les serveurs s'exécutent dans les sous-réseaux privés, sont lancés et arrêtés à l'aide d'un groupe Auto Scaling et reçoivent du trafic depuis l'équilibreur de charge. Les serveurs peuvent se connecter à Internet via la passerelle NAT. Les serveurs peuvent se connecter à Amazon S3 via un point de terminaison d'un VPC de passerelle.

Routage

Lorsque vous créez ce VPC à l'aide de la console Amazon VPC, nous créons une table de routage pour les sous-réseaux publics avec des routes locales et des routes vers la passerelle Internet. Nous créons également une table de routage pour les sous-réseaux privés avec des routes locales et des routes vers la passerelle NAT, la passerelle Internet de sortie uniquement et le point de terminaison de VPC de la passerelle.

Voici un exemple de table de routage pour les sous-réseaux publics, avec des itinéraires pour les deux IPv4 et IPv6. Si vous créez des sous-réseaux IPv4 uniquement au lieu de sous-réseaux à double pile, votre table de routage inclut uniquement les itinéraires. IPv4

| Destination | Target |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

locale |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

Voici un exemple de table de routage pour l'un des sous-réseaux privés, avec des itinéraires pour les deux sous-réseaux IPv4 et IPv6. Si vous avez créé des sous-réseaux IPv4 réservés, la table de routage inclut uniquement les IPv4 itinéraires. La dernière route envoie le trafic destiné à Amazon S3 vers le point de terminaison d'un VPC de la passerelle.

| Destination | Target |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

locale |

| 0.0.0.0/0 | nat-gateway-id |

| ::/0 | eigw-id |

s3-prefix-list-id |

s3-gateway-id |

Sécurité

Voici un exemple des règles que vous pouvez créer pour le groupe de sécurité que vous associez à vos serveurs. Le groupe de sécurité doit autoriser le trafic en provenance de l'équilibreur de charge via le port et le protocole de l'écouteur. Il doit également autoriser le trafic de surveillance de l'état.

| Source | Protocole | Plage de ports | Commentaires |

|---|---|---|---|

ID of the load balancer security group |

listener protocol |

listener port |

Autorise tout le trafic entrant depuis l'équilibreur de charge sur le port d'écoute |

ID of the load balancer security group |

health check protocol |

health check port |

Autorise le trafic de surveillance de l'état entrant depuis l'équilibreur de charge |

1. Créer le VPC

Utilisez la procédure suivante pour créer un VPC avec un sous-réseau public et un sous-réseau privé dans deux zones de disponibilité et une passerelle NAT dans chaque zone de disponibilité.

Pour créer le VPC

Ouvrez la console Amazon VPC à l’adresse https://console.aws.amazon.com/vpc/

. -

Sur le tableau de bord, choisissez Créer un VPC.

-

Sous Ressources à créer, choisissez VPC et plus encore.

-

Configurer le VPC

-

Pour Name tag auto-generation (Génération automatique de balises de nom), saisissez un nom pour le VPC.

-

Pour le bloc d'adresse IPv4 CIDR, vous pouvez conserver la suggestion par défaut ou saisir le bloc d'adresse CIDR requis par votre application ou votre réseau.

-

Si votre application communique à l'aide d' IPv6 adresses, choisissez le bloc IPv6CIDR, le bloc CIDR fourni par Amazon IPv6 .

-

-

Configurer les sous-réseaux

-

Pour Nombre de zones de disponibilité, choisissez 2 afin de pouvoir lancer des instances dans plusieurs zones de disponibilité et améliorer ainsi la résilience.

-

Pour Number of public subnets (Nombre de sous-réseaux publics), choisissez 2.

-

Pour Number of private subnets (Nombre de sous-réseaux privés), choisissez 2.

-

Vous pouvez conserver le bloc d'adresse CIDR par défaut pour le sous-réseau public ou développer Personnaliser les blocs d'adresse CIDR du sous-réseau et saisir un bloc d'adresse CIDR. Pour de plus amples informations, veuillez consulter Blocs d'adresse CIDR de sous-réseau.

-

-

Pour Passerelles NAT, choisissez 1 par zone de disponibilité afin d'améliorer la résilience.

-

Si votre application communique à l'aide d' IPv6 adresses, pour la passerelle Internet de sortie uniquement, sélectionnez Oui.

-

Pour Points de terminaison des VPC, si vos instances doivent accéder à un compartiment S3, conservez l'option par défaut, Passerelle S3. Sinon, les instances de votre sous-réseau privé ne peuvent pas accéder à Amazon S3. Cette option est gratuite. Vous pouvez donc conserver la valeur par défaut si vous souhaitez utiliser un compartiment S3 à l'avenir. Si vous choisissez Aucun, vous pouvez toujours ajouter un point de terminaison de VPC de passerelle ultérieurement.

-

Pour Options DNS, désactivez Activer les noms d'hôte DNS.

-

Sélectionnez Create VPC (Créer un VPC).

2. Déploiement de votre application

Idéalement, vous avez terminé de tester vos serveurs dans un environnement de développement ou de test et créé les scripts ou les images que vous utiliserez pour déployer votre application en production.

Vous pouvez utiliser Amazon EC2 Auto Scaling pour déployer des serveurs dans plusieurs zones de disponibilité et maintenir la capacité de serveur minimale requise par votre application.

Pour lancer des instances à l'aide d'un groupe Auto Scaling

-

Créez un modèle de lancement pour spécifier les informations de configuration nécessaires au lancement de vos EC2 instances à l'aide d'Amazon EC2 Auto Scaling. Pour obtenir des step-by-step instructions, consultez la section Créer un modèle de lancement pour votre groupe Auto Scaling dans le guide de l'utilisateur d'Amazon EC2 Auto Scaling.

-

Créez un groupe Auto Scaling, qui est un ensemble d' EC2 instances avec une taille minimale, maximale et souhaitée. Pour obtenir des step-by-step instructions, consultez Create an Auto Scaling group using a launch template (Créer un groupe Auto Scaling à l'aide d'un modèle de lancement) dans le guide de l'utilisateur Amazon EC2 Auto Scaling.

-

Créez un équilibreur de charge qui répartit le trafic de manière uniforme sur les instances de votre groupe Auto Scaling, puis attachez l'équilibreur de charge à votre groupe Auto Scaling. Pour plus d'informations, consultez le guide de l'utilisateur d'Elastic Load Balancing et utilisez Elastic Load Balancing dans le guide de l'utilisateur d'Amazon EC2 Auto Scaling.

3. Tester votre configuration

Après avoir terminé le déploiement de votre application, vous pouvez la tester. Si votre application ne parvient pas à envoyer ou à recevoir le trafic que vous attendez, vous pouvez utiliser Reachability Analyzer pour résoudre les problèmes. Par exemple, Reachability Analyzer peut identifier les problèmes de configuration liés à vos tables de routage ou à vos groupes de sécurité. Pour plus d'informations, reportez-vous au Guide de l'Analyseur d'accessibilité.

4. Nettoyage

Lorsque vous avez terminé avec cette configuration, vous pouvez le supprimer. Avant de supprimer le VPC, vous devez supprimer le groupe Auto Scaling, résilier vos instances, supprimer les passerelles NAT et supprimer l'équilibreur de charge. Pour de plus amples informations, veuillez consulter Supprimer votre VPC.